Procura uma forma de proteger os seus ficheiros mais importantes sem ter que encriptar todo o disco rígido no seu sistema Linux? Recomenda-se, neste caso, o uso do gocryptfs. Esta ferramenta permite criar um diretório que encripta e desencripta automaticamente todos os dados que lá armazena.

O gocryptfs como escudo contra fugas de dados

A privacidade é um tema de grande relevância atualmente. Quase todas as semanas são noticiadas fugas de informação em diversas organizações. Empresas relatam incidentes recentes ou tornam públicos incidentes ocorridos há algum tempo. Em qualquer dos casos, a exposição de dados pessoais representa um grande problema.

Milhões de pessoas utilizam serviços como o Dropbox, o Google Drive, e o Microsoft OneDrive, enviando um fluxo aparentemente interminável de dados para a nuvem. Se armazena parte ou a totalidade dos seus dados na nuvem, como se pode proteger informações confidenciais e documentos privados perante uma possível fuga de dados?

As fugas de dados acontecem de várias maneiras e em diferentes dimensões, não se restringindo à nuvem. Um cartão de memória perdido ou um portátil roubado são exemplos de fugas de dados, ainda que de menor escala. A dimensão não é o fator crítico; se os dados forem sensíveis ou confidenciais, o seu acesso por terceiros pode trazer consequências graves.

Uma solução é encriptar os seus documentos. A forma mais comum de o fazer é encriptar todo o disco rígido. Apesar de ser seguro, esta opção torna o computador um pouco mais lento. Além disso, se ocorrer uma falha grave, o processo de recuperação do sistema a partir de cópias de segurança pode tornar-se mais complicado.

O gocryptfs permite encriptar apenas os diretórios que necessitam de proteção, evitando o custo de encriptar e desencriptar todo o sistema. É rápido, leve e simples de usar. Facilita também a transferência de diretórios encriptados para outros computadores. Desde que se tenha a password para aceder aos dados, não ficam rastos dos seus ficheiros no outro computador.

O gocryptfs é construído como um sistema de ficheiros encriptado e leve. É acessível por utilizadores comuns, sem privilégios de administrador, pois usa o Sistema de ficheiros no espaço do utilizador (FUSE). Este funciona como uma ponte entre o gocryptfs e as rotinas do sistema de ficheiros do kernel.

Instalando o gocryptfs

Para instalar o gocryptfs no Ubuntu, utilize o seguinte comando:

sudo apt-get install gocryptfs

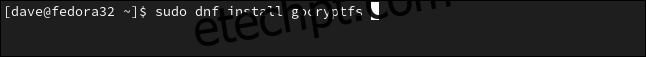

Para instalar no Fedora, use:

sudo dnf install gocryptfs

No Manjaro, o comando é:

sudo pacman -Syu gocryptfs

Criando um diretório encriptado

A simplicidade de utilização do gocryptfs é uma das suas grandes vantagens. Os princípios são:

- Crie um diretório para os ficheiros e subdiretórios que pretende proteger.

- Use o gocryptfs para inicializar este diretório.

- Crie um diretório vazio para servir como ponto de montagem e monte nele o diretório encriptado.

- Aceda e utilize os ficheiros desencriptados e crie novos no ponto de montagem.

- Desmonte a pasta encriptada quando terminar.

Vamos criar um diretório chamado “cofre” para guardar os dados encriptados. Para isso, utilize o comando:

mkdir vault

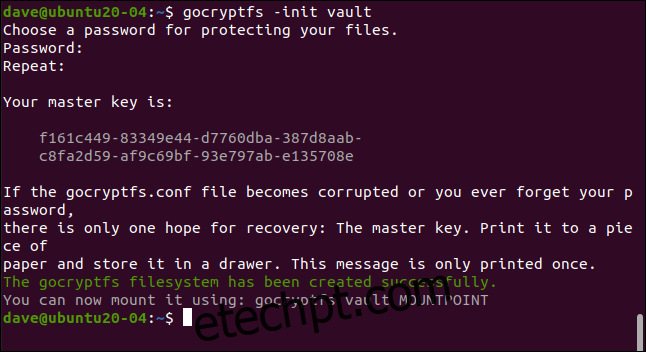

É necessário inicializar o novo diretório. Este passo cria o sistema de ficheiros gocryptfs dentro do diretório:

gocryptfs -init vault

Será solicitada uma password. Digite-a duas vezes para confirmar que está correta. Escolha uma password forte, por exemplo, três palavras não relacionadas com números, símbolos e pontuação.

A sua chave mestra será gerada e exibida. Copie-a e guarde-a num local seguro e privado. No nosso exemplo, criámos um diretório gocryptfs numa máquina virtual que é apagada após cada artigo ser escrito.

Como este é apenas um exemplo, pode ver a chave mestra deste diretório. Recomenda-se que seja muito mais cuidadoso com a sua. Quem tiver acesso à sua chave mestra poderá aceder a todos os seus dados encriptados.

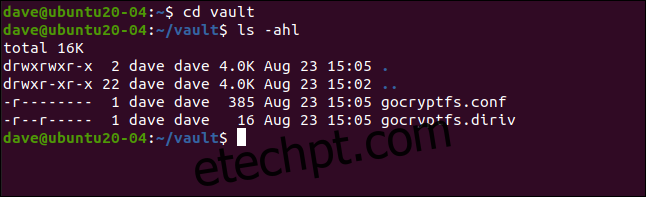

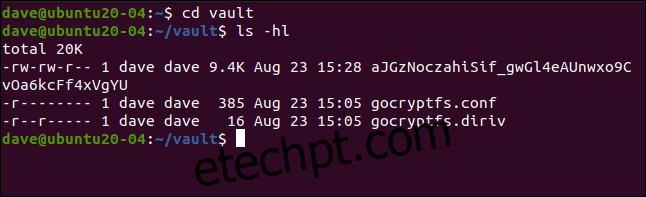

Ao aceder ao novo diretório, verá dois ficheiros criados. Use os comandos:

cd vault

ls -ahl

O “gocryptfs.diriv” é um ficheiro binário curto, enquanto o “gocryptfs.conf” contém configurações e informações que deve proteger.

Se enviar os seus dados encriptados para a nuvem ou se fizer cópias de segurança para um dispositivo amovível, não inclua este ficheiro. No entanto, se fizer cópias de segurança num dispositivo local sob o seu controlo, pode incluir este ficheiro.

Com tempo e esforço suficientes, é possível extrair a password das entradas “chave encriptada” e “sal”, como se mostra abaixo:

cat gocryptfs.conf

Montando o diretório encriptado

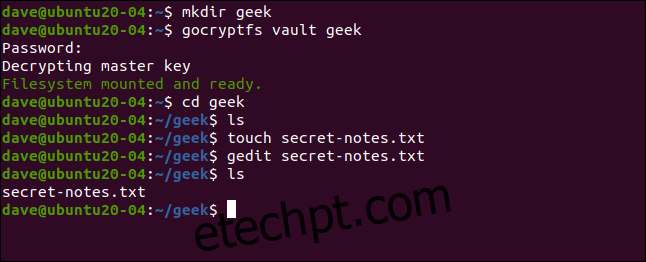

O diretório encriptado é montado num ponto de montagem, que é simplesmente um diretório vazio. Vamos criar um chamado “geek”:

mkdir geek

Agora podemos montar o diretório encriptado no ponto de montagem. Na verdade, o que está a ser montado é o sistema de ficheiros gocryptfs dentro do diretório encriptado. Será solicitada a password:

gocryptfs vault geek

Quando o diretório encriptado é montado, podemos usar o diretório do ponto de montagem da mesma forma que usaríamos qualquer outro. Tudo o que criarmos ou alterarmos neste diretório é, na verdade, gravado no diretório montado e encriptado.

Podemos criar um ficheiro de texto simples:

touch secret-notes.txt

Podemos editá-lo, adicionar conteúdo e guardar o ficheiro:

gedit secret-notes.txt

O nosso novo ficheiro foi criado:

ls

Se acedermos ao diretório encriptado, como se mostra abaixo, veremos que foi criado um novo ficheiro com um nome encriptado. Nem sequer é possível identificar o tipo de ficheiro pelo nome:

cd vault

ls -hl

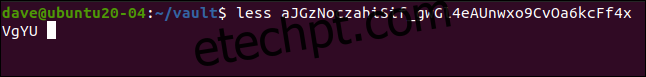

Se tentarmos ver o conteúdo do ficheiro encriptado, verificamos que está realmente embaralhado:

less aJGzNoczahiSif_gwGl4eAUnwxo9CvOa6kcFf4xVgYU

O nosso ficheiro de texto simples, agora, está tudo menos simples de descodificar.

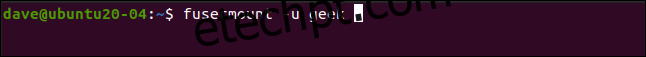

Desmontando o diretório encriptado

Quando terminar de usar o diretório encriptado, pode desmontá-lo com o comando fusermount. Integrado no pacote FUSE, o comando seguinte desmonta o sistema de ficheiros gocryptfs dentro do diretório encriptado a partir do ponto de montagem:

fusermount -u geek

Se usar o comando seguinte para verificar o diretório do ponto de montagem, verificará que este está vazio:

ls

Tudo o que fez está guardado de forma segura no diretório encriptado.

Simples e Seguro

Sistemas simples são usados mais frequentemente, enquanto processos mais complicados tendem a ser esquecidos. Usar o gocryptfs não é apenas simples, como também é seguro. A simplicidade sem segurança não valeria a pena.

Pode criar tantos diretórios encriptados quanto necessitar ou apenas um para guardar todos os seus dados confidenciais. Pode também criar alguns atalhos (aliases) para montar e desmontar o sistema de ficheiros encriptado para tornar o processo ainda mais simples.