Se você realizar uma auditoria de segurança em seu computador Linux com o Lynis, isso garantirá que sua máquina esteja o mais protegida possível. Segurança é tudo para dispositivos conectados à Internet, então veja como ter certeza de que os seus estão bloqueados com segurança.

últimas postagens

Quão seguro é o seu computador Linux?

Lynis executa um conjunto de testes automatizados que inspeciona completamente muitos componentes do sistema e configurações do seu sistema operacional Linux. Ele apresenta suas descobertas em um código de cores ASCII relatório como uma lista de avisos graduados, sugestões e ações que devem ser tomadas.

A cibersegurança é um ato de equilíbrio. A paranóia absoluta não é útil para ninguém, então o quão preocupado você deveria estar? Se você apenas visita sites confiáveis, não abre anexos ou segue links em e-mails não solicitados e usa senhas diferentes e robustas para todos os sistemas nos quais faz login, qual o perigo que permanece? Especialmente quando você está usando Linux?

Vamos tratar disso ao contrário. O Linux não está imune a malware. Na verdade, o primeiro worm de computador foi projetado para ter como alvo computadores Unix em 1988. Rootkits foram nomeados após o superusuário do Unix (root) e a coleção de software (kits) com os quais eles se instalam para evitar a detecção. Isso dá ao superusuário acesso ao ator da ameaça (ou seja, o bandido).

Por que eles têm o nome de raiz? Porque o primeiro rootkit foi lançado em 1990 e voltado para Sun Microsystems executando o SunOS Unix.

Portanto, o malware começou no Unix. Ele pulou a cerca quando o Windows decolou e monopolizou os holofotes. Mas agora que o Linux comanda o mundo, ele está de volta. Linux e sistemas operacionais semelhantes ao Unix, como o macOS, estão recebendo toda a atenção dos agentes de ameaças.

Que perigo permanece se você for cuidadoso, sensato e atento ao usar o computador? A resposta é longa e detalhada. Para condensar um pouco, os ataques cibernéticos são muitos e variados. Eles são capazes de fazer coisas que, até pouco tempo atrás, eram consideradas impossíveis.

Rootkits, como Ryuk, pode infectar computadores quando eles estão desligados, comprometendo o wake-on-LAN funções de monitoramento. Código de prova de conceito também foi desenvolvido. Um “ataque” bem-sucedido foi demonstrado por pesquisadores em Universidade Ben-Gurion do Negev que permitiria aos agentes da ameaça exfiltrar dados de um computador vazio.

É impossível prever do que as ameaças cibernéticas serão capazes no futuro. No entanto, sabemos quais pontos nas defesas de um computador são vulneráveis. Independentemente da natureza dos ataques presentes ou futuros, só faz sentido preencher essas lacunas com antecedência.

Do número total de ataques cibernéticos, apenas uma pequena porcentagem é direcionada conscientemente a organizações ou indivíduos específicos. A maioria das ameaças é indiscriminada porque o malware não se importa com quem você é. A varredura automatizada de portas e outras técnicas apenas procuram sistemas vulneráveis e os atacam. Você se autodenomina vítima por ser vulnerável.

E é aí que entra Lynis.

Instalando Lynis

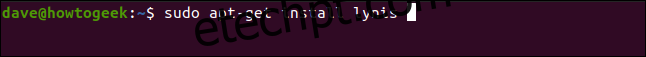

Para instalar o Lynis no Ubuntu, execute o seguinte comando:

sudo apt-get install lynis

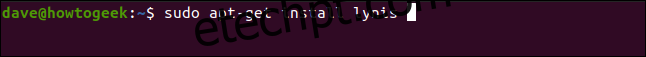

No Fedora, digite:

sudo dnf install lynis

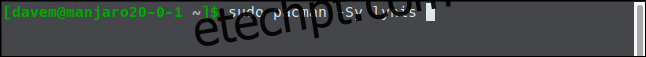

No Manjaro, você usa o pacman:

sudo pacman -Sy lynis

Conduzindo uma Auditoria

Lynis é baseado em terminal, então não há GUI. Para iniciar uma auditoria, abra uma janela de terminal. Clique e arraste-o para a borda do monitor para encaixá-lo na altura total ou estique-o o máximo que puder. Há muitas saídas do Lynis, portanto, quanto mais alta for a janela do terminal, mais fácil será revisar.

Também é mais conveniente se você abrir uma janela de terminal especificamente para Lynis. Você irá rolar para cima e para baixo muito, portanto, não ter que lidar com a desordem de comandos anteriores tornará a navegação na saída do Lynis mais fácil.

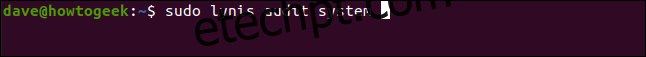

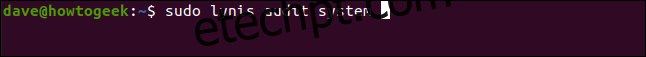

Para iniciar a auditoria, digite este comando simples e refrescante:

sudo lynis audit system

Nomes de categorias, títulos de teste e resultados irão rolar na janela do terminal conforme cada categoria de testes é concluída. Uma auditoria leva apenas alguns minutos, no máximo. Quando terminar, você retornará ao prompt de comando. Para revisar as descobertas, basta rolar a janela do terminal.

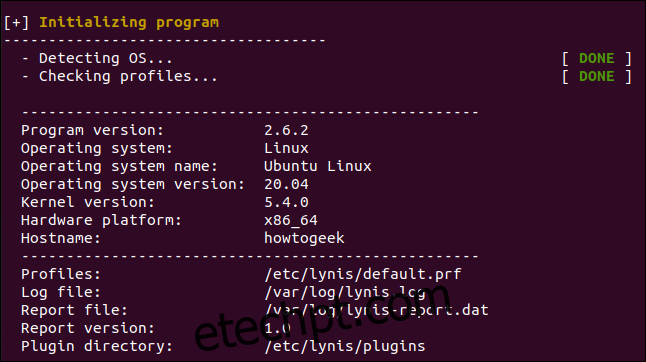

A primeira seção da auditoria detecta a versão do Linux, lançamento do kernel e outros detalhes do sistema.

As áreas que precisam ser examinadas são destacadas em âmbar (sugestões) e vermelho (avisos que devem ser tratados).

Abaixo está um exemplo de um aviso. Lynis analisou o postfix configuração do servidor de e-mail e sinalizou algo a ver com o banner. Podemos obter mais detalhes sobre o que exatamente ele encontrou e por que isso pode ser um problema mais tarde.

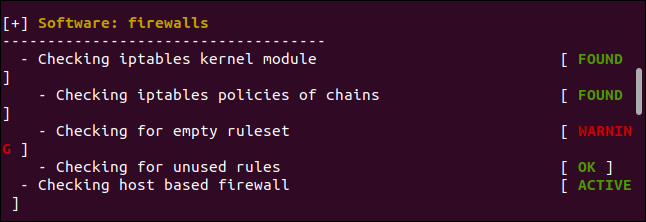

Abaixo, Lynis nos avisa que o firewall não está configurado na máquina virtual Ubuntu que estamos usando.

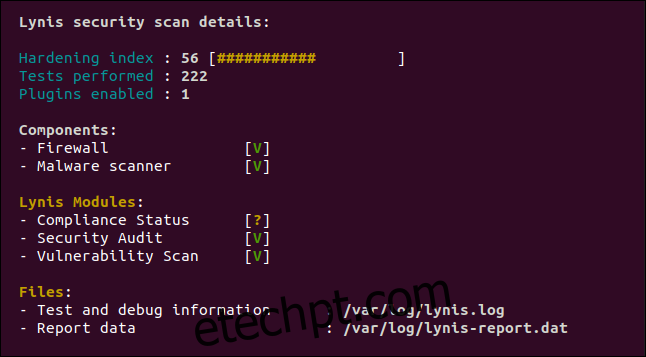

Percorra seus resultados para ver o que Lynis sinalizou. Na parte inferior do relatório de auditoria, você verá uma tela de resumo.

O “Índice de Endurecimento” é a sua pontuação no exame. Conseguimos 56 de 100, o que não é ótimo. Foram 222 testes realizados e um plugin do Lynis está habilitado. Se você for para o plugin Lynis Community Edition página de download e se inscrever no boletim informativo, você obterá links para mais plug-ins.

Existem muitos plug-ins, incluindo alguns para auditoria em relação aos padrões, como GDPR, ISO27001, e PCI-DSS.

Um V verde representa uma marca de seleção. Você também pode ver pontos de interrogação âmbar e X vermelhos.

Temos marcas de seleção verdes porque temos um firewall e scanner de malware. Para fins de teste, também instalamos rkhunter, um detector de rootkit, para ver se Lynis o descobriria. Como você pode ver acima, sim; temos uma marca de seleção verde ao lado de “Malware Scanner”.

O status de conformidade é desconhecido porque a auditoria não usou um plug-in de conformidade. Os módulos de segurança e vulnerabilidade foram usados neste teste.

Dois arquivos são gerados: um arquivo de log e de dados. O arquivo de dados, localizado em “/var/log/lynis-report.dat,” é aquele no qual estamos interessados. Ele conterá uma cópia dos resultados (sem o destaque de cor) que podemos ver na janela do terminal . Eles são úteis para ver como o índice de endurecimento melhora com o tempo.

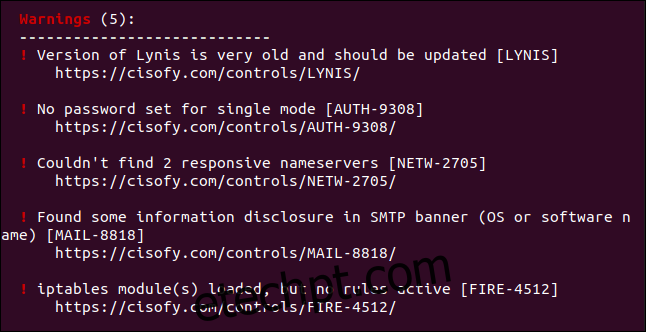

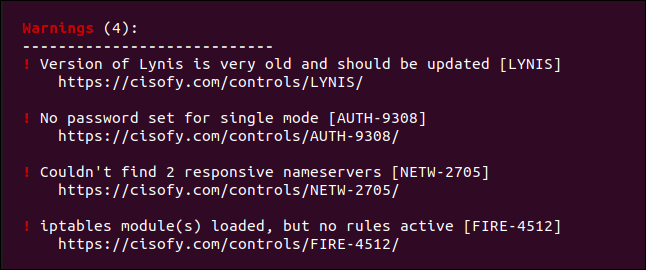

Se você rolar para trás na janela do terminal, verá uma lista de sugestões e outra de avisos. Os avisos são os itens “importantes”, então vamos dar uma olhada neles.

Estes são os cinco avisos:

“A versão do Lynis é muito antiga e deve ser atualizada”: Esta é na verdade a versão mais recente do Lynis nos repositórios do Ubuntu. Embora tenha apenas 4 meses, Lynis considera isso muito antigo. As versões dos pacotes Manjaro e Fedora eram mais recentes. As atualizações nos gerenciadores de pacotes sempre estão um pouco atrasadas. Se você realmente deseja a versão mais recente, pode clonar o projeto do GitHub e mantê-lo sincronizado.

“Nenhuma senha definida para modo único”: Único é um modo de recuperação e manutenção em que apenas o usuário root está operacional. Nenhuma senha é definida para este modo por padrão.

“Não foi possível encontrar 2 servidores de nomes responsivos”: Lynis tentou se comunicar com dois servidores DNS, mas não teve sucesso. Este é um aviso de que se o servidor DNS atual falhar, não haverá transferência automática para outro.

“Encontrei alguma divulgação de informações no banner SMTP”: a divulgação de informações acontece quando aplicativos ou equipamentos de rede revelam seus números de marca e modelo (ou outras informações) em respostas padrão. Isso pode fornecer aos agentes de ameaças ou percepção automatizada de malware sobre os tipos de vulnerabilidade a serem verificados. Depois de identificarem o software ou dispositivo ao qual se conectaram, uma pesquisa simples encontrará as vulnerabilidades que eles podem tentar explorar.

“Módulo (s) iptables carregado (s), mas nenhuma regra ativa”: O firewall do Linux está instalado e funcionando, mas não há regras definidas para ele.

Limpando Avisos

Cada aviso possui um link para uma página da Web que descreve o problema e o que você pode fazer para corrigi-lo. Basta passar o ponteiro do mouse sobre um dos links e, em seguida, pressionar Ctrl e clicar nele. Seu navegador padrão será aberto na página da web para essa mensagem ou aviso.

A página abaixo se abriu para nós quando Ctrl + clicamos no link do quarto aviso que abordamos na seção anterior.

Você pode revisar cada um deles e decidir quais avisos abordar.

A página da web acima explica que o snippet de informação padrão (o “banner”) enviado a um sistema remoto quando ele se conecta ao servidor de correio postfix configurado em nosso computador Ubuntu é muito prolixo. Não há vantagem em oferecer muitas informações – na verdade, elas são freqüentemente usadas contra você.

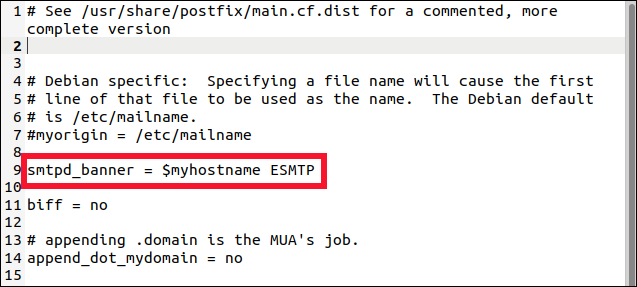

A página da web também nos diz que o banner está em “/etc/postfix/main.cf.” Ele nos avisa que deve ser cortado para mostrar apenas “$ myhostname ESMTP”.

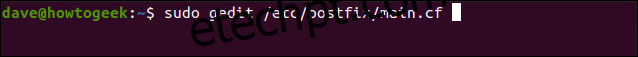

Nós digitamos o seguinte para editar o arquivo como Lynis recomenda:

sudo gedit /etc/postfix/main.cf

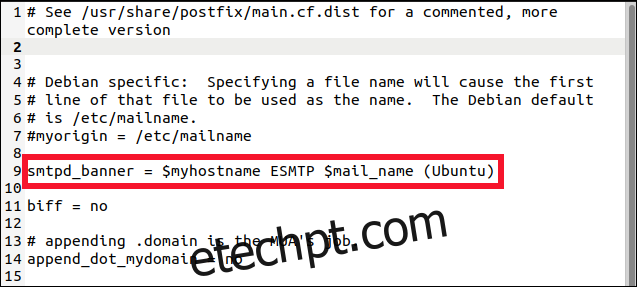

Localizamos a linha no arquivo que define o banner.

Nós o editamos para mostrar apenas o texto recomendado por Lynis.

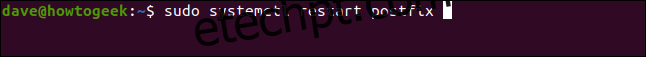

Nós salvamos nossas alterações e fechamos o gedit. Agora precisamos reiniciar o servidor de e-mail postfix para que as alterações tenham efeito:

sudo systemctl restart postfix

Agora, vamos executar o Lynis mais uma vez e ver se nossas alterações surtiram efeito.

A seção “Avisos” agora mostra apenas quatro. Aquele que se referia ao postfix se foi.

Um já foi, e apenas mais quatro avisos e 50 sugestões para terminar!

Quão longe você deve ir?

Se você nunca fez qualquer proteção do sistema em seu computador, provavelmente terá aproximadamente o mesmo número de avisos e sugestões. Você deve revisar todos eles e, guiado pelas páginas da Web do Lynis para cada um, fazer uma avaliação sobre se deve abordá-los.

O método do livro didático, é claro, seria tentar eliminá-los todos. Isso pode ser mais fácil dizer do que fazer, no entanto. Além disso, algumas das sugestões podem ser exageradas para o computador doméstico comum.

Blacklist os drivers do kernel USB para desabilitar o acesso USB quando você não estiver usando? Para um computador de missão crítica que fornece um serviço comercial confidencial, isso pode ser necessário. Mas para um PC doméstico com Ubuntu? Provavelmente não.