É possível realizar ações surpreendentes de “hacking” simplesmente utilizando o Google! 🤯

Isso mesmo, você não ouviu errado. Essa prática é conhecida como Google Hacking ou Google Dorking.

Como criador de conteúdo, recorri ao Google Dorks diversas vezes para fins de otimização de SEO e pesquisa. Essa ferramenta me permite identificar publicações específicas de concorrentes e direcionar temas pouco explorados para minha estratégia de conteúdo.

De modo similar, você pode empregar os comandos do Google Dorking conforme sua necessidade.

Entretanto, antes de se aprofundar no Google Dorking, é crucial entender diversos termos técnicos, como “Dorks”, “Recon” e outros. Além disso, é preciso estabelecer limites claros.

O Google Dorking não é considerado ilegal, desde que as informações obtidas sejam destinadas à pesquisa. Contudo, se você empregar essas informações para coagir o “alvo”, o Google Dorking pode rapidamente transitar para o campo de atividades ilícitas ⚠️.

E o Google não tolera isso. Ele pode penalizar até mesmo o endereço IP de origem dos comandos Dorking. Além disso, você poderá enfrentar acusações criminais, portanto, é preciso cautela.

Assim, neste guia sobre Google Dorking, também conhecido como Google Hacking, compartilharei todos os detalhes que você precisa conhecer sobre essa técnica notável de hacking ético e como utilizá-la a seu favor.

O que é Google Dorking?

Google Dorking é uma técnica de pesquisa que busca informações que normalmente não são exibidas nos resultados de pesquisa do Google. Isso é possível através do uso de operadores de pesquisa avançados e sequências de caracteres denominadas “dorks”.

Em outras palavras, o Google Dorking funciona como uma porta dos fundos que burla o algoritmo do Google para descobrir informações que não aparecem nos resultados do mecanismo de busca, como a página administrativa de uma empresa ou uma página de login.

Você pode inclusive localizar documentos confidenciais, como PDFs, planilhas Excel, entre outros, através de comandos adequados do Google Dorking.

Quando empregado de maneira correta, o Google Dorking pode auxiliar na busca por documentos ou páginas da web específicas, filtrando resultados de pesquisa irrelevantes e economizando tempo.

Contudo, se usado de má-fé, ele pode possibilitar que hackers acessem dados e arquivos de uma empresa ou indivíduo que não estejam protegidos ou que foram divulgados acidentalmente na Internet.

Portanto, ser “dork” ou não depende do seu nível de responsabilidade!

Como o Google Dorking Funciona?

Pessoas comuns, como você e eu, podem utilizar o Google Dorking para fins de pesquisa. No entanto, essa técnica é mais utilizada por especialistas em segurança cibernética para entender as vulnerabilidades do sistema. Em sua maioria, são hackers éticos, também conhecidos como hackers “white hat”.

Até mesmo hackers “black hat” usam o Google Dorking para identificar sites com falhas de segurança. Eles localizam dados e arquivos confidenciais sobre seus “alvos” e os usam de forma maliciosa.

(Alguém aí é fã de Mr. Robot? 😃)

Desde o início dos anos 2000, os motores de busca têm sido usados como ferramenta para o Google Dorking. E os recursos abrangentes de rastreamento da web do Google facilitam o Dorking.

Com a consulta correta no Google Dork, invasores podem acessar uma grande quantidade de informações que não seriam encontradas por meio de buscas simples no Google. Essas informações incluem:

- Senhas e nomes de usuário

- Listas de endereços de e-mail

- Documentos confidenciais

- Informações de identificação pessoal (financeiras, demográficas, de localização, etc.)

- Vulnerabilidades de sites

De acordo com Estatísticas da Norton, aproximadamente 88% das empresas sofrem um ataque de segurança cibernética em um ano. Isso significa que empresas são atacadas quase diariamente.

Hackers éticos empregam as informações coletadas para corrigir vulnerabilidades em seus sistemas, enquanto hackers antiéticos as utilizam para atividades ilegais, como crimes cibernéticos, ciberterrorismo, espionagem industrial, roubo de identidade e perseguição cibernética.

Hackers também podem vender esses dados para outros criminosos na dark web por altas somas de dinheiro. Veja as etapas de como um hacker usa métodos do Google Dorking para roubar informações pessoais:

#1. Reconhecimento

A primeira etapa do hacking consiste em coletar o máximo de informações possíveis sobre o alvo, desde documentos confidenciais até nomes de usuário e senhas. Essa fase também é conhecida como reconhecimento, “footprinting” ou “fingerprinting”.

O Google Dorking é uma forma de reconhecimento passivo, ou seja, hackers acessam arquivos que estão disponíveis publicamente online.

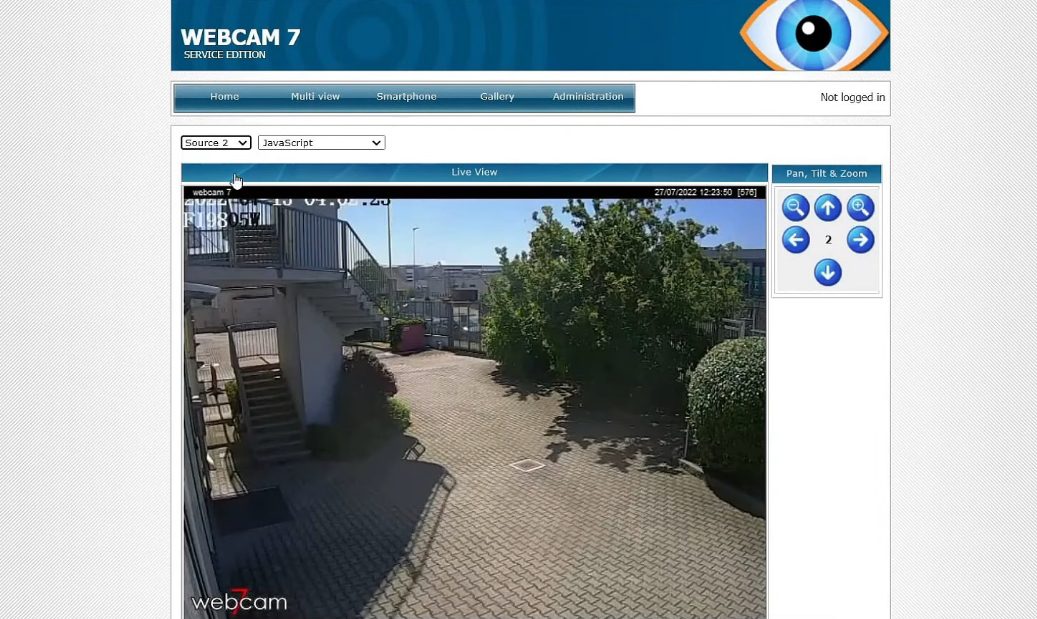

Arquivos disponíveis publicamente podem ter sido disponibilizados online acidentalmente, como um PDF com nomes de usuário e senhas ou webcams deixadas abertas para a internet.

#2. Escaneamento

Nesta fase, o hacker já coletou os dados – URLs de páginas da web, PDFs, planilhas Excel, listas de e-mail, etc. Ele irá analisá-los abrindo e lendo os arquivos, vasculhando links ou utilizando uma ferramenta de escaneamento para encontrar as informações desejadas.

#3. Obtendo Acesso

Nesta etapa, o hacker utiliza as informações coletadas e obtém acesso ao sistema/banco de dados.

#4. Mantendo o Acesso

O hacker estabelece uma conexão (temporária ou permanente) com o sistema/banco de dados para poder se reconectar facilmente ao alvo, quando necessário.

Se a conexão for interrompida ou o hacker desejar retornar ao sistema/banco de dados posteriormente, ele poderá fazê-lo utilizando essa conexão.

#5. Saída

Nessa etapa, o hacker apaga seus rastros e sai do sistema/banco de dados sem deixar vestígios. Ele remove todas as explorações e backdoors e limpa os logs.

Legalidade do Google Dorking

Como mencionei, o Google Dorking não é ilegal se for utilizado apenas para fins de pesquisa.

Na verdade, somente a fase 1 (reconhecimento) se enquadra na definição de Google Dorking, ou seja, a busca de informações através de sequências de caracteres e operadores de pesquisa avançada.

No instante em que você clica nos resultados da pesquisa, acessa uma URL, baixa um documento ou clica em links sem a devida permissão, você passa para a fase 2.

Após essa fase, você poderá ser responsabilizado por crimes cibernéticos puníveis por lei.

Portanto, clique com cautela e boa fé 👍.

Além disso, no Google Dork, você usa consultas “dork” avançadas e sequências de pesquisa para filtrar resultados irrelevantes e encontrar exatamente o que procura.

Consulta Google Dork – Significado e Exemplos

Algumas operações comuns de consulta no Google Dorking podem auxiliá-lo na busca por informações específicas enquanto você filtra resultados irrelevantes.

Eu utilizo algumas dessas consultas do Google Dork, como “allintitle”, “inurl”, “filetype” etc., constantemente ao fazer análises SERP para um determinado tópico. Isso me ajuda a definir a estratégia de conteúdo exata para aquele tópico.

Compartilharei algumas das consultas mais comuns e úteis do Google Dork. Apresentarei a função de cada consulta, os resultados e como utilizar os resultados a seu favor. Abaixo, estão alguns dos operadores mais utilizados no Google Dorking.

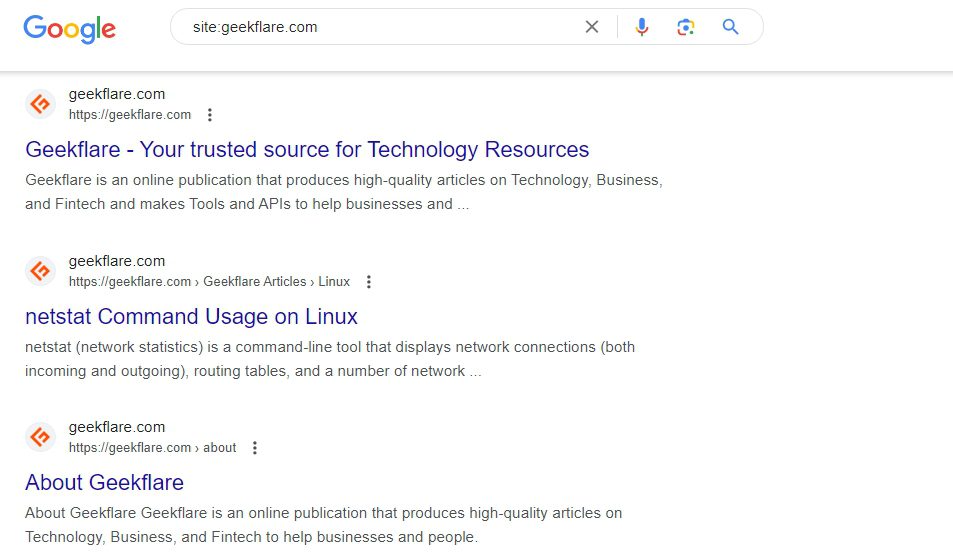

#1. Site

Se você deseja procurar páginas da web somente em um site específico, pode usar o operador de consulta “site:”. Essa consulta restringe sua pesquisa a um determinado site, domínio de nível superior ou subdomínio.

Essa consulta exibirá as páginas públicas desse site, domínio de nível superior ou subdomínio específico. Você pode até combinar essa consulta com outras para tornar os resultados de pesquisa ainda mais precisos.

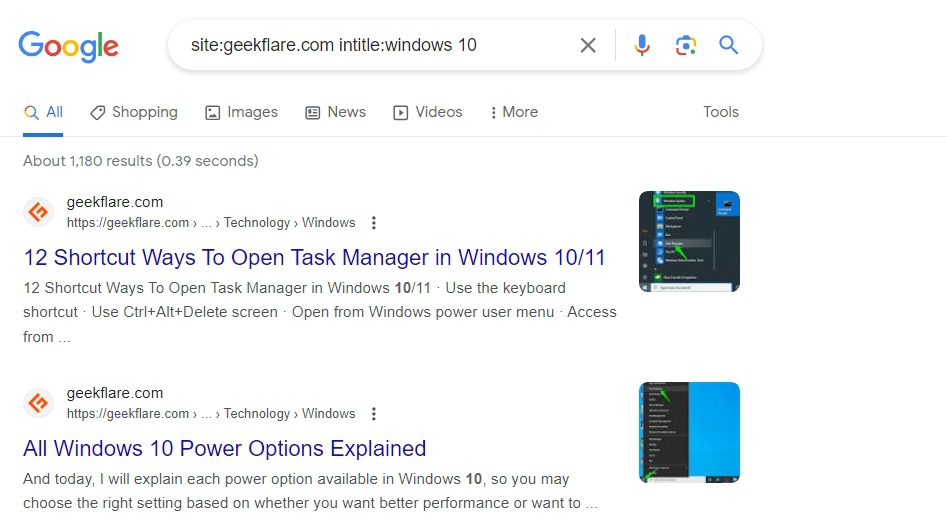

#2. Título/Allintitle

Inserir sua palavra-chave principal no título SEO (também conhecido como meta título) é uma das práticas de SEO mais antigas e eficazes. Portanto, usando a consulta “intitle: dork”, você pode encontrar páginas da web específicas com palavras-chave em seus títulos SEO.

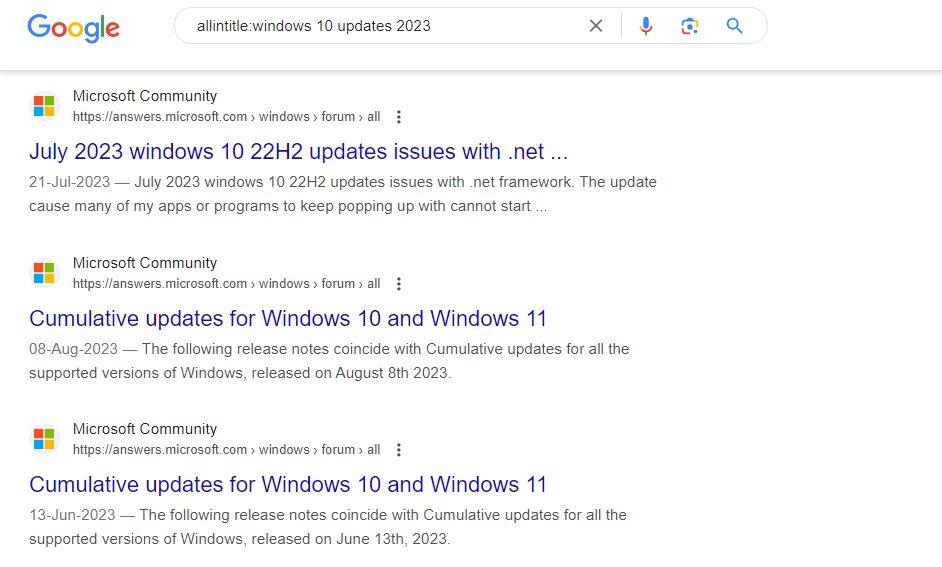

Você pode inclusive combiná-lo com “site: query” para obter resultados ainda mais precisos. Por exemplo, se você deseja encontrar artigos sobre “etechpt.com”, mas somente sobre o Windows 10, você pode inserir essa consulta “dork”.

Este método do Google Dorking é muito útil quando você deseja encontrar resultados relacionados a um termo de pesquisa específico. Se você combiná-lo com outras consultas, pode melhorar significativamente sua análise SERP.

Alternativamente, você também pode usar a consulta “dork” “allintitle:” se você tiver vários termos de pesquisa e quiser que todos eles estejam presentes no título dos resultados. Então, você pode usar “allintitle: query” em vez de “intitle:”.

#3. Inurl/Allinurl

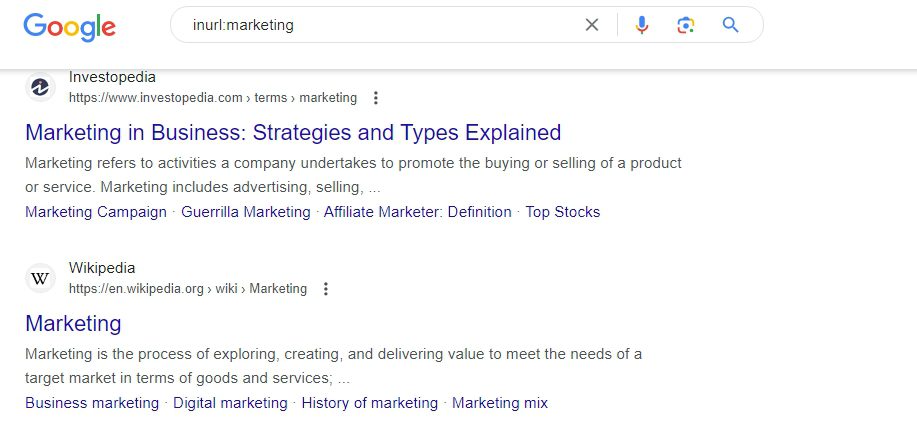

O comando “inurl: dork” é muito similar ao comando “intitle:”. A única diferença é que essa consulta busca um determinado termo de pesquisa nas URLs dos sites.

Alternativamente, você pode usar a consulta “allinurl: Dorking” para encontrar URLs com vários termos de pesquisa. Essa consulta fornecerá URLs com todos os termos de pesquisa presentes.

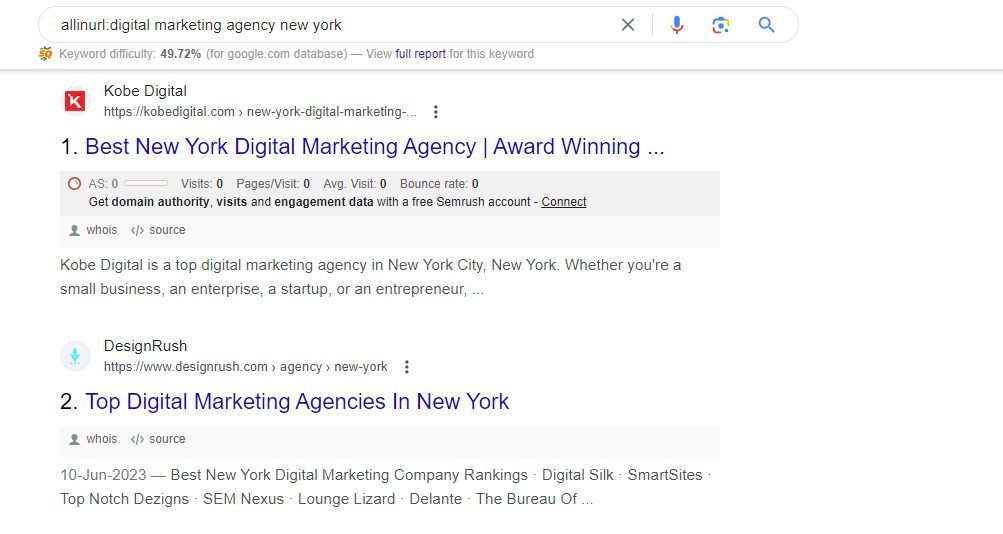

Por exemplo, ter a palavra-chave principal no URL e uma estrutura de URL otimizada são essenciais para o posicionamento no Google. Assim, se eu fosse uma nova agência de marketing digital em Nova York e quisesse analisar minha concorrência local, poderia fazer isso facilmente usando o comando “allinurl:”.

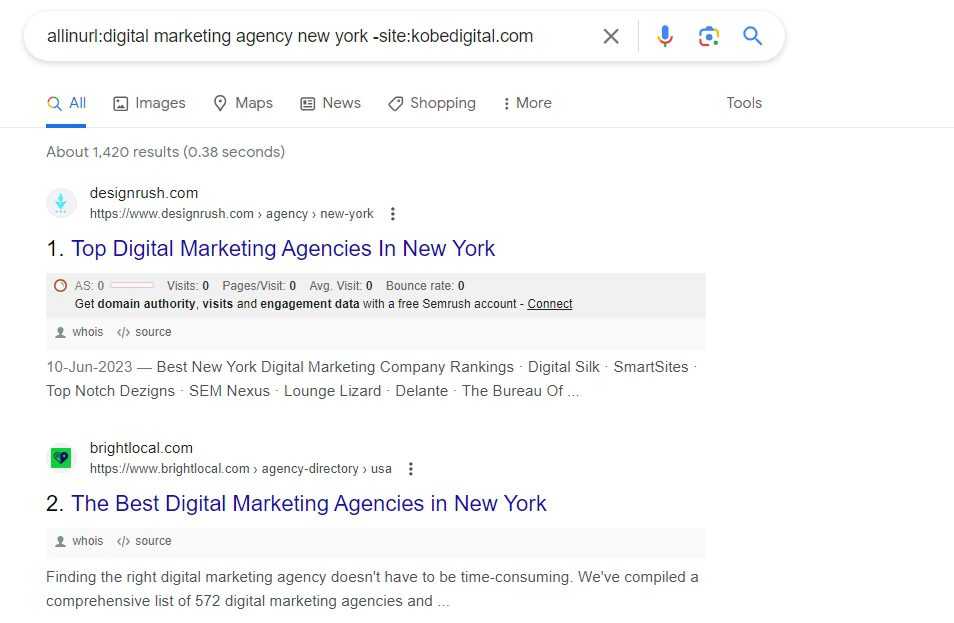

Você pode adicionar um operador adicional como o ” – (menos)” para excluir resultados de uma fonte específica. Você pode fazer o mesmo com “allintitle:query”. Veja um exemplo:

A consulta “inurl:/allinurl: dork” pode ser muito útil para estimar com quantas páginas da web você terá que competir para alcançar uma boa posição com um termo de pesquisa específico e, o mais importante, a autoridade de domínio necessária para se classificar com esse termo.

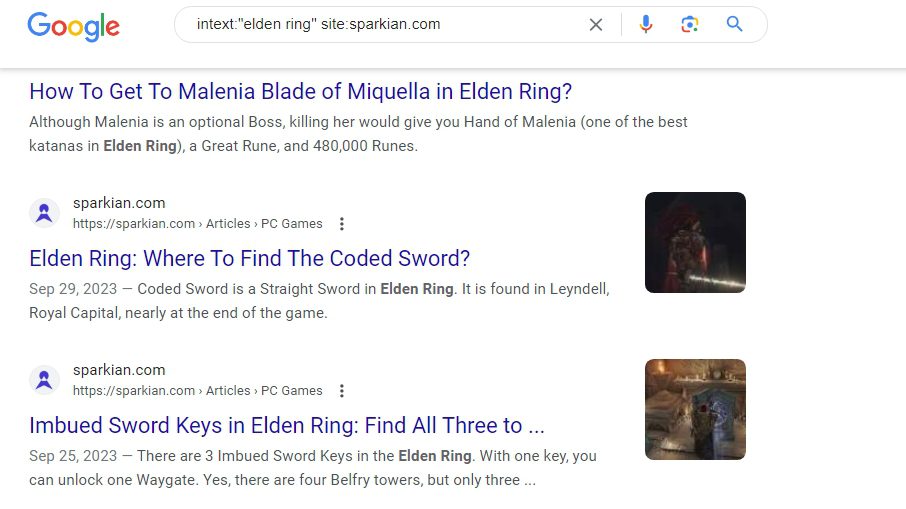

#4. Intext

A consulta “intext: Dork” encontra sites/páginas da web que contenham o termo de pesquisa em seus textos. Essa ferramenta é realmente útil para especialistas em SEO encontrarem páginas da web de concorrentes que usem uma determinada palavra-chave.

Você pode usar um operador adicional, como aspas (” “), para encontrar páginas da web com o termo de pesquisa exato no corpo do texto. Além disso, pode combiná-lo com a consulta “site:” para encontrar resultados em um determinado site.

Este é um dos truques de pesquisa do Google que a maioria dos especialistas em SEO utilizam. 😉

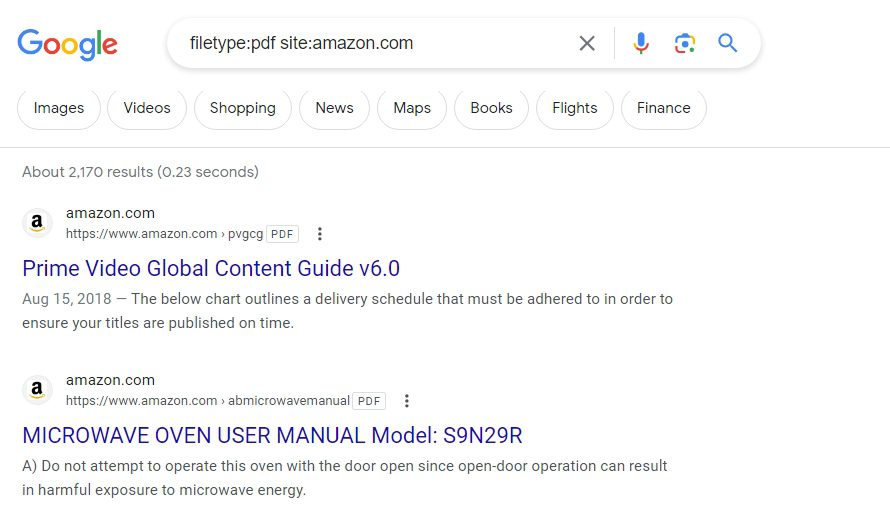

#5. Filetype

Ao usar o operador de pesquisa “filetype:”, você pode encontrar arquivos como PDFs, XLS, Doc, etc. Essa consulta é muito útil se você estiver procurando por relatórios, manuais ou estudos específicos.

No Google Dorking, o comando “filetype:” é um dos mais utilizados por hackers para encontrar documentos confidenciais que foram vazados acidentalmente. Esses documentos podem conter informações sensíveis, como endereços IP, senhas, entre outros.

Hackers utilizam essas informações para testes de penetração (pentesting) e para burlar acessos pagos a recursos.

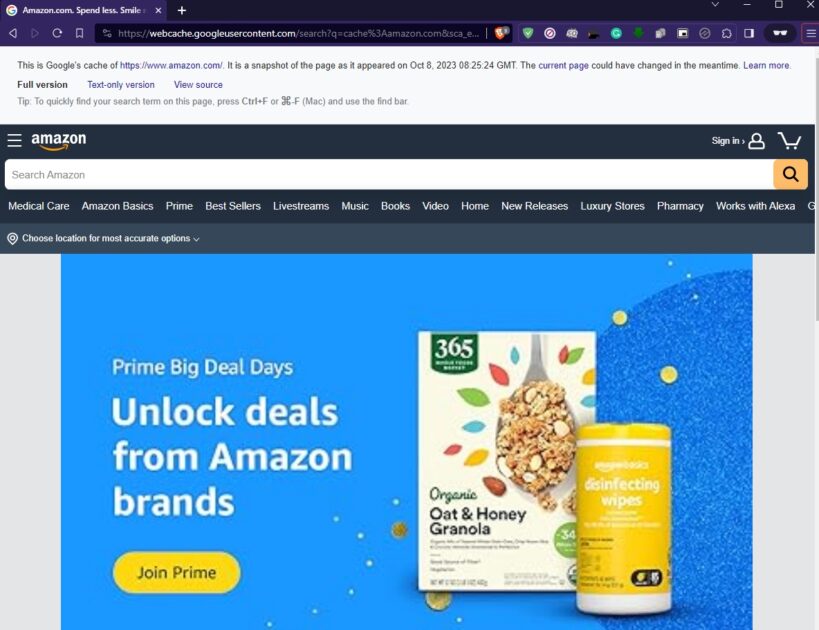

#6. Cache

Ao usar o comando “Cache:”, a Pesquisa Google irá buscar a última cópia salva de um determinado site (cache do Google), se existir. Isso é útil para redescobrir um site antes de seu tempo de inatividade ou atualização mais recente.

Sempre que um usuário acessa um site usando o Google, uma versão em cache dessa página é criada no sistema do Google. Você pode acessar essa versão em cache usando o comando “cache:” se o site original estiver temporariamente fora do ar ou se você quiser visualizar uma versão mais antiga do site.

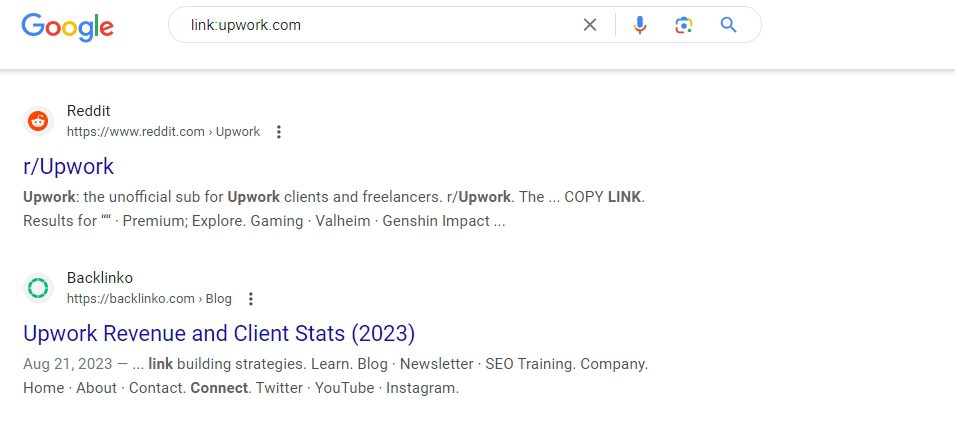

#7. Link

A consulta “link:” do Google Dork é útil se você quiser descobrir quais páginas da web estão vinculadas a um URL específico.

Se você quiser analisar os backlinks que apontam para o seu site, pode usar ferramentas como SEMrush ou Ahrefs.

No entanto, se você não quiser investir em uma ferramenta de análise de backlinks, este método do Google Dorking é uma forma gratuita e útil de analisar a origem de seus backlinks.

#8. Mapa

Ao usar o comando “map:”, o Google Dorking permite encontrar um mapa de um determinado local. A Pesquisa Google mostrará o mapa diretamente, em vez de páginas da web.

No macOS, você poderá visualizar uma solicitação para abrir o aplicativo Maps. Essa consulta é útil para encontrar rapidamente o mapa de um local específico.

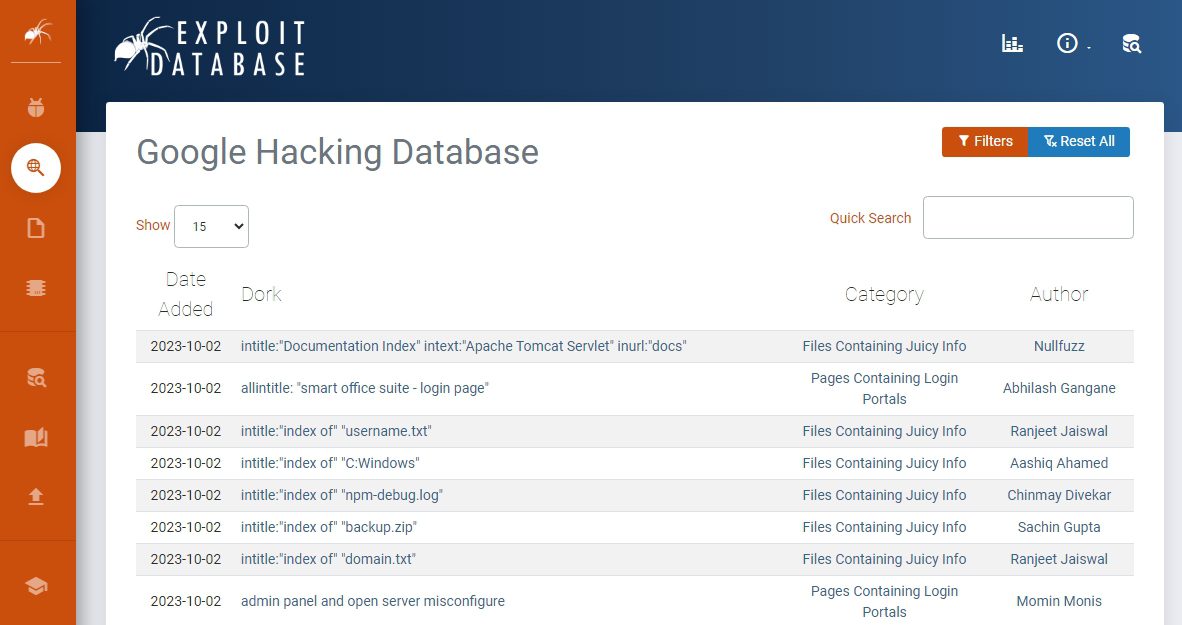

O banco de dados de hackers do Google é um repositório onde usuários publicam diversas sequências de operadores de pesquisa que você pode usar para começar a usar o Google Dorking.

No entanto, recomendo que você utilize essas sequências de pesquisa com cautela, pois algumas levam a webcams e páginas de login de empresas corporativas.

Como se Proteger do Google Dorking?

Seja você um indivíduo ou uma empresa, é essencial se proteger do Google Dorking. Você pode seguir os passos abaixo para garantir que seus dados na internet estejam seguros:

- Certifique-se de que páginas e documentos privados estejam protegidos por senha.

- Implemente restrições baseadas em IP.

- Criptografe informações confidenciais, como nomes de usuário, senhas, IDs de e-mail, números de telefone, etc.

- Localize e desative Google Dorks utilizando ferramentas de verificação de vulnerabilidades.

- Realize regularmente consultas “dork” em seus sites para localizar e corrigir brechas antes que invasores as encontrem.

- Use o Google Search Console para remover conteúdo confidencial do seu site.

- Use o arquivo robots.txt para ocultar e bloquear o acesso de bots a arquivos confidenciais.

Apesar de uma segurança 100% na internet ser um mito, você pode tomar medidas para minimizar as chances de ser vítima de hackers antiéticos.

Penalidades do Google por Dorking

O Google Dorking pode fornecer uma quantidade imensa de informações, filtrando resultados de pesquisa desnecessários ou não relacionados. No entanto, se usado de maneira antiética, pode atrair a atenção das autoridades responsáveis pela aplicação da lei.

Na maioria das vezes, o Google o avisará quando você exagerar no Dorking. Ele começará a verificar suas consultas de pesquisa. Se você exagerar, o Google poderá até mesmo banir seu endereço IP.

Ser Dork ou Não Ser?

Neste guia sobre Google Dorking, abordamos todos os aspectos dessa poderosa técnica de pesquisa, que permite encontrar informações específicas e vulnerabilidades expostas publicamente. Para testadores de penetração, essa é uma atividade diária.

Além disso, com o Google Hacking Database, você obtém uma coletânea de Google Dorks pré-fabricados. No entanto, gostaria de lembrá-lo novamente de usar o Dorking de forma ética e com permissão.

Siga as diretrizes éticas e solicite permissão ao usar o Dorking para auditorias de segurança.

Se o hacking ético for sua opção, você também deve verificar como se tornar um caçador de recompensas de bugs em 2023.