Navegação Rápida

Pontos Essenciais

- Chaves de criptografia do BitLocker vulneráveis a roubo via Raspberry Pi Pico, mas a exploração restringe-se a TPMs externos no barramento LPC.

- TPMs integrados predominam em hardware moderno, dificultando a extração das chaves. CPUs AMD e Intel são consideradas seguras.

- A criptografia AES (128 ou 256 bits) do BitLocker permanece íntegra, não justificando a sua substituição.

O BitLocker, ferramenta de criptografia de disco da Microsoft, é uma escolha popular e integrada ao Windows 10 e 11 Pro, oferecendo criptografia acessível para inúmeros usuários globalmente. No entanto, a sua reputação foi posta em xeque quando um YouTuber demonstrou a extração de chaves de criptografia e a descriptografia de dados em meros 43 segundos, usando um Raspberry Pi Pico de apenas 6 dólares.

Como Ocorreu a Quebra da Criptografia do BitLocker?

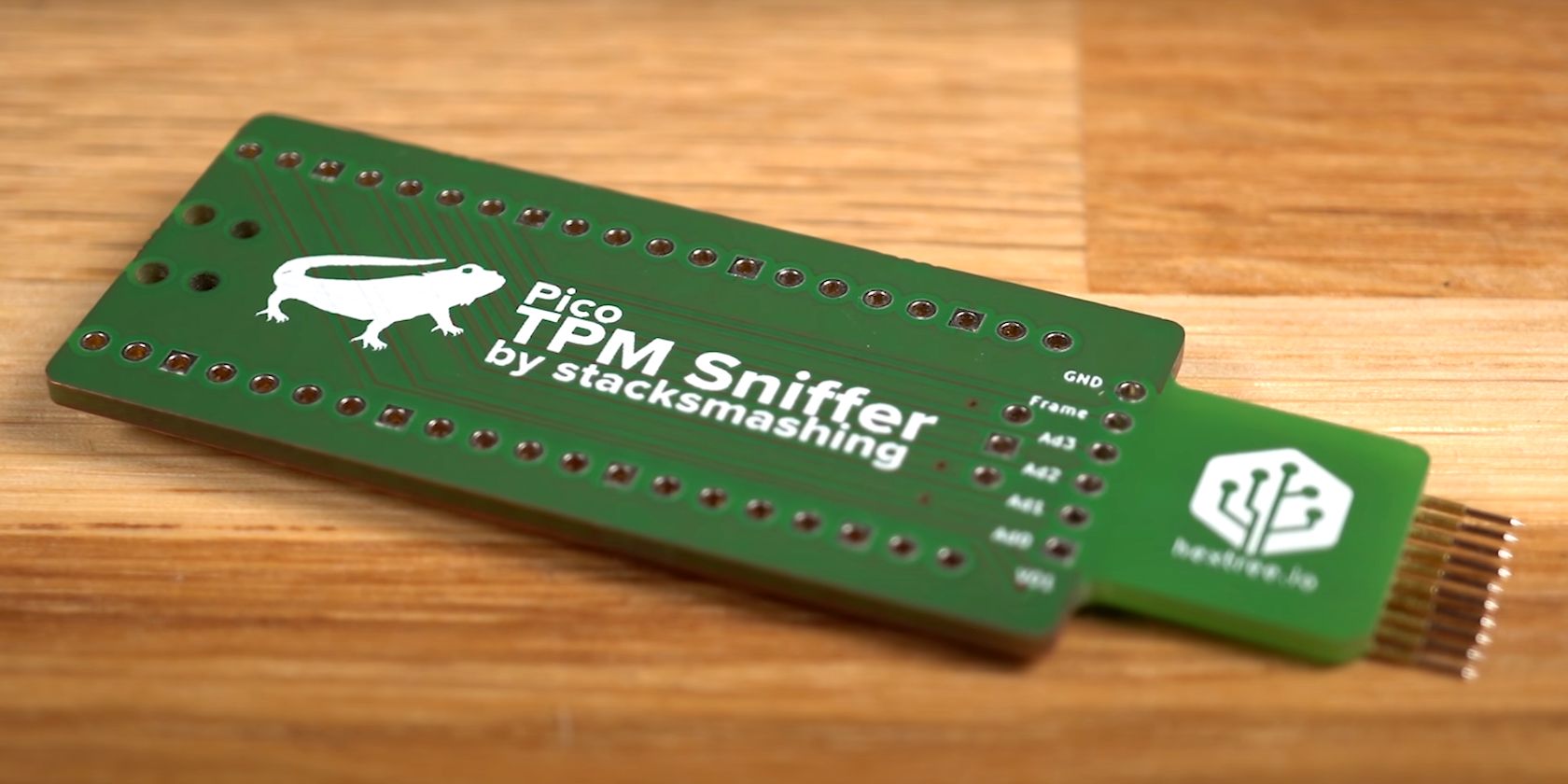

O YouTuber Stacksmashing revelou a vulnerabilidade do BitLocker, interceptando dados, extraindo chaves de descriptografia e explorando o processo de criptografia. A exploração envolveu o Módulo de Plataforma Confiável (TPM) externo, presente em alguns computadores. Embora muitos dispositivos integrem o TPM, outros ainda dependem de chips externos.

O ponto chave da exploração é que os TPMs externos comunicam-se com a CPU via barramento LPC (Low Pin Count). Embora os dados no TPM sejam seguros, o canal de comunicação entre o TPM e a CPU durante a inicialização não é criptografado. Stacksmashing demonstrou que, com as ferramentas corretas, é possível interceptar esses dados, incluindo chaves de criptografia.

A ferramenta usada foi o Raspberry Pi Pico, um computador de placa única de baixo custo. Conectando-o a um laptop de teste, Stacksmashing interceptou dados binários durante a inicialização, revelando a chave mestra de volume armazenada no TPM, permitindo a descriptografia.

É Hora de Abandonar o BitLocker?

A Microsoft já tinha conhecimento dessa vulnerabilidade potencial. No entanto, esta demonstração prática revela a rapidez com que as chaves de criptografia do BitLocker podem ser comprometidas. Isso levanta a questão de se deve-se buscar alternativas, como o VeraCrypt de código aberto. Contudo, existem razões para não abandonar o BitLocker.

Primeiramente, a exploração afeta somente TPMs externos que solicitam dados via barramento LPC. Hardware moderno geralmente integra o TPM, dificultando a exploração. A extração de dados de um TPM integrado à CPU é ainda mais complexa.

A AMD integra o TPM 2.0 em suas CPUs desde 2016 (fTPM), e a Intel segue o mesmo padrão desde 2017 com suas CPUs Coffee Lake (PTT). Portanto, sistemas com CPUs AMD ou Intel posteriores a essas datas provavelmente estão seguros.

É crucial ressaltar que, apesar da exploração, a criptografia AES-128 ou AES-256 utilizada pelo BitLocker permanece segura, mantendo a integridade da ferramenta.