Entendendo a Exfiltração de Dados: Riscos e Melhores Práticas

A extração não autorizada de dados, conhecida como exfiltração de dados, representa um dos maiores perigos no cenário da segurança cibernética para empresas de todos os portes. Essa prática maliciosa pode ser orquestrada por indivíduos com intenções obscuras, invasores externos ou até mesmo ocorrer de forma acidental, gerando sérias consequências.

Dados da Statista revelam que o custo médio global de uma brecha de dados atingiu 4,45 milhões de dólares em 2023. Nos Estados Unidos, esse valor salta para alarmantes 9,48 milhões de dólares. A exfiltração de dados tem o poder de arruinar uma organização, causando prejuízos financeiros significativos, abalando a reputação e até mesmo gerando responsabilidades legais.

Este guia tem como objetivo explorar o conceito de exfiltração de dados, os métodos empregados por criminosos virtuais e as medidas cruciais que podem ser implementadas para atenuar riscos e proteger as informações de uma organização.

O Que É Exfiltração de Dados?

A exfiltração de dados, também designada como extração ou exportação de dados, refere-se à transferência não autorizada de informações, seja ela manual ou automatizada, de um computador ou servidor. Essa prática envolve a cópia ou o acesso indevido a dados corporativos, seja por meio de acesso direto a dispositivos físicos ou pela internet.

Os invasores desenvolveram diversas técnicas para obter acesso aos dados, tornando crucial a identificação de métodos utilizados para acessar o sistema corporativo. A exfiltração de dados pode passar despercebida, pois consiste na transferência ou cópia de dados, uma atividade comum em muitos sistemas.

Exemplos Reais de Exfiltração de Dados

A exfiltração de dados pode ser iniciada tanto por indivíduos internos à organização, como funcionários, quanto por agentes externos, como concorrentes ou hackers. Seguem alguns exemplos notórios de exfiltração de dados:

#1. Brecha de Dados da Equifax

Em 2017, a Equifax, gigante americana de relatórios de crédito, foi vítima de exfiltração de dados. Informações pessoais e financeiras de 143 milhões de clientes foram expostas devido a falhas de segurança no sistema da empresa, com mais de um terabyte de dados sendo extraído pelos invasores. O episódio resultou em multas legais e regulatórias, perda de confiança dos clientes e em gastos superiores a US$ 1,4 bilhão em custos de remediação.

#2. Ataque Cibernético da SolarWinds

Em 2020, um ataque cibernético à SolarWinds afetou milhares de organizações globalmente, incluindo órgãos do governo americano. Estima-se que 18.000 sistemas ao redor do mundo foram comprometidos.

Invasores conseguiram inserir código malicioso nos sistemas de clientes, abrindo caminho para a exfiltração de grandes volumes de dados, como senhas, informações financeiras e propriedade intelectual. Os prejuízos causados foram superiores a US$ 40 milhões, conforme documentado no relatório trimestral da empresa.

#3. Brecha do Yahoo

Em 2013, mais de 3 bilhões de contas de usuários do Yahoo tiveram suas informações pessoais extraídas em uma brecha de dados. Se você possuía uma conta no Yahoo em 2013, provavelmente seus dados foram afetados. Os criminosos acessaram e roubaram dados como nomes, endereços de e-mail, números de telefone, datas de nascimento e senhas codificadas.

A brecha, que só se tornou pública em 2016, levou à desvalorização do Yahoo quando este foi adquirido pela Verizon, além de gerar processos judiciais e multas regulatórias.

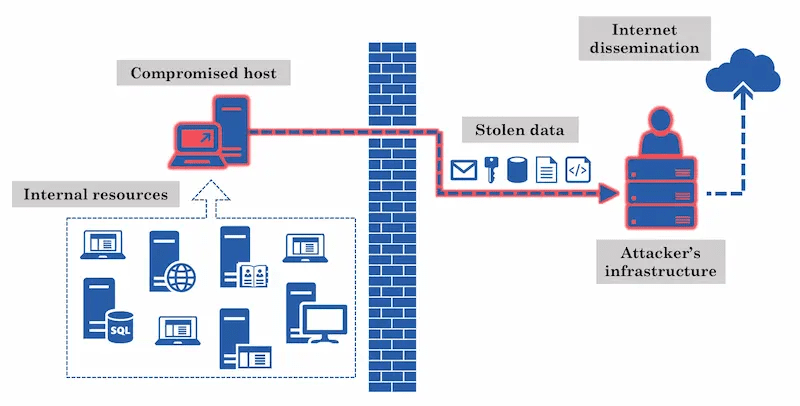

Como a Exfiltração de Dados Funciona?

Crédito da imagem: Grupo MindPoint

Crédito da imagem: Grupo MindPoint

Como vimos, a exfiltração de dados pode ser causada por vulnerabilidades no sistema da empresa, gerando perdas financeiras e danos à reputação. Essa prática ocorre, em grande parte, de duas formas principais: por meio de ataques internos ou externos.

Um ataque interno pode ocorrer por ignorância, através de engenharia social por um atacante externo, onde um funcionário clica em um e-mail de phishing e o atacante usa essa plataforma para inserir código malicioso no sistema e obter acesso a dados. Pode acontecer também de forma intencional, no caso em que um funcionário tem algum ressentimento contra a empresa e copia dados confidenciais para ganho próprio.

Em um ataque externo, um invasor pode instalar código malicioso em uma rede ou obter acesso a um dispositivo físico. Outra forma de vulnerabilidade pode ocorrer quando uma organização utiliza software de um fornecedor terceiro.

Tipos de Exfiltração de Dados

Conhecer os diferentes tipos de exfiltração de dados pode ajudar a criar uma estratégia eficaz de proteção de dados para proteger o sistema da sua empresa.

E-mails de Saída

Em meio a milhares de e-mails enviados diariamente, invasores se aproveitam de canais de comunicação como e-mails e ligações para enviar dados confidenciais de seus sistemas seguros para sistemas pessoais ou inseguros.

Essas informações podem ser enviadas como anexos, mensagens de texto ou texto simples por e-mail e podem ser usadas para roubar código-fonte, informações de calendário, fotos, registros financeiros e bancos de dados.

Upload para Dispositivos Externos/Pessoais

Esse tipo de exfiltração geralmente ocorre a partir de um ataque interno, onde um funcionário copia ou baixa informações da rede segura da empresa e as armazena em um dispositivo externo para uso não autorizado.

Vulnerabilidades na Nuvem

Com a crescente migração das empresas para o armazenamento de dados na nuvem, o ambiente pode ficar vulnerável à exfiltração se não estiver devidamente protegido e configurado. Os provedores de nuvem gerenciam esses serviços, mas a responsabilidade pela segurança ainda recai sobre a organização.

Software Não Autorizado

O uso de software não autorizado por funcionários dentro de uma empresa pode gerar vulnerabilidades de segurança. Qualquer software pode conter malware que coleta dados do dispositivo de um usuário. Quando um funcionário baixa software não verificado e não aprovado pela organização, os invasores podem aproveitar isso para extrair dados.

Melhores Práticas para Prevenir a Exfiltração de Dados

Existem várias ferramentas que ajudam a identificar atividades irregulares no sistema e práticas recomendadas para manter invasores longe dos sistemas da organização. Vamos analisar algumas das melhores práticas para prevenir a exfiltração de dados.

Monitorar Atividade

Todo sistema tem um padrão de funcionamento normal que deve ser monitorado. O monitoramento consistente das atividades dos usuários é fundamental para a detecção precoce de atividades anormais na rede ou transferência de dados. Isso ajuda a identificar comportamentos incomuns.

Ferramentas de monitoramento de rede podem ajudar as organizações a acompanhar quem acessou quais arquivos e o que foi feito com eles.

Gerenciamento de Identidade e Acesso (IAM)

Além do monitoramento contínuo das atividades dos usuários, é essencial gerenciar o acesso e os privilégios dos usuários. Isso protege os dados contra acesso não autorizado, concedendo a cada usuário apenas o acesso aos recursos de que necessitam.

Senhas Fortes

A primeira camada de segurança na maioria dos sistemas é a senha. É fundamental que os usuários criem senhas exclusivas e fortes para dificultar que sejam descobertas.

Senhas que combinam caracteres especiais, letras (maiúsculas e minúsculas) e números são mais seguras do que as que não seguem essa recomendação. Evite usar a mesma senha para diferentes contas.

Atualizar Software e Sistemas

Manter todos os softwares e sistemas atualizados deve ser uma prioridade para garantir que as vulnerabilidades das versões anteriores sejam corrigidas quando um patch for disponibilizado e que as atualizações de segurança mais recentes também sejam incluídas no seu sistema.

Usar Criptografia

A criptografia envolve a conversão de dados em código, dificultando o acesso de usuários não autorizados. Criptografar dados corporativos dentro do sistema e descriptografá-los apenas quando acessados por usuários autorizados protege informações confidenciais durante a exfiltração de dados.

Ferramentas de Proteção Contra Perda de Dados (DLP)

Ferramentas de proteção contra perda de dados ajudam a monitorar a transferência de dados e detectar atividades suspeitas no sistema. O DLP também ajuda a analisar os dados transferidos para identificar conteúdo confidencial. Vamos revisar algumas ferramentas DLP que podem ajudar a prevenir ataques como a exfiltração de dados.

#1. StrongDM

StrongDM é uma plataforma dinâmica de gerenciamento de acesso que auxilia os usuários no gerenciamento de dados privilegiados e no monitoramento de atividades dentro do sistema. Ela oferece suporte ao gerenciamento em tempo real de todas as permissões e revoga o acesso quando atividades suspeitas são detectadas.

Strongdm oferece diversas soluções, incluindo gerenciamento de sessões privilegiadas, gerenciamento de permissões, acesso JIT, PAM em nuvem, registro e relatórios. O preço do StrongDM começa em US$ 70 por usuário por mês.

#2. Proofpoint

Outra ferramenta DLP para prevenir a exfiltração de dados é o Proofpoint Enterprise DLP. O Proofpoint auxilia na prevenção de perda de dados e na investigação de violações de políticas dentro do sistema, garantindo o cumprimento rigoroso das normas para reduzir riscos associados ao não cumprimento.

As soluções da Proofpoint abrangem ameaças de e-mail e nuvem, atividades de comportamento do usuário, prevenção de perda de dados, proteção de aplicativos em nuvem e proteção contra ransomware. O Proofpoint oferece um teste gratuito de 30 dias e o preço está disponível mediante solicitação.

#3. Forcepoint

Forcepoint utiliza aprendizado de máquina para analisar e detectar atividades anormais de usuários em um sistema. A ferramenta ajuda a evitar a exfiltração de dados em diversos dispositivos em tempo real. Os recursos incluem gerenciamento centralizado de políticas de segurança de dados e mais de 190 políticas de segurança de dados predefinidas.

#4. Fortinet

Fortinet é uma das ferramentas mais avançadas do setor. Seu NGFW oferece proteção contra diversas formas de ataques cibernéticos, incluindo tráfego malicioso, prevenção de exfiltração de dados e aplicação de políticas de segurança.

Os NGFWs da Fortinet oferecem recursos como sistemas de prevenção de invasões, controles de aplicativos, antimalware, filtragem da web, inteligência de ameaças baseada em nuvem e proteção contra perda de dados. A ferramenta pode ser implementada em vários locais, como escritórios remotos, filiais, campi, data centers e nuvem.

Conclusão

A segurança de dados é fundamental para todas as organizações, ajudando a manter a confiança do usuário e evitar problemas regulatórios. É crucial que todas as empresas que detêm dados implementem medidas preventivas e de segurança para impedir violações e exfiltração de informações do seu sistema.

É importante lembrar que, embora grande parte do foco da segurança do sistema esteja nas ameaças externas, as ameaças internas também devem ser tratadas adequadamente, pois elas podem ser tão prejudiciais quanto as ameaças externas.

Você também pode explorar outros tipos de ataques DDoS e como evitá-los.