Em aproximadamente nove de dez situações, a remoção de malware de criptomoedas revela-se tão desafiadora quanto a sua própria identificação.

Você desconfiaria de uma diminuição repentina na performance do seu computador?

A maioria das pessoas não! Igualmente, poucos se preocupam o suficiente com lentidões ocasionais, frequentemente atribuindo-as a problemas “normais” do sistema operacional.

Contudo, uma investigação mais profunda pode revelar a presença de um aplicativo malicioso, consumindo largura de banda e prejudicando o desempenho geral do sistema.

O que é, afinal, Crypto-Malware?

Pode-se pensar que crypto-malware é um parasita digital, inserido por um agente externo, que explora seus recursos computacionais sem seu conhecimento.

No entanto, esse processo é mais usualmente conhecido como crypto-jacking.

Como mencionado anteriormente, o que dificulta a detecção é seu modo de operação. É difícil notar a diferença, a menos que se esteja extremamente atento ao ruído habitual do ventilador do computador, velocidade, e o desempenho do sistema como um todo.

Este tipo de malware executará aplicativos de mineração de criptomoedas em segundo plano enquanto sua máquina estiver em uso, a menos que você o desinstale.

Resumidamente, mineradores de criptomoedas são aplicativos que contribuem para o universo das criptomoedas, validando transações e gerando novas moedas. Isso proporciona renda passiva aos seus operadores.

Porém, eles são considerados crypto-malware se forem instalados em um sistema sem a devida autorização do administrador, configurando um delito cibernético.

Para uma analogia mais clara, imagine alguém usando seu quintal para plantar uma árvore frutífera, consumindo água e outros recursos de sua residência sem seu consentimento, e impedindo que você se beneficie dos frutos ou do dinheiro gerado.

Tal situação se assemelha ao roubo de criptomoedas no mundo digital.

Como o Crypto-Malware Opera?

De forma similar à maioria dos malwares!

Ninguém procura e instala downloads infectados por vírus por diversão.

Contudo, eles chegam até você das formas mais corriqueiras:

- Através de um clique em um link de e-mail

- Ao visitar websites que utilizam HTTP

- Ao realizar downloads de fontes não seguras

- Clicando em anúncios suspeitos e outros truques

Além disso, os criminosos podem usar engenharia social para induzir os usuários a baixar esse tipo de malware.

Uma vez instalado, o crypto-malware utiliza os recursos do seu sistema até que você o identifique e desinstale.

Alguns indícios de infecção por crypto-malware incluem o aumento da velocidade do ventilador (ruído), superaquecimento e lentidão no desempenho do sistema.

Crypto-Malware vs. Crypto-Ransomware

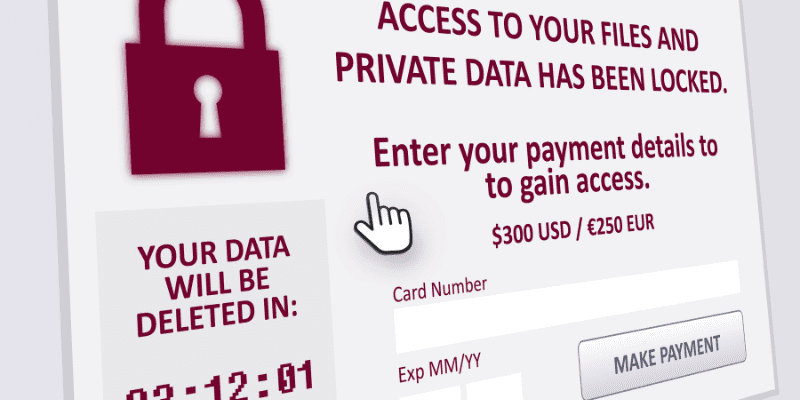

O crypto-ransomware não é tão discreto. Após ser instalado, ele pode bloquear seu acesso ao sistema, permitindo-o somente após o pagamento de um resgate.

Geralmente, ele exibe um número ou endereço de e-mail para contato, ou ainda informações bancárias para que você coopere com a ameaça.

Dependendo da situação, algumas pessoas chegam a ceder à chantagem para recuperar seus dados. Contudo, há casos em que concordar com tais “pedidos” não gerou nenhum resultado, ou ainda, os tornou alvos futuros.

O crypto-malware, em contrapartida, não representa nenhuma ameaça visível. Ele age silenciosamente em segundo plano, consumindo seus recursos para gerar uma renda passiva contínua para o criminoso virtual.

Ataques Conhecidos de Crypto-Malware

A seguir, alguns incidentes que causaram grande impacto no mundo digital devido à sua complexidade.

#1. Graboid

O Graboid foi descoberto por pesquisadores da Palo Alto Networks e divulgado em um relatório de 2019. O invasor utilizou quase 2.000 hosts Docker vulneráveis sem necessidade de autorização.

Ele enviou comandos remotos para fazer o download e instalar imagens docker infectadas nos hosts comprometidos. O “download” também continha uma ferramenta para se conectar e comprometer outras máquinas vulneráveis.

Em seguida, os contêineres “modificados” baixavam quatro scripts, que eram executados sequencialmente.

Esses scripts executavam mineradores Monero de forma aleatória por sessões repetidas de 250 segundos e disseminavam o malware pela rede.

#2. PowerGhost

Descoberto pelos laboratórios da Kaspersky em 2018, o PowerGhost é um crypto-malware sem arquivo, direcionado principalmente a redes corporativas.

Sendo um malware sem arquivo, ele se conecta às máquinas sem atrair atenção ou detecção indesejada. Posteriormente, ele se conecta aos dispositivos através do Windows Management Instrumentation (WMI) ou do exploit EthernalBlue, utilizado no famoso ataque de ransomware WannaCry.

Após o login, ele tentava desativar outros mineradores (se presentes) para maximizar os lucros dos criminosos responsáveis.

Além de consumir recursos, uma variante do PowerGhost era conhecida por hospedar ataques DDoS direcionados a outros servidores.

#3. BadShellName

O BadShell foi descoberto pela Comodo Cybersecurity em 2018. Trata-se de outro worm criptográfico sem arquivo que não deixa rastros no armazenamento do sistema; em vez disso, opera através da CPU e da RAM.

Ele se anexava ao Windows PowerShell para executar comandos maliciosos. Armazenava código binário no Registro do Windows e executava scripts de mineração de criptomoedas utilizando o Agendador de Tarefas do Windows.

#4. Prometei Botnet

Detectado pela primeira vez em 2020, o Prometei Botnet explorava vulnerabilidades conhecidas do Microsoft Exchange para instalar crypto-malware para mineração de Monero.

Este ataque cibernético utilizou diversas ferramentas, como exploits EternalBlue, BlueKeep, SMB e RDP, etc., para se espalhar pela rede e alcançar sistemas vulneráveis.

Possuía várias versões (como a maioria dos malwares), e pesquisadores da Cybereason determinaram que suas origens datam de 2016. Além disso, tem presença em diversas plataformas, infectando ecossistemas Windows e Linux.

Como Identificar e Prevenir o Crypto-Malware?

A melhor forma de detectar crypto-malware é manter um monitoramento constante do seu sistema. Um ruído aumentado do ventilador ou uma queda repentina no desempenho podem ser indícios de atividade desses parasitas digitais.

No entanto, sistemas operacionais são entidades complexas, e esses processos ocorrem em segundo plano, passando despercebidos em geral.

Nesse caso, aqui estão algumas dicas que podem ajudar a se manter seguro:

- Mantenha seus sistemas atualizados. Softwares desatualizados geralmente possuem vulnerabilidades que podem ser exploradas por criminosos virtuais.

- Utilize um antivírus premium. É crucial enfatizar como qualquer dispositivo necessita de um bom antivírus. Além disso, esses ataques ocorrem independentemente do sistema operacional (Macs também são alvos!) e do tipo de dispositivo (smartphones, tablets, etc.).

- Evite clicar em qualquer link. A curiosidade é uma característica humana, e muitas vezes é utilizada de maneira injusta. Caso seja inevitável, copie e cole o link suspeito em algum mecanismo de pesquisa para verificar sua segurança.

- Respeite os avisos do seu navegador. Os navegadores da web estão mais avançados do que há uma década. Não ignore nenhum alerta sem verificar sua procedência. Além disso, evite sites que utilizam HTTP.

- Mantenha-se atualizado. Essas ferramentas recebem atualizações constantes dos criminosos. Seus métodos de ataque também evoluem. Portanto, continue pesquisando sobre os ataques recentes e compartilhe o conhecimento com seus colegas.

Crypto-malware em Ascensão!

Isso ocorre devido à crescente adoção de criptomoedas e à dificuldade em sua detecção.

E, uma vez instalados, continuam gerando dinheiro de forma fácil para os criminosos, com pouco ou nenhum esforço.

No entanto, as práticas recomendadas de segurança na internet, listadas acima, irão ajudá-lo a se manter seguro.

E como já mencionado, é fundamental instalar um software de segurança cibernética em todos os seus dispositivos.

Em seguida, explore uma introdução aos princípios básicos de segurança cibernética para iniciantes.