Para assegurar a robustez do sistema de TI da sua empresa, é crucial demonstrar, através de evidências sólidas, que o seu negócio online está devidamente protegido contra diversas ameaças cibernéticas, especialmente ataques de força bruta.

O Que Define um Ataque de Força Bruta?

Um ataque de força bruta representa uma das mais sérias ameaças cibernéticas que você pode enfrentar. Este tipo de ataque visa diretamente a segurança do seu site ou dispositivo, tentando comprometer senhas de login ou chaves de criptografia. A técnica utilizada é a de tentativa e erro, repetindo incessavelmente diferentes combinações até obter sucesso.

Existem diversas variações de ataques de força bruta, notadamente:

- Ataques híbridos: Estes combinam palavras comuns, de dicionário, ou aleatórias na tentativa de decifrar a senha.

- Ataques de força bruta reversa: O objetivo aqui é obter a chave de derivação da senha através de pesquisa exaustiva.

Por Que Ferramentas de Teste de Penetração São Essenciais?

Invasores utilizam diversas ferramentas para realizar ataques de força bruta. Estas mesmas ferramentas podem ser usadas por você para realizar testes de penetração, também conhecidos como “pentesting”.

O teste de penetração é a prática de simular ataques aos seus próprios sistemas de TI, da mesma forma que os hackers fariam. Isso permite identificar quaisquer vulnerabilidades de segurança.

Importante: As ferramentas listadas a seguir podem gerar um grande volume de requisições. Portanto, seu uso deve ser limitado ao ambiente de testes da sua aplicação.

Gobuster

Gobuster é uma ferramenta de força bruta de alta performance que se destaca por sua velocidade e dispensa a necessidade de um ambiente de execução. Escrito na linguagem Go, este scanner de diretórios é mais rápido e flexível quando comparado a scripts interpretados.

Características Notáveis:

- Suporte excepcional à concorrência, permitindo que processe várias tarefas e extensões simultaneamente sem comprometer sua velocidade.

- Ferramenta leve que funciona diretamente na linha de comando, sem interface gráfica, sendo compatível com diversas plataformas.

- Disponibilidade de ajuda integrada.

Modos de Operação:

- dir – modo para análise clássica de diretórios

- dns – modo para análise de subdomínios DNS

- s3 – modo para enumerar buckets S3 abertos, buscando listagens de arquivos e buckets

- vhost – modo para análise de host virtual

Um ponto fraco do Gobuster é sua dificuldade em realizar buscas recursivas em diretórios, o que pode limitar sua eficácia em estruturas complexas.

BruteX

BruteX é uma ferramenta open-source e baseada em shell, que centraliza diversas funcionalidades de força bruta, sendo uma solução completa para diversas necessidades.

Pode ser usada para:

- Analisar portas abertas.

- Descobrir nomes de usuário.

- Testar senhas.

Utiliza a abordagem de envio sistemático de diversas combinações de senhas para atingir seu objetivo.

Integra serviços de outras ferramentas, como Nmap, Hydra e DNS enum, facilitando a verificação de portas abertas, o início de ataques de força bruta em FTP e SSH, além da identificação automática dos serviços em execução no servidor alvo.

Dirsearch

Dirsearch é uma ferramenta avançada de força bruta para linha de comando, usada para rastrear caminhos web e identificar diretórios e arquivos em servidores web.

Recentemente incorporada aos pacotes oficiais do Kali Linux, o Dirsearch também é compatível com Windows, Linux e macOS. Programado em Python, é facilmente adaptável a projetos e scripts existentes.

É mais rápida que a ferramenta DIRB e oferece um conjunto mais abrangente de recursos:

- Suporte a proxy.

- Processamento multi-thread.

- Randomização do agente do usuário.

- Suporte a diversas extensões.

- Mecanismo de scanner.

- Atraso de requisição.

Quando se trata de varredura recursiva, o Dirsearch é superior, voltando e procurando por diretórios adicionais. Essa capacidade, combinada com sua velocidade e simplicidade, faz dela uma das melhores ferramentas para testes de penetração.

Inexperiente

Inexperiente é uma ferramenta de força bruta para logins fácil de usar e altamente personalizável, criada em Python 3. Foi projetada para atender às necessidades e situações de usuários iniciantes.

Oferece flexibilidade nos experimentos, facilitando o tratamento de erros, e foi pensada para ser intuitiva e fácil de entender, especialmente para quem está começando.

SSB

Secure Shell Bruteforcer (SSB) é uma das ferramentas mais rápidas e diretas para realizar ataques de força bruta em servidores SSH.

O SSB oferece uma interface intuitiva para trabalhar com o shell seguro, ao contrário de outras ferramentas que podem ser menos amigáveis na quebra de senhas de um servidor SSH.

Thc-Hydra

Hydra é uma das ferramentas mais conhecidas para quebra de logins em Linux e Windows/Cygwin, além de ser compatível com Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) e macOS. Oferece suporte a vários protocolos como AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD, HTTP-PROXY, entre outros.

Instalada por padrão no Kali Linux, Hydra possui versões de linha de comando e gráfica. Pode quebrar um login individual ou uma lista de nomes de usuário/senhas através do método de força bruta.

Sua capacidade de paralelização a torna uma ferramenta rápida e flexível, capaz de identificar potenciais acessos não autorizados ao seu sistema remotamente.

Existem outras ferramentas de quebra de login, mas o Hydra se destaca pelo suporte a diversos protocolos e conexões paralelizadas.

Suíte Burp

Burp Suite Professional é uma ferramenta essencial para testadores de segurança web, conhecida por seus recursos rápidos e confiáveis, incluindo a automação de tarefas repetitivas. Foi projetada para testes manuais e semi-automatizados de segurança, sendo utilizada por especialistas para verificar as dez principais vulnerabilidades OWASP.

O Burp oferece diversas funcionalidades exclusivas, desde o aumento da cobertura de varredura até a personalização do modo escuro. É eficaz no teste de aplicativos web modernos, ricos em JavaScript, e APIs de teste.

Essa ferramenta é pensada para testar serviços, e não para hackear, como muitas outras. Ela registra sequências de autenticação complexas e gera relatórios para uso e compartilhamento pelos usuários.

O Burp também se destaca em testes de segurança de aplicativos fora de banda (OAST), identificando vulnerabilidades que outras ferramentas podem não detectar. Além disso, beneficia-se das pesquisas da PortSwigger Research, mantendo-se na vanguarda tecnológica.

Patator

Patator é uma ferramenta de força bruta multiuso e flexível, com um design modular. Foi desenvolvida a partir da frustração com a repetição de erros de outras ferramentas e scripts de ataque para obtenção de senhas.

Escrita em Python, o Patator é uma ferramenta multi-threaded que busca oferecer uma abordagem mais flexível e confiável para testes de penetração. Oferece suporte a vários módulos, incluindo:

- FTP

- SSH

- MySQL

- SMTP

- Telnet

- DNS

- SMB

- IMAP

- LDAP

- rlogin

- Arquivos compactados

- Arquivos Java Keystore

Pydictor

Pydictor é outra ferramenta poderosa para ataques de dicionário. É eficaz tanto para iniciantes quanto para profissionais em testes de força de senha, sendo uma ferramenta indispensável para qualquer arsenal de segurança. Possui recursos avançados que garantem alto desempenho em diversos cenários de teste.

- Assistente permanente: Permite criar listas de palavras personalizadas, desde listas genéricas até listas de engenharia social, usando conteúdo da web. Inclui filtros para refinar as listas.

- Personalização avançada: Oferece a capacidade de personalizar atributos da lista de palavras, como filtragem por tamanho e uso de modo leet.

- Flexibilidade e compatibilidade: Capaz de analisar arquivos de configuração e funcionar em Windows, Linux e Mac.

Dicionários Pydictor:

- Dicionário numérico

- Dicionário alfabético

- Dicionário alfabético com letras maiúsculas

- Numérico combinado com alfabeto maiúsculo

- Maiúsculas combinadas com alfabeto minúsculo

- Numérico combinado com alfabeto minúsculo

- Combinação de maiúsculas, minúsculas e números

- Adição de cabeçalho estático

- Manipulação do filtro de complexidade do dicionário

ncrack

ncrack é uma ferramenta de quebra de senhas de rede que se destaca por seu alto desempenho. É projetada para auxiliar empresas na avaliação de senhas fracas em seus dispositivos de rede, sendo amplamente recomendada por profissionais de segurança para auditorias de redes. Está disponível como ferramenta autônoma ou integrada ao Kali Linux.

Com uma abordagem modular e mecanismo dinâmico, o Ncrack adapta seu comportamento com base no feedback da rede. É capaz de realizar auditorias confiáveis em vários hosts simultaneamente.

Além de uma interface flexível, o Ncrack garante total controle das operações de rede para o usuário, permitindo ataques de força bruta sofisticados, interação em tempo real e configurações de tempo personalizáveis, similar ao Nmap.

Os protocolos suportados incluem SSH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA e DICOM, o que o torna uma ferramenta versátil para diversas indústrias.

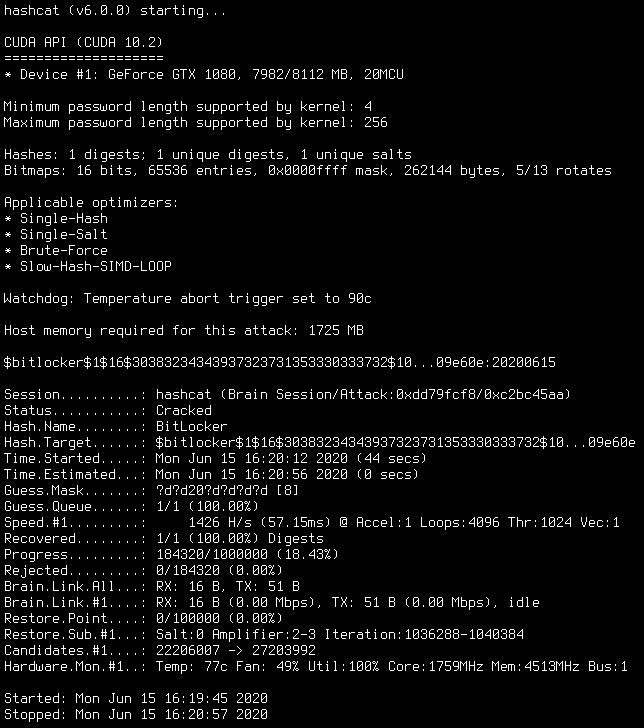

Hashcat

Hashcat é uma ferramenta de recuperação de senhas compatível com Linux, OS X e Windows. Suporta diversos algoritmos, incluindo MD4, MD5, família SHA, hashes LM e formatos Unix Crypt.

O Hashcat se tornou popular devido às suas otimizações, resultado de descobertas do seu criador.

Existem duas variantes do Hashcat:

- Ferramenta de recuperação de senha baseada em CPU.

- Ferramenta de recuperação de senha baseada em GPU.

A ferramenta GPU consegue quebrar alguns hashes mais rapidamente que a ferramenta CPU (MD5, SHA1 e outros). No entanto, nem todos os algoritmos são mais rapidamente quebrados por GPUs. Mesmo assim, o Hashcat é considerado um dos mais rápidos quebra-senhas do mundo.

Conclusão

Após essa análise detalhada, você tem à disposição um diversificado conjunto de ferramentas. Selecione a mais adequada para cada situação e necessidade específica. Existe uma variedade de alternativas para cada problema. Em alguns casos, as ferramentas mais simples podem ser as mais eficientes, e em outros, o oposto.

Em seguida, explore algumas ferramentas de investigação forense.