Avanços na Tecnologia e Segurança Cibernética

As recentes progressões tecnológicas têm impulsionado inovações notáveis, visando atender às demandas de empresas e usuários na era moderna. Ferramentas, tecnologias e serviços online transformaram radicalmente nossas rotinas de trabalho e estilos de vida, simplificando processos e proporcionando maior comodidade em diversos aspectos, tanto no âmbito profissional quanto pessoal.

Contudo, essa evolução tecnológica também trouxe à tona preocupações significativas e riscos relacionados à segurança cibernética, que podem causar impactos devastadores em ambas as esferas da vida.

Empresas têm experimentado perdas financeiras substanciais, além de prejuízos na confiança do cliente e na reputação setorial. Indivíduos, por sua vez, enfrentam temores devido a crimes e ameaças resultantes da exposição de dados pessoais.

Hackers e suas táticas estão em constante evolução, demonstrando um alto nível de profissionalismo. Alguns utilizam suas habilidades para fins criminosos, enquanto outros são contratados por organizações para combater ameaças cibernéticas.

Para proteger sua empresa e a si mesmo contra invasões e hackers, é crucial estar atualizado sobre o cenário da segurança cibernética e os diversos tipos de ataques e invasores.

Este artigo visa explorar os diferentes tipos de ataques e hackers, auxiliando na distinção entre eles e na implementação de medidas de segurança eficazes para manter a proteção.

O que é um ataque cibernético?

Um ataque cibernético, ou “hack”, é uma ação realizada por um ou mais indivíduos, com o objetivo de comprometer a segurança de uma organização. Isso envolve o acesso não autorizado a dados, redes, sistemas e aplicativos para realizar ataques. O uso indevido de dispositivos e sistemas pode causar prejuízos financeiros e danos à reputação de uma empresa.

Um ataque cibernético geralmente se origina de um sistema utilizado por um hacker com habilidades avançadas em programação e conhecimento de hardware e software.

Em ataques mais sofisticados, hackers empregam métodos furtivos, projetados para burlar equipes de TI e softwares de segurança, induzindo usuários a abrir links e anexos maliciosos, o que leva à exposição de informações confidenciais.

Exemplos de ataques cibernéticos incluem a implantação de vírus e códigos maliciosos, ataques “man-in-the-middle”, DDoS, DoS, phishing e ransomware.

Variedades de Ataques Cibernéticos

A seguir, apresentamos uma análise de diferentes tipos de ataques cibernéticos:

Phishing

Phishing é uma tentativa de cibercriminosos de furtar identidade e informações financeiras por meio de e-mails. Os hackers induzem a vítima a fornecer informações pessoais, como dados bancários, senhas e detalhes de cartão.

O invasor envia um e-mail utilizando uma linguagem elaborada, que simula autenticidade. Ele se passa por uma figura de confiança, como um recrutador, gerente bancário ou atendente de serviço. O ataque pode ser combinado com outras táticas, como injeção de código e malware, para aumentar suas chances de sucesso.

Existem diversas formas de phishing, incluindo phishing por e-mail, spear phishing, whaling, smishing, vishing e phishing de pescador.

DoS e DDoS

Um ataque de negação de serviço (DoS) tem como objetivo desativar uma rede ou máquina, tornando-a inacessível aos usuários.

Nesses ataques, cibercriminosos interrompem o funcionamento de um dispositivo, sobrecarregando a rede ou máquina com um volume excessivo de requisições, impedindo o acesso do tráfego legítimo.

Ataques DoS podem ser divididos em duas categorias:

Ataques de estouro de buffer: visam o tempo de CPU, espaço em disco e memória, consumindo esses recursos para travar o sistema e afetar o desempenho do servidor.

Ataques de inundação: sobrecarregam servidores com um grande volume de pacotes de dados. O invasor excede a capacidade do servidor, resultando em DoS. Para que esses ataques sejam bem-sucedidos, o invasor precisa de mais largura de banda do que a máquina-alvo.

Em ataques DDoS, o tráfego excessivo tem origem em várias fontes. Este tipo de ataque é mais complexo que o DoS, pois é difícil bloquear múltiplas fontes simultaneamente.

Ações de Isca e Troca

A técnica “Isca e Troca” é utilizada por fraudadores para roubar dados pessoais e credenciais de login por meio de anúncios e canais considerados confiáveis. Eles enganam os usuários para que visitem sites maliciosos, obtendo informações confidenciais.

Esses ataques geralmente se aproveitam de espaços publicitários em sites. Uma vez que os invasores compram esse espaço, eles substituem o anúncio por um link malicioso, o que pode levar ao bloqueio do navegador e à invasão de sistemas.

O marketing de conteúdo na internet é um dos principais canais para esses ataques, nos quais os usuários são induzidos a abrir links que se revelam maliciosos posteriormente.

Roubo de Cookies

O roubo de cookies é uma forma de sequestro de informações em que um invasor obtém acesso aos dados do usuário. Nesse cenário, um terceiro copia informações de sessão não segura e se passa pelo usuário. Isso normalmente acontece quando um usuário visita sites por meio de redes Wi-Fi públicas ou conexões não protegidas.

Com as informações em mãos, o invasor pode usar as contas da vítima para disseminar informações falsas, efetuar transferências bancárias ou realizar outras ações maliciosas.

Para evitar esse tipo de ataque, é recomendado que os usuários utilizem conexões SSL ao fazer login e evitem redes não protegidas para acessar sites.

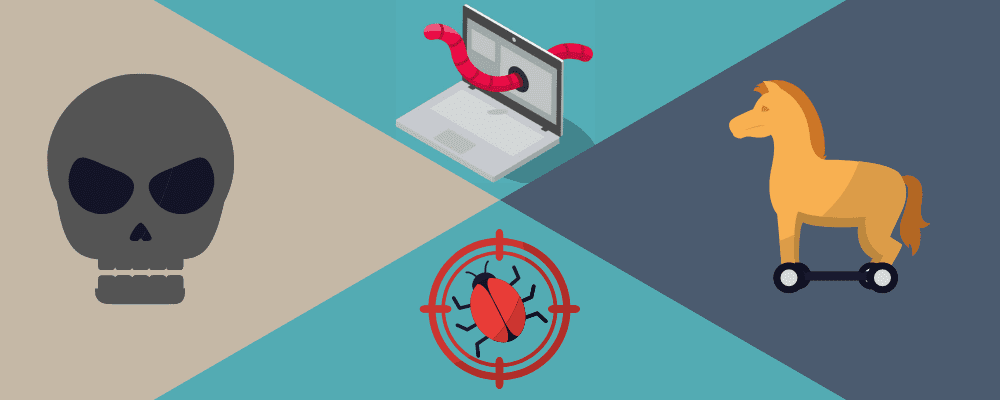

Vírus, Trojan, Malware

Um vírus é um programa de computador que se anexa a outro programa ou software para causar danos ao sistema. Os hackers inserem código no programa e aguardam que alguém o execute. Assim, outros programas no computador também são infectados.

Um trojan se apresenta como um programa útil e inofensivo. No entanto, ele realiza ações maliciosas, assim como o Cavalo de Troia da história grega. Em vez de mirar um software específico, o trojan instala outros malwares no sistema, enganando os usuários.

Um worm é um malware semelhante ao vírus. Ele executa comandos maliciosos e se autorreplica em sistemas de computador. A diferença está em sua forma de propagação. Enquanto um vírus precisa de um programa hospedeiro, um worm existe de forma independente. Em alguns casos, eles se espalham sem qualquer intervenção humana.

Além dessas ameaças, há uma variedade de outros malwares, como ransomware, adware, spyware, rootkits e bots.

Ataques de ClickJacking

O ClickJacking, também conhecido como ataque de sobreposição de interface, usa camadas transparentes ou opacas para enganar os usuários. Quando um usuário clica em um botão ou link sem saber que está clicando em algo diferente, suas informações podem cair em mãos erradas.

Um exemplo comum é um usuário navegando em um site e, ao clicar em um link, é redirecionado para anúncios. É assim que ataques de ClickJacking funcionam. O invasor induz o usuário a visitar páginas maliciosas.

Um exemplo comum é o site www.wyz.com, onde são exibidas ofertas atraentes que incentivam o usuário a clicar em um link malicioso, resultando na perda de credenciais e informações pessoais.

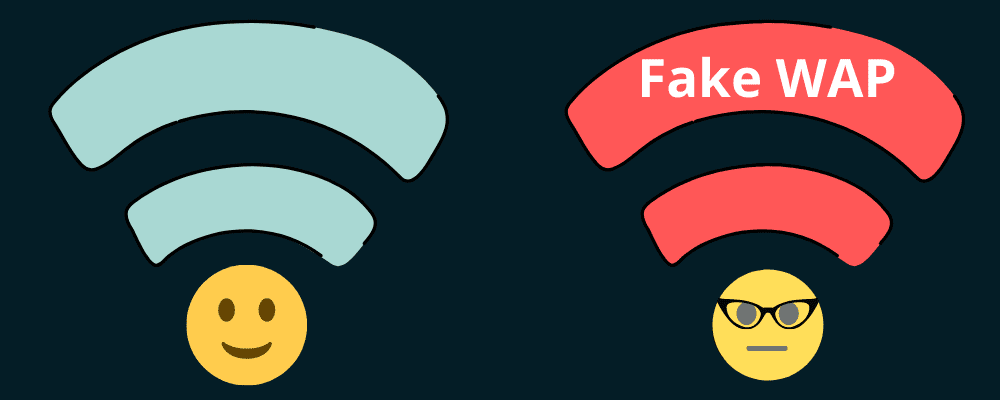

WAP Falso

Um ponto de acesso sem fio (WAP) permite que vários usuários se conectem à internet por meio de um canal público. Um WAP falso simula esse processo, de forma fraudulenta.

Hackers geralmente escolhem locais públicos com Wi-Fi gratuito, como aeroportos, shoppings e cafeterias. Eles criam redes Wi-Fi com nomes familiares, oferecendo acesso gratuito, e agem de forma oculta. Dessa forma, conseguem coletar informações como dados de login, e-mails e senhas, invadindo contas em redes sociais como Facebook, Instagram e Twitter.

Keylogger

Um keylogger, também chamado de capturador de teclado, registra cada tecla digitada em um dispositivo ou computador. Existem softwares keyloggers para smartphones. Hackers usam keyloggers para roubar credenciais de login, dados confidenciais de empresas, entre outras informações. É um software que registra todas as atividades, incluindo cliques do mouse. Existem também keyloggers de hardware, que são dispositivos inseridos entre a CPU e o teclado, com recursos avançados de captura de dados.

Os hackers utilizam essa técnica para acessar números de conta, códigos PIN, e-mails, senhas e outros dados confidenciais.

Espionagem

A espionagem é uma forma antiga de ameaça à segurança, em que invasores monitoram as comunicações de rede para obter informações privadas, como dados de roteamento, informações de aplicativos, números de identificação de nós, entre outros.

Hackers utilizam esses dados para comprometer nós, interrompendo o roteamento e prejudicando o desempenho de aplicativos e redes. Os vetores para esse ataque podem incluir e-mail, redes celulares e linhas telefônicas.

Ataques de Charco

Um ataque de charco, ou “waterhole”, envolve hackers que observam e adivinham os sites que uma organização ou pessoa costuma usar. Eles infectam esses sites com malware, contaminando também os usuários. Essa técnica é difícil de detectar, pois os invasores buscam um endereço IP específico para atacar e obter informações particulares.

O objetivo é invadir o sistema do usuário e obter acesso aos sites de destino.

Injeção SQL

A injeção SQL (SQLi) é um ataque em que um invasor utiliza código malicioso para manipular bancos de dados. Isso possibilita o acesso a informações protegidas no banco de dados de uma organização. Os invasores interferem em consultas do aplicativo para visualizar dados, incluindo informações de usuários e de negócios.

Com acesso, eles podem excluir ou modificar dados, alterando o comportamento de um aplicativo. Em alguns casos, o hacker obtém direitos administrativos, o que pode ser muito prejudicial para uma organização.

Ataques SQLi miram aplicativos web ou sites que utilizam bancos de dados SQL, como Oracle, SQL Server e MySQL. Este é um dos tipos de ataque mais antigos e perigosos, que, quando bem-sucedido, permite que hackers acessem segredos comerciais, dados pessoais e propriedade intelectual.

Ataques de Força Bruta

Um ataque de força bruta é um método de invasão que se concentra em tentativas e erros para quebrar senhas, chaves de criptografia, credenciais de login, entre outros. Os invasores tentam todas as combinações possíveis para obter sucesso. Nesses ataques, os hackers usam tentativas intensas para invadir contas privadas. Apesar de ser um método antigo, ainda é bastante popular e eficaz entre invasores.

Hackers que obtêm sucesso nesse tipo de ataque podem lucrar com anúncios, roubar dados privados, disseminar malware, sequestrar sistemas para atividades maliciosas e prejudicar a reputação de sites.

Existem diferentes formas de ataque de força bruta. Alguns exemplos são: ataques de força bruta simples, ataques de dicionário, ataques híbridos de força bruta, ataques reversos de força bruta e preenchimento de credenciais.

Falsificação de DNS (Envenenamento de Cache DNS)

Nesse ataque, registros DNS falsos são utilizados por um invasor para redirecionar o tráfego para um site malicioso.

Um exemplo prático seria um aluno novo em uma faculdade, em que estudantes mais experientes trocam os números de sala. O aluno, então, acabaria indo para a sala errada repetidamente até ter acesso ao diretório correto. A falsificação de DNS funciona de maneira similar, com um hacker inserindo dados falsos no cache para que as consultas de DNS forneçam respostas incorretas, redirecionando o tráfego para sites errados. Este tipo de ataque é um engano.

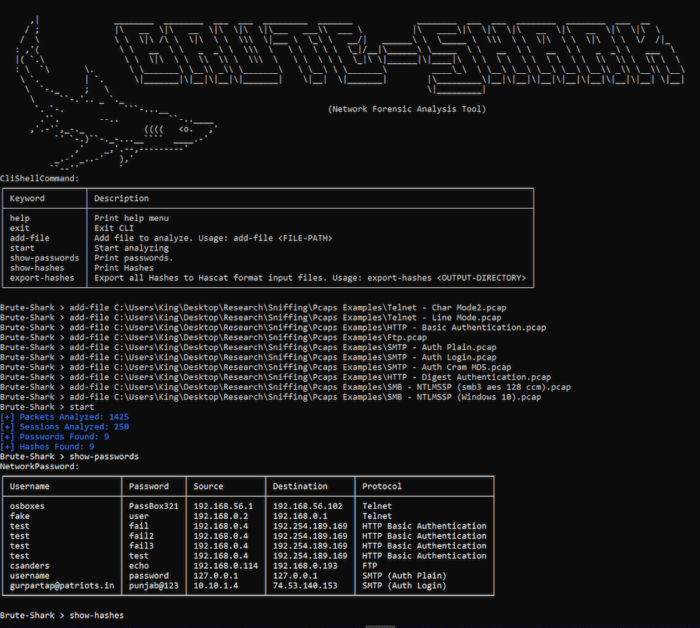

Quebra de Senhas

A quebra de senhas é uma técnica utilizada por hackers para obter credenciais de login. Ataques de força bruta são um exemplo de técnica utilizada nesse tipo de ataque.

Nesse caso, todas as senhas devem ser armazenadas utilizando a Função de Derivação de Chave (KDF). Se armazenadas em texto simples, um invasor que invadir o banco de dados terá acesso a todas as informações da conta. Hackers utilizam diversas técnicas para quebrar senhas, como phishing, malware, ataque de arco-íris, adivinhação, pesquisa em dicionário, entre outros.

Quem é um Hacker?

Um hacker é um indivíduo com habilidades em programação, redes, informática e outras áreas técnicas, que utiliza essas habilidades tanto para resolver problemas quanto para criar problemas. Eles invadem sistemas de computador para instalar malwares, destruir dados, roubar informações e interromper o funcionamento de dispositivos.

É importante ressaltar que nem todos os hackers são criminosos. Alguns podem ser agentes da lei que utilizam o hacking como procedimento legal para proteger seus sistemas, dados e países.

No entanto, a maioria dos hackers usa suas habilidades técnicas para prejudicar organizações e pessoas, roubando informações, pedindo resgate ou prejudicando a imagem de empresas.

Hackers quebram a barreira de segurança de uma organização para ter acesso não autorizado a telefones, dispositivos IoT, sistemas de computação, redes, tablets e computadores. Eles se aproveitam de vulnerabilidades em redes e sistemas para realizar ataques, sejam eles técnicos ou sociais.

Diversidade de Hackers

Agora que já sabemos o que é um “hack” e seus tipos, vamos entender quem são os agentes por trás desses ataques e como podemos diferenciá-los.

Como nem todos os hackers são criminosos, vamos explorar os diferentes tipos de hackers e como identificá-los.

Hackers de Chapéu Branco

Hackers “White Hat” são especialistas autorizados com conhecimento técnico para identificar vulnerabilidades em redes e sistemas. Eles têm permissão para invadir sistemas com o objetivo de testar a segurança e evitar ataques criminosos. Esses profissionais corrigem brechas e falhas na segurança, protegendo organizações contra invasões de dados e outros ataques, sejam eles internos ou externos.

Hackers de Chapéu Preto

Hackers “Black Hat” possuem as mesmas habilidades técnicas que os hackers de chapéu branco, mas as utilizam para fins ilegais. São criminosos cibernéticos que invadem sistemas com intenções maliciosas. Eles procuram por vulnerabilidades para causar danos a organizações, tanto financeiros quanto de reputação.

Hackers de Chapéu Cinza

Um hacker “Gray Hat” é um especialista em segurança que invade sistemas para encontrar vulnerabilidades. Ele se situa entre os hackers de chapéu preto e branco. Suas atividades podem variar desde a ajuda ao proprietário do site na identificação de vulnerabilidades até o roubo de informações. Alguns hackers de chapéu cinza praticam por diversão, sem intenções maliciosas. Eles não têm autorização para realizar as ações, mas decidem como utilizar suas habilidades.

Script Kiddies

Script kiddies são também conhecidos como hackers amadores, pois não possuem habilidades avançadas no campo do hacking. Eles seguem scripts criados por hackers experientes para invadir sistemas e redes. Esses indivíduos geralmente realizam essas atividades apenas para chamar a atenção de outros hackers. Apesar de não terem pleno conhecimento do processo, são capazes de sobrecarregar endereços IP com tráfego excessivo. Um exemplo de ação de script kiddies seria um ataque em momentos de promoções na Black Friday.

Hacktivistas

Hacktivistas são grupos de pessoas que realizam atividades de hacktivismo para lutar contra terroristas, pedófilos, traficantes de drogas, entre outros. Eles realizam certas ações para apoiar causas políticas. Geralmente, miram organizações ou setores que consideram estar em desacordo com suas práticas e ideologias.

Insiders Maliciosos/Hackers Denunciantes

Um insider malicioso é um indivíduo que, por ter acesso à rede, dados ou sistema de uma organização, abusa desse acesso de forma ilegítima. Ele pode ser um contratado, ex-funcionário ou parceiro. Esses hackers são difíceis de detectar, pois já possuem acesso autorizado aos dados. Eles conhecem os caminhos para executar ataques de maneira planejada, podendo comprometer a segurança de dados na nuvem.

Hackers de Chapéu Verde

Hackers “Green Hat” são iniciantes ou inexperientes na área de hacking. Eles não estão familiarizados com os mecanismos de segurança e o funcionamento da internet. Esses hackers podem não ter experiência, mas têm muita vontade de aprender técnicas para se tornarem especialistas. Embora não sejam necessariamente agentes de ameaça, podem causar danos ao praticar suas habilidades, muitas vezes por desconhecimento dos resultados de suas ações.

Hackers de Chapéu Azul

Hackers “Blue Hat” diferem dos outros, pois não miram redes e sistemas de organizações para roubar informações. Eles buscam vingança pessoal, invadindo sistemas de computador. Eles usam técnicas para acessar contas e e-mails, com o objetivo de divulgar informações privadas, enviar mensagens inapropriadas e prejudicar a reputação das vítimas.

Hackers de Chapéu Vermelho

Hackers de “Red Hat” são similares aos hackers de “White Hat”, mas não possuem autorização para realizar operações de hacking. Esses profissionais fazem tudo o que for necessário para impedir hackers de “Black Hat” e outros invasores. Eles são conhecidos por guerrear contra hackers ilegais, desativando seus servidores e recursos, mesmo que de maneira ilegal.

Hackers de Elite

Hackers de Elite são os mais habilidosos no campo do hacking, escolhendo atuar como “White Hat” ou “Black Hat”. Eles são extremamente qualificados, tornando o ato de invadir sistemas e coletar informações algo desafiador. Hackers de elite criam seus próprios exploits com base em seu conhecimento e compreensão dos sistemas. Geralmente utilizam distribuições Linux personalizadas, com todas as ferramentas necessárias para realizar invasões.

Hackers de elite são especialistas em diferentes sistemas operacionais, como Windows, Unix, Mac e Linux.

Terroristas Cibernéticos

Cibercriminosos têm como alvo a população, desativando infraestruturas essenciais, como operações governamentais, transporte e energia. Qualquer ataque que prejudique a população por meios indiretos é considerado ciberterrorismo. Esses indivíduos buscam obter ganhos ideológicos ou políticos por meio de intimidação ou ameaça. Cibercriminosos experientes podem causar danos maciços a sistemas governamentais, deixando mensagens de terror para novos ataques.

Conclusão

Estar atualizado sobre os diferentes tipos de ataques e hackers é essencial para proteger-se contra riscos de segurança cibernética. Saber diferenciar os tipos de hackers permite que você tome medidas de segurança adequadas e minimize riscos, prevenindo ataques e protegendo suas informações.