A área de vulnerabilidade de uma rede computacional representa o conjunto de todos os pontos, também conhecidos como vetores de ataque, através dos quais um invasor não autorizado pode se infiltrar para obter dados ou causar disfunções.

Para assegurar a proteção eficaz de uma rede, é crucial manter essa área de vulnerabilidade o mais reduzida possível. Mesmo com uma área de vulnerabilidade minimizada, o monitoramento constante é essencial para detectar e neutralizar prontamente quaisquer ameaças potenciais.

Após a identificação e mapeamento completo da área de vulnerabilidade, é imprescindível testar suas fragilidades para reconhecer riscos presentes e futuros. Estas ações são componentes do monitoramento da área de vulnerabilidade (ASM).

Existem ferramentas especificamente criadas para realizar o monitoramento da área de vulnerabilidade. Geralmente, essas ferramentas analisam sua rede e ativos de TI (endpoints, aplicativos web, serviços web, etc.) à procura de recursos expostos.

Após essa análise, elas notificam sobre os riscos encontrados e começam a monitorar continuamente sua rede para identificar alterações na área de vulnerabilidade ou o surgimento de novos riscos.

As melhores ferramentas utilizam bancos de dados de ameaças que são atualizados constantemente com as novas ameaças, antecipando possíveis problemas. Abaixo, apresentamos uma análise das melhores ferramentas ASM.

UpGuard

A plataforma oferecida pela UpGuard oferece um software abrangente para gestão de riscos e da área de vulnerabilidade de terceiros. Ela é dividida em três partes:

- UpGuard Vendor Risk: gestão de riscos de terceiros, desenhada para monitorar continuamente os fornecedores de tecnologia, automatizar questionários de segurança e diminuir riscos de terceiros e quartos.

- UpGuard BreachSight: gestão da área de vulnerabilidade, que previne vazamentos de dados, identifica credenciais vazadas e protege dados de clientes.

- UpGuard CyberResearch: serviços de segurança gerenciados para estender a proteção contra riscos de terceiros. Analistas da UpGuard trabalham em conjunto para monitorar sua organização e seus fornecedores, detectando possíveis vazamentos de dados.

A UpGuard oferece um relatório de segurança cibernética gratuito para demonstrar as capacidades da ferramenta. Com este relatório, você pode identificar os principais riscos em seu site, sistema de e-mail ou rede. O relatório fornece informações que permitem tomar medidas imediatas sobre centenas de fatores de risco, como SSL, portas abertas, integridade do DNS e vulnerabilidades comuns.

Após comprovar a utilidade do serviço com o relatório gratuito, você pode adquirir o serviço com diferentes opções de preços, adequadas ao tamanho do seu negócio ou rede.

A opção básica para pequenas empresas permite dar os primeiros passos na gestão da área de vulnerabilidade, com a possibilidade de expandir funcionalidades conforme necessário.

Reflectiz

A Reflectiz oferece às empresas uma visão detalhada de suas áreas de risco, auxiliando na mitigação de riscos decorrentes do uso crescente de ferramentas de código aberto e aplicativos de terceiros.

O aplicativo Reflectiz possui impacto zero, o que significa que não requer instalação e opera remotamente, evitando o comprometimento de recursos de TI e o acesso a informações confidenciais da empresa.

A abordagem da Reflectiz é baseada em um sandbox inovador, onde aplicativos de primeira, terceira e quarta parte são analisados para identificar todas as vulnerabilidades através de análise comportamental proprietária.

Em seguida, os resultados da análise são apresentados em um painel único. Por fim, os riscos são priorizados para correção e quaisquer problemas de conformidade são tratados.

A eficácia da análise da Reflectiz do ecossistema online da empresa aumenta continuamente, graças à varredura regular da internet para manter seu amplo banco de dados de ameaças atualizado.

Dessa forma, a solução oferece alto valor aos seus clientes desde o início, independentemente do tamanho da empresa, abrangendo pequenas equipes, organizações de médio porte e grandes corporações globais.

Intruder

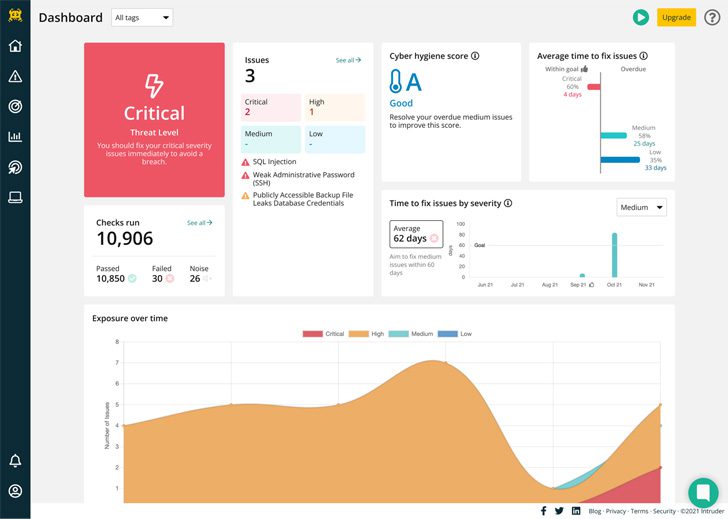

Com o Intruder, é possível identificar todas as áreas da sua infraestrutura de TI expostas à internet, proporcionando maior visibilidade da área de vulnerabilidade da sua empresa e maior controle, permitindo restringir o que não deve ser exposto.

O Intruder oferece uma ferramenta de pesquisa simples para portas e serviços abertos, com filtros adaptáveis que identificam as tecnologias que um invasor pode acessar.

Como a área de vulnerabilidade de uma rede não é estática, o Intruder oferece possibilidades de monitoramento constante para supervisionar qualquer alteração em seu ambiente de TI.

Por exemplo, é possível obter um relatório sobre todas as portas ou serviços que foram abertos recentemente. A ferramenta também mantém você informado através de alertas sobre implantações das quais você pode não estar ciente.

Para empresas com redes muito grandes, o Intruder oferece o recurso exclusivo Smart Recon, que determina automaticamente quais ativos em sua rede estão ativos. Isso limita as operações de varredura apenas a alvos ativos, reduzindo os custos, pois você não precisa pagar por sistemas inativos.

Para as tarefas de gerenciamento da área de vulnerabilidade, o Intruder adiciona o controle de expiração de certificados SSL e TLS. Com essa funcionalidade, você será notificado quando seus certificados estiverem prestes a expirar, mantendo a segurança e evitando a inatividade de seus serviços ou sites.

InsightVM

A plataforma InsightVM da Rapid7 tem como objetivo fornecer clareza na detecção e correção de riscos. Com o InsightVM, é possível identificar riscos em todos os endpoints de sua rede, em sua infraestrutura de nuvem e em sua infraestrutura virtualizada.

A priorização adequada de riscos, junto com instruções detalhadas para os departamentos de TI e DevOps, proporciona um procedimento de correção mais eficiente e eficaz.

Com o InsightVM, você pode visualizar os riscos em sua infraestrutura de TI em tempo real, de forma rápida, no painel da ferramenta. Esse painel também permite medir e relatar o progresso em relação aos objetivos do seu plano de ação de mitigação de riscos.

O InsightVM pode ser integrado a mais de 40 tecnologias líderes, de SIEMs e firewalls a sistemas de rastreamento de tickets, agregando valor ao compartilhar informações de vulnerabilidade com eles através de uma API RESTful.

A solução InsightVM coleta informações de endpoints através de um agente leve e universal – o mesmo utilizado com outras soluções Rapid7, como InsightIDR e InsightOps. Uma única implantação é suficiente para obter informações em tempo real sobre riscos de rede e usuários de endpoints.

Detectify Surface Monitoring

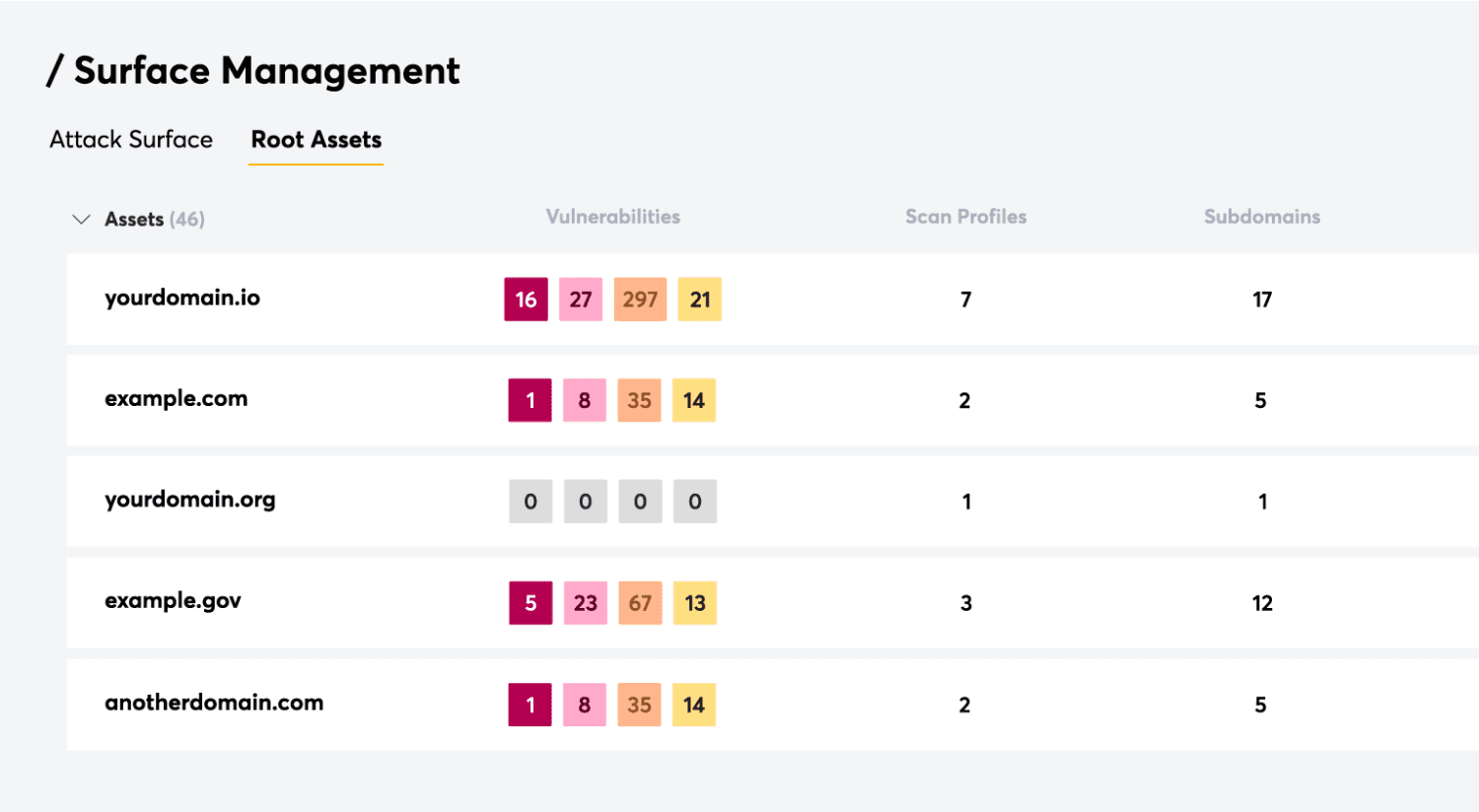

A solução de Monitoramento de Superfície da Detectify monitora tudo o que você expõe à web em sua infraestrutura de TI, fortalecendo a segurança dos subdomínios de seus aplicativos e detectando arquivos expostos, falhas de configuração e vulnerabilidades.

Um dos pontos fortes do Detectify Surface Monitoring é a facilidade de iniciar, pois basta adicionar seu domínio e a ferramenta imediatamente começa a monitorar todos os subdomínios e aplicativos.

O Detectify incorpora diariamente os resultados de pesquisas de hackers éticos da Crowdsource em sua solução, garantindo que você esteja sempre protegido contra as vulnerabilidades mais recentemente descobertas. Até mesmo as não documentadas, exclusivas do Detectify.

Crowdsource é uma comunidade com mais de 350 hackers éticos que trabalham continuamente para incorporar seus resultados de pesquisa ao Detectify, o que leva apenas 15 minutos.

Além de rastrear todos os seus ativos de rede e tecnologias expostas à internet, o Detectify analisa a postura da sua infraestrutura de DNS e evita invasões de subdomínios, enquanto detecta vazamentos e divulgações não intencionais de informações. Por exemplo, chaves de API, tokens, senhas e outros dados codificados em seus aplicativos ou em texto simples sem a configuração adequada.

Bugcrowd

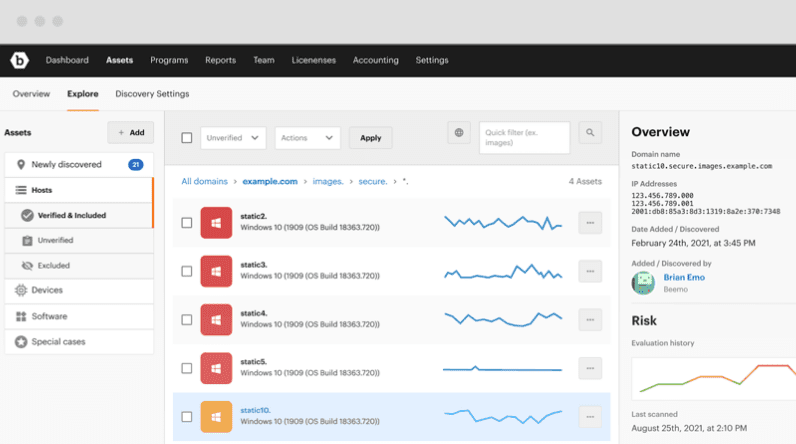

O Bugcrowd é uma ferramenta de gestão de área de vulnerabilidade que permite localizar, inventariar e atribuir um nível de risco a dispositivos expostos, aplicativos esquecidos ou ocultos e outros ativos de TI escondidos. O Bugcrowd realiza seu trabalho combinando tecnologia e dados com a inteligência coletiva para fornecer a avaliação de risco mais abrangente da sua área de vulnerabilidade.

Com o Bugcrowd, você pode analisar os resultados da verificação e agrupá-los para revisão por usuários e partes interessadas. Junto com os resultados, você pode incluir recomendações e planos de correção, que podem ser muito valiosos, por exemplo, durante uma fusão ou aquisição. Por sua vez, as descobertas de vulnerabilidade podem ser transferidas para soluções Bug Bounty ou Penetration Testing para correção.

A plataforma da Bugcrowd conta com uma tecnologia, chamada AssetGraph, que monta um ranking de ativos em risco, com base em um extenso repositório de conhecimento de segurança.

O aspecto mais forte do Bugcrowd é justamente a palavra “crowd”: graças a uma rede global de pesquisadores especialistas em segurança, a ferramenta pode reduzir drasticamente a área de vulnerabilidade de sua rede, antecipando que hackers descubram vulnerabilidades que ainda não foram detectadas.

Mandiant Advantage

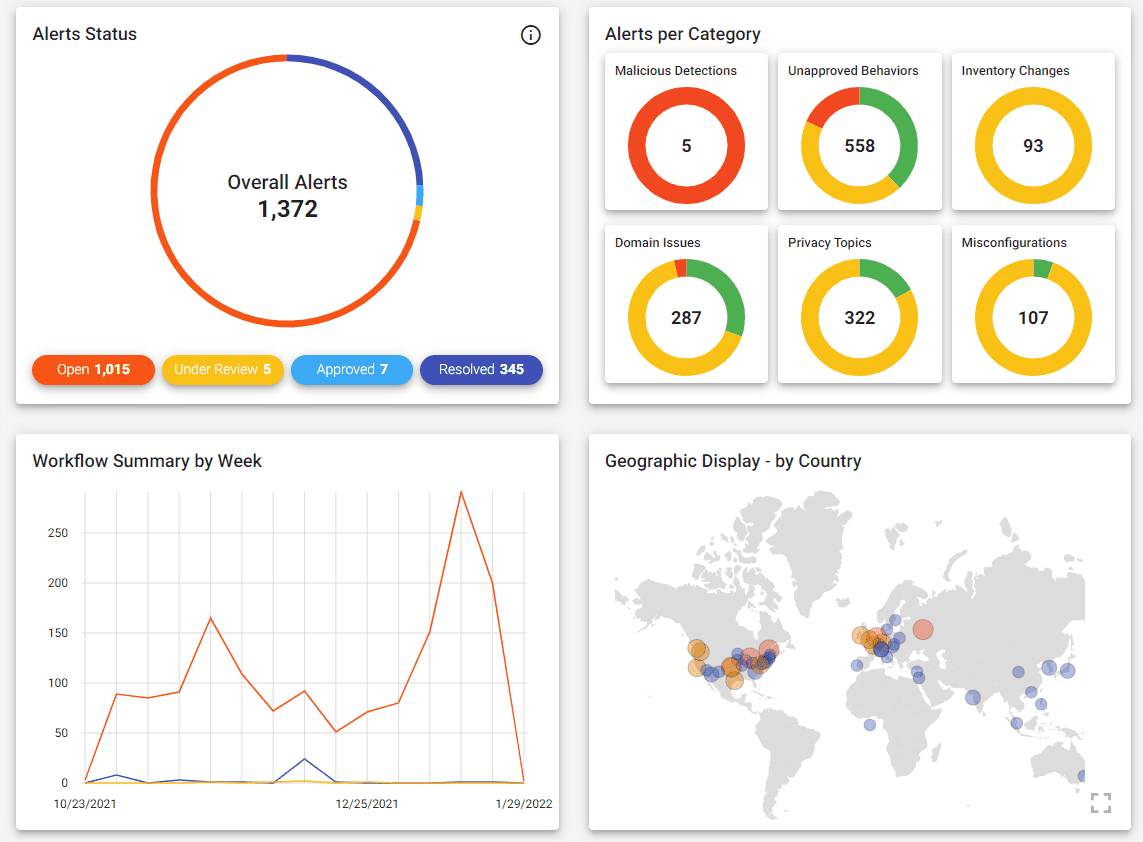

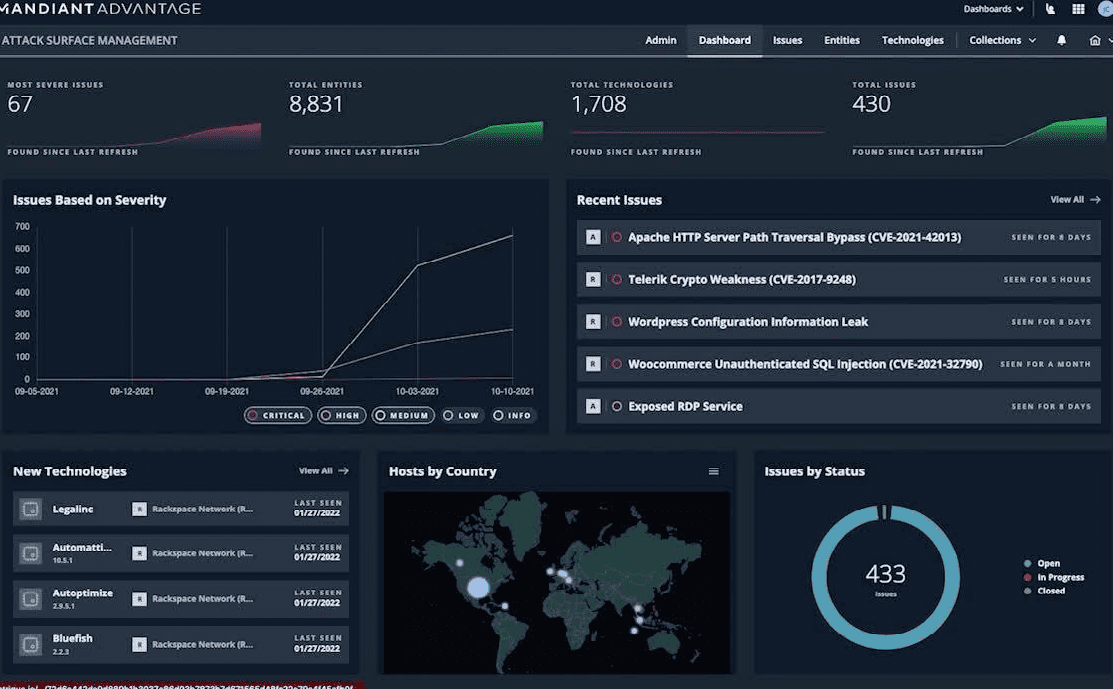

A abordagem da Mandiant é transformar seu programa de segurança de reativo para proativo, realizando um mapeamento gráfico que expõe seus ativos e dispara alertas sobre exposições de risco.

A Mandiant permite que você aplique automaticamente sua experiência e inteligência à sua área de vulnerabilidade, informando o que está vulnerável, o que está exposto e o que está mal configurado.

Dessa forma, suas equipes de segurança podem implementar um esquema inteligente de detecção de ameaças, respondendo imediatamente para resolução e mitigação.

A proatividade da Mandiant é demonstrada pelo monitoramento em tempo real, apoiado por alertas que informam quando a situação do seu ativo muda, garantindo que nenhuma alteração na exposição do seu ativo passe despercebida, permitindo que você fique vários passos à frente das ameaças.

Com a Mandiant, você pode adotar totalmente a tecnologia de nuvem e impulsionar a transformação digital da sua empresa sem riscos.

O mapeamento de ativos de TI da Mandiant oferece visibilidade completa de sua infraestrutura de TI, permitindo que você descubra recursos expostos na nuvem através de mais de 250 integrações. Ele permite identificar relações com parceiros e terceiros e examinar a composição de tecnologias, ativos e configurações expostas.

O valor da antecipação

Ao analisar os custos das ferramentas ASM, é importante considerar não apenas seus preços absolutos, mas também as economias que elas proporcionam ao simplificar a tarefa de detecção e mitigação de ameaças. O principal dessas ferramentas é que elas abrangem todo o seu ambiente de TI, incluindo recursos locais, remotos, na nuvem, em contêiner e de máquina virtual, garantindo que nenhum de seus ativos fique fora do seu radar.

No entanto, não considere uma ferramenta ASM como uma solução milagrosa que, por si só, eliminará todos os riscos. O verdadeiro valor dessas ferramentas é que elas permitem gerenciar as vulnerabilidades de forma proativa, rastrear e obter métricas que otimizam o trabalho dos responsáveis pela correção.