As ferramentas de resposta a incidentes são vitais para permitir que as organizações identifiquem e resolvam rapidamente ataques cibernéticos, explorações, malware e outras ameaças de segurança internas e externas.

Normalmente, essas ferramentas trabalham em conjunto com soluções de segurança tradicionais, como antivírus e firewalls, para analisar, alertar e, às vezes, ajudar a interromper os ataques. Para fazer isso, as ferramentas coletam informações dos logs dos sistemas, endpoints, sistemas de autenticação ou identidade e outras áreas onde avaliam os sistemas em busca de atividades suspeitas e outras anomalias indicativas de comprometimento ou violação de segurança.

As ferramentas ajudam a monitorar, identificar e resolver de forma automática e rápida uma ampla gama de problemas de segurança, agilizando os processos e eliminando a necessidade de executar manualmente as tarefas mais repetitivas. A maioria das ferramentas modernas pode fornecer vários recursos, incluindo detectar e bloquear ameaças automaticamente e, ao mesmo tempo, alertar as equipes de segurança relevantes para investigar o problema mais detalhadamente.

As equipes de segurança podem usar as ferramentas em diferentes áreas, dependendo das necessidades da organização. Isso pode ser para monitorar a infraestrutura, terminais, redes, ativos, usuários e outros componentes.

Escolher a melhor ferramenta é um desafio para muitas organizações. Para ajudá-lo a encontrar a solução certa, veja abaixo uma lista de ferramentas de resposta a incidentes para identificar, prevenir e responder a várias ameaças de segurança e ataques direcionados aos seus sistemas de TIC.

últimas postagens

ManageEngine

o Analisador de Log de Eventos ManageEngine é uma ferramenta SIEM que se concentra na análise dos vários logs e extrai deles várias informações de desempenho e segurança. A ferramenta, que idealmente é um servidor de logs, possui funções analíticas que podem identificar e relatar tendências incomuns nos logs, como aquelas resultantes de acesso não autorizado aos sistemas e ativos de TI da organização.

As áreas-alvo incluem os principais serviços e aplicativos, como servidores da Web, servidores DHCP, bancos de dados, filas de impressão, serviços de e-mail, etc. Além disso, o analisador ManageEngine, que funciona em sistemas Windows e Linux, é útil para confirmar a conformidade com os padrões de proteção de dados como PCI, HIPPA, DSS, ISO 27001 e muito mais.

IBM QRadar

IBM QRadar SIEM é uma ótima ferramenta de detecção que permite que as equipes de segurança entendam as ameaças e priorizem as respostas. O QRadar pega os dados de ativos, usuários, rede, nuvem e endpoint e os correlaciona com a inteligência de ameaças e as informações de vulnerabilidade. Depois disso, ele aplica análises avançadas para detectar e rastrear ameaças à medida que elas penetram e se propagam pelos sistemas.

A solução cria insights inteligentes sobre os problemas de segurança detectados. Isso mostra a causa raiz dos problemas de segurança junto com o escopo, permitindo assim que as equipes de segurança respondam, eliminem as ameaças e interrompam a propagação e o impacto rapidamente. Geralmente, o IBM QRadar é uma solução analítica completa com uma diversidade de recursos, incluindo uma opção de modelagem de risco que permite que as equipes de segurança simulem ataques potenciais.

O IBM QRadar é adequado para empresas de médio e grande porte e pode ser implementado como software, hardware ou dispositivo virtual em um ambiente local, em nuvem ou SaaS.

Outros recursos incluem

- Excelente filtragem para produzir os resultados desejados

- Capacidade avançada de caça a ameaças

- Análise de fluxo de rede

- Capacidade de analisar rapidamente dados em massa

- Recrie as ofensas eliminadas ou perdidas

- detectar threads ocultos

- Análise do comportamento do usuário.

SolarWinds

SolarWinds possui ampla capacidade de gerenciamento de logs e relatórios, resposta a incidentes em tempo real. Ele pode analisar e identificar explorações e ameaças em áreas como os logs de eventos do Windows, permitindo que as equipes monitorem e resolvam os sistemas contra ameaças.

O Security Event Manager possui ferramentas de visualização simples de usar que permitem aos usuários identificar facilmente atividades suspeitas ou anomalias. Ele também possui um painel detalhado e fácil de usar, além de um ótimo suporte dos desenvolvedores.

Analisa eventos e logs para detecção de ameaças de rede no local, o SolarWinds também possui uma resposta automatizada a ameaças além do monitoramento de drives USB. Seu gerenciador de logs e eventos possui filtragem e encaminhamento de logs avançados, console de eventos e opções de gerenciamento de nós.

As principais características incluem

- Análise forense superior

- Detecção rápida de atividades e ameaças suspeitas

- Monitoramento contínuo de segurança

- Determinando a hora de um evento

- Suporta conformidade com DSS, HIPAA, SOX, PCI, STIG, DISA e outros regulamentos.

A solução SolarWinds é adequada para pequenas e grandes empresas. Ele tem opções de implantação no local e na nuvem e é executado no Windows e no Linux.

Lógica de Sumô

Lógica de Sumô é uma plataforma flexível de análise de segurança inteligente baseada em nuvem que funciona sozinha ou em conjunto com outras soluções SIEM em ambientes multinuvem e híbridos.

A plataforma usa aprendizado de máquina para detecção e investigações de ameaças aprimoradas e pode detectar e responder a uma ampla variedade de problemas de segurança em tempo real. Com base em um modelo de dados unificado, o Sumo Logic permite que as equipes de segurança consolidem análises de segurança, gerenciamento de logs, conformidade e outras soluções em um só. A solução melhora os processos de resposta a incidências, além de automatizar diversas tarefas de segurança. Também é fácil de implantar, usar e dimensionar sem atualizações dispendiosas de hardware e software.

A detecção em tempo real fornece visibilidade da segurança e conformidade da organização e pode identificar e isolar ameaças rapidamente. A lógica Sumo ajuda a reforçar as configurações de segurança e a continuar monitorando a infraestrutura, os usuários, os aplicativos e os dados nos sistemas de TI legados e modernos.

- Permite que as equipes gerenciem facilmente e gerenciem alertas e eventos de segurança

- Torne mais fácil e menos dispendioso a conformidade com HIPAA, PCI, DSS, SOC 2.0 e outras regulamentações.

- Identificar configurações e desvios de segurança

- Detectar comportamento suspeito de usuários mal-intencionados

- Ferramentas avançadas de gerenciamento de acesso que ajudam a isolar ativos e usuários de risco

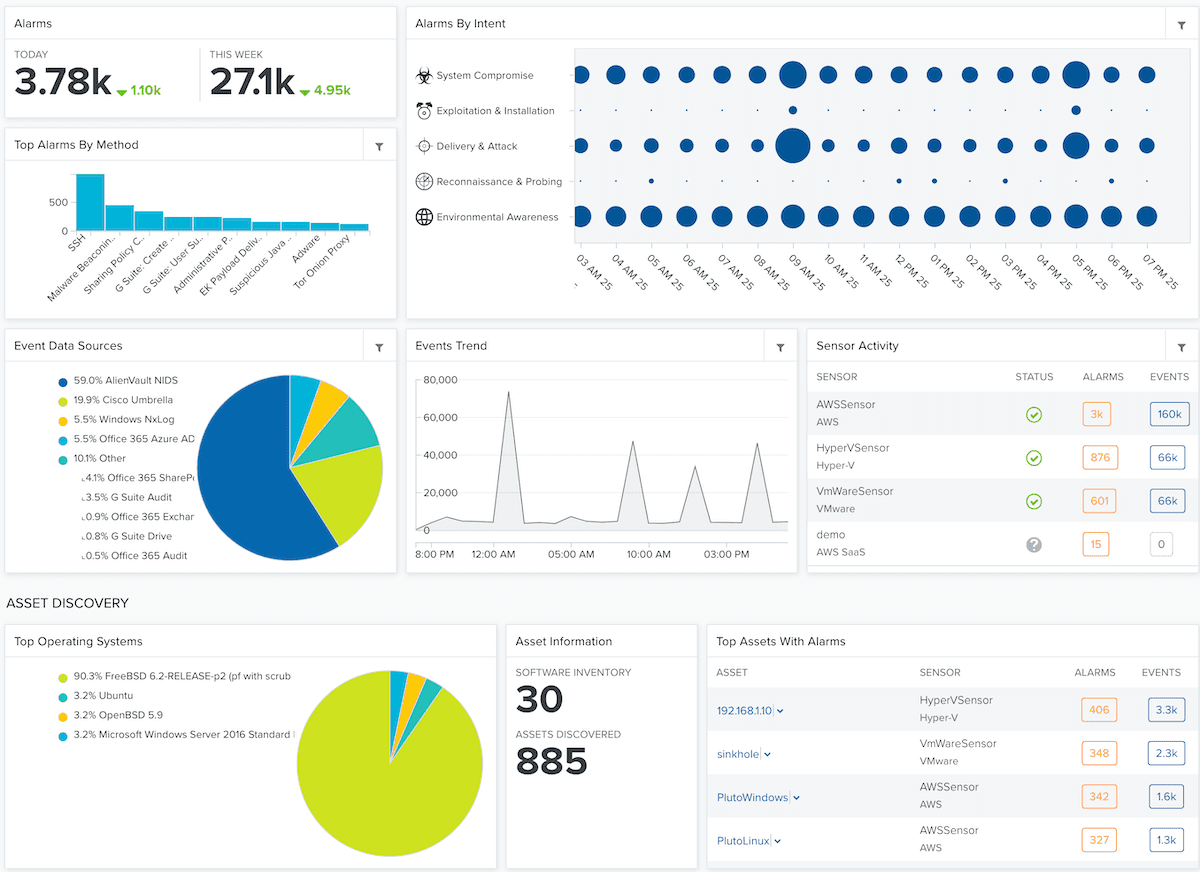

AlientVault

AlienVault USM é uma ferramenta abrangente que combina detecção de ameaças, resposta a incidentes e gerenciamento de conformidade para fornecer monitoramento e remediação de segurança abrangentes para ambientes locais e em nuvem. A ferramenta possui vários recursos de segurança que também incluem detecção de intrusão, avaliação de vulnerabilidade, descoberta e inventário de ativos, gerenciamento de logs, correlação de eventos, alertas por e-mail, verificações de conformidade etc.

[Update: AlienVault has been acquired by AT&T]

Trata-se de uma ferramenta USM unificada de baixo custo, fácil de implementar e usar, que conta com sensores leves e agentes de endpoint e também pode detectar ameaças em tempo real. Além disso, o AlienVault USM está disponível em planos flexíveis para acomodar organizações de qualquer tamanho. Os benefícios incluem

- Use um único portal da Web para monitorar a infraestrutura de TI no local e na nuvem

- Ajuda a organização a cumprir os requisitos do PCI-DSS

- Alerta por e-mail ao detectar problemas de segurança

- Analise uma ampla variedade de logs de diferentes tecnologias e fabricantes enquanto gera informações acionáveis

- Um painel fácil de usar que mostra as atividades e tendências em todos os locais relevantes.

LogRhythm

LogRhythm, que está disponível como um serviço em nuvem ou um dispositivo local, possui uma ampla variedade de recursos superiores que vão desde a correlação de log até a inteligência artificial e a análise comportamental. A plataforma oferece uma plataforma de inteligência de segurança que utiliza inteligência artificial para analisar logs e tráfego em sistemas Windows e Linux.

Possui armazenamento de dados flexível e é uma boa solução para fluxos de trabalho fragmentados, além de fornecer detecção segmentada de ameaças, mesmo em sistemas onde não há dados estruturados, visibilidade centralizada ou automação. Adequado para organizações de pequeno e médio porte, ele permite que você vasculhe as janelas ou outros logs e reduza facilmente as atividades da rede.

É compatível com uma ampla variedade de logs e dispositivos, além de se integrar facilmente ao Varonis para aprimorar os recursos de resposta a ameaças e incidentes.

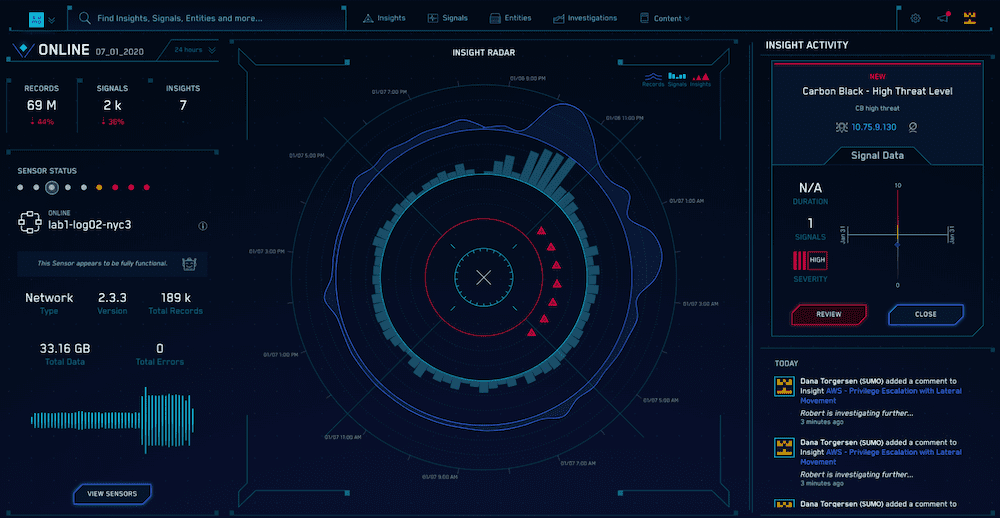

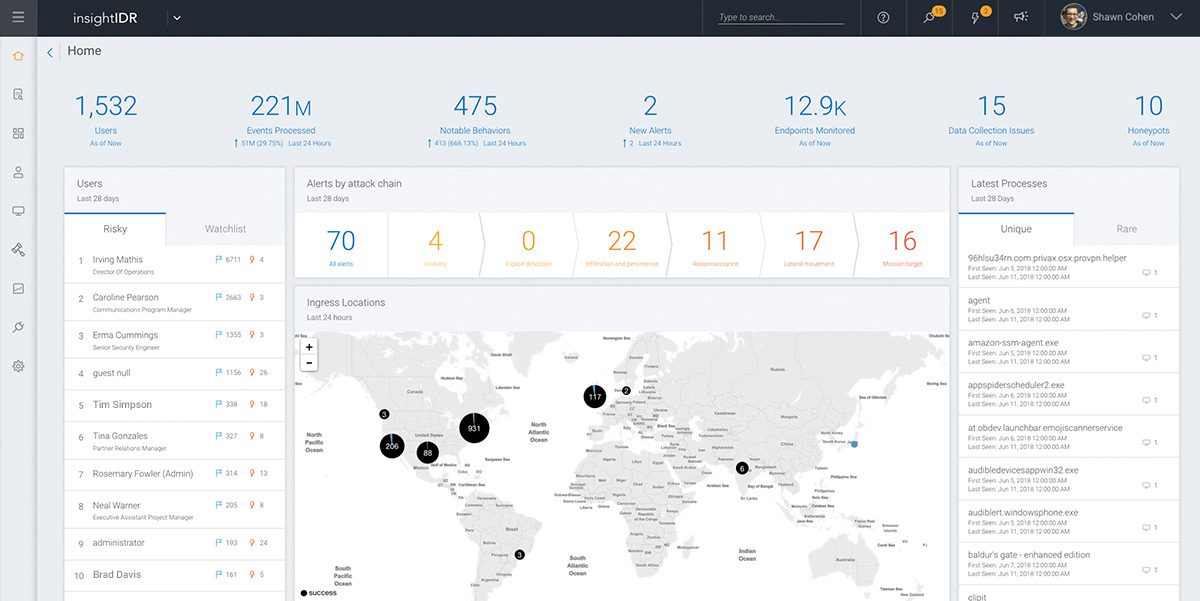

Rapid7 InsightIDR

Rapid7 InsightIDR é uma solução de segurança poderosa para detecção e resposta a incidentes, visibilidade de endpoint, autenticação de monitoramento, entre muitos outros recursos.

A ferramenta SIEM baseada em nuvem tem recursos de pesquisa, coleta de dados e análise e pode detectar uma ampla variedade de ameaças, incluindo credenciais roubadas, phishing e malware. Isso lhe dá a capacidade de detectar e alertar rapidamente sobre atividades suspeitas, acesso não autorizado de usuários internos e externos.

O InsightIDR emprega tecnologia avançada de engano, análise de comportamento de invasores e usuários, monitoramento de integridade de arquivos, gerenciamento central de logs e outros recursos de descoberta. Isso o torna uma ferramenta adequada para verificar os vários endpoints e fornecer detecção em tempo real de ameaças à segurança em organizações pequenas, médias e grandes. Os dados de pesquisa de log, endpoint e comportamento do usuário fornecem informações que ajudam as equipes a tomar decisões de segurança rápidas e inteligentes.

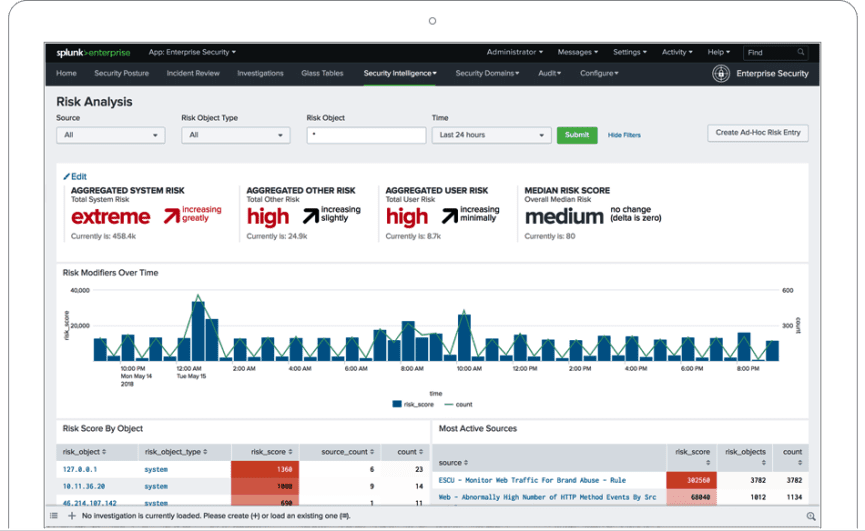

Splunk

Splunk é uma ferramenta poderosa que usa tecnologias de IA e aprendizado de máquina para fornecer insights acionáveis, eficazes e preditivos. Ele possui recursos de segurança aprimorados, juntamente com seu investigador de ativos personalizável, análise estatística, painéis, investigações, classificação e revisão de incidentes.

O Splunk é adequado para todos os tipos de organizações para implantações no local e SaaS. Devido à sua escalabilidade, a ferramenta funciona para praticamente qualquer tipo de negócio e indústria, incluindo serviços financeiros, saúde, setor público, etc.

Outras características importantes são

- Detecção rápida de ameaças

- Estabelecendo as pontuações de risco

- Gerenciamento de alertas

- Sequência de eventos

- Uma resposta rápida e eficaz

- Funciona com dados de qualquer máquina, seja no local ou na nuvem.

Varonis

Varonis fornece análises e alertas úteis sobre a infraestrutura, usuários e acesso e uso de dados. A ferramenta fornece relatórios e alertas acionáveis e possui personalização flexível para responder até mesmo a algumas atividades suspeitas. Ele fornece painéis abrangentes que dão às equipes de segurança uma visibilidade adicional de seus sistemas e dados.

Além disso, a Varonis pode obter informações sobre os sistemas de e-mail, dados não estruturados e outros ativos críticos com a opção de responder automaticamente para resolver problemas. Por exemplo, bloquear um usuário que tenta acessar arquivos sem permissões ou usar um endereço IP desconhecido para fazer login na rede da organização.

A solução de resposta a incidentes da Varonis se integra a outras ferramentas para fornecer insights e alertas acionáveis aprimorados. Ele também se integra ao LogRhythm para fornecer recursos aprimorados de detecção e resposta a ameaças. Isso permite que as equipes otimizem suas operações e investiguem ameaças, dispositivos e usuários com facilidade e rapidez.

Conclusão

Com o crescente volume e sofisticação das ameaças e ataques cibernéticos, as equipes de segurança ficam, na maioria das vezes, sobrecarregadas e às vezes incapazes de acompanhar tudo. Para proteger ativos e dados críticos de TI, as organizações precisam implantar as ferramentas apropriadas para automatizar tarefas repetitivas, monitorar e analisar logs, detectar atividades suspeitas e outros problemas de segurança.