Desvendando a Engenharia Reversa: Conceitos, Propósitos e Ferramentas Essenciais

A engenharia reversa representa um processo meticuloso de análise, onde um produto ou sistema é dissecado para revelar seu projeto, mecanismos internos e funcionalidades. É como um mergulho profundo no âmago de algo, buscando compreender suas engrenagens e como cada peça se encaixa no todo.

Este processo é frequentemente empregado para aprimorar a compreensão de um produto ou sistema, visando sua melhoria, o desenvolvimento de alternativas competitivas ou a identificação e correção de erros e pontos fracos. Sua aplicação se estende a campos como o desenvolvimento de software, a indústria e a segurança.

No entanto, a engenharia reversa pode ser usada de forma maliciosa, como para o roubo de segredos empresariais ou a produção de falsificações. Por essa razão, sua prática é, em muitos casos, regida por leis de propriedade intelectual e segredos comerciais.

Para se destacar na engenharia reversa, um profissional de segurança deve ter um conhecimento sólido em ciência da computação e programação, além de experiência com as ferramentas e técnicas comuns nesse campo, como desassembladores e depuradores.

Como Funciona a Engenharia Reversa?

A engenharia reversa consiste na análise de um sistema, com o objetivo de compreender seus componentes, funções e operações. O propósito pode ser desde entender seu funcionamento até replicá-lo ou melhorá-lo. É um mecanismo valioso para diversos objetivos, como compreender a lógica de um sistema, encontrar vulnerabilidades, criar versões compatíveis e aprimorar o projeto original.

O processo envolve, em geral, a desmontagem de um sistema ou dispositivo para examinar seus componentes e a maneira como interagem. Essa desmontagem pode ocorrer tanto no plano físico, com dispositivos concretos, quanto no plano lógico, com o estudo do código e da arquitetura de sistemas de software.

Após a desmontagem, cada componente é analisado individualmente, buscando entender sua função e como ela contribui para o funcionamento do sistema como um todo. Contudo, é fundamental que a engenharia reversa seja realizada respeitando os direitos de propriedade intelectual e com objetivos legais e éticos.

Finalidade da Engenharia Reversa na Segurança

Na área de segurança, a engenharia reversa tem como objetivo a identificação e mitigação de vulnerabilidades em um produto ou sistema. Isso geralmente é feito através da análise do design, do código ou dos componentes, buscando compreender como o sistema funciona e onde podem residir suas fraquezas.

Um pesquisador de segurança, por exemplo, pode utilizar a engenharia reversa para estudar a estrutura de um aplicativo de software, buscando identificar possíveis vulnerabilidades exploráveis por invasores. Isso pode envolver a análise do código, a investigação de suas comunicações de rede ou o estudo de suas interações com outros componentes.

Uma vez identificadas as potenciais vulnerabilidades, o pesquisador pode trabalhar no desenvolvimento de soluções, como corrigir o código ou implementar medidas de segurança adicionais, a fim de fortalecer a proteção do produto ou sistema contra possíveis ataques.

Etapas da Engenharia Reversa

O processo de engenharia reversa geralmente compreende as seguintes etapas:

- Identificação do Produto/Sistema: Determinar o produto ou sistema específico que será objeto da análise, buscando entender seu design, funcionamento interno e funcionalidades.

- Coleta de Informações: Reunir informações sobre o produto ou sistema, a partir de diversas fontes como documentos de projeto, código-fonte ou manuais do usuário.

- Análise Detalhada: Analisar as informações coletadas para entender o projeto e a funcionalidade do sistema, desmontando-o, estudando seus componentes e suas interações, ou examinando seus documentos e códigos.

- Criação do Modelo: Construir um modelo que represente fielmente o projeto, o funcionamento interno e as funcionalidades do sistema. Este modelo pode ser usado para estudos mais aprofundados ou para implementação de melhorias.

- Aplicação do Conhecimento Adquirido: Utilizar o conhecimento obtido com a engenharia reversa para aprimorar o sistema, criar produtos concorrentes ou identificar e corrigir falhas ou vulnerabilidades. Isso pode envolver a alteração do projeto, código ou componentes, ou o desenvolvimento de novos sistemas baseados no conhecimento obtido.

Exploraremos a seguir algumas das principais ferramentas de engenharia reversa.

Ghidra

Ghidra é um conjunto de ferramentas de engenharia reversa de código aberto, desenvolvido pela Agência de Segurança Nacional (NSA). Ele é usado para desmontar, descompilar e analisar código binário, sendo uma ferramenta robusta e escalável, utilizada tanto por agências governamentais quanto pela comunidade de engenharia reversa. Disponível publicamente desde 2019, pode ser baixado e usado gratuitamente.

Sua interface é intuitiva e possui design modular, permitindo que os usuários personalizem a ferramenta de acordo com suas necessidades. Além disso, o Ghidra inclui um descompilador, que converte o código assembly em linguagens de alto nível, como C ou Java, facilitando a compreensão da funcionalidade de um arquivo binário.

Androguard

Androguard é um kit de ferramentas de código aberto para análise e engenharia reversa de aplicativos Android. Desenvolvido em Python, ele é usado para analisar a estrutura e o comportamento de aplicativos Android.

O Androguard inclui várias ferramentas para diferentes tipos de análise, como desmontagem, descompilação e desofuscação de aplicativos Android. Ele pode ser usado para analisar o código de um aplicativo, extrair seus recursos e identificar possíveis vulnerabilidades.

Essa ferramenta é amplamente utilizada por pesquisadores e profissionais de segurança para analisar a segurança de aplicativos Android, oferecendo suporte para diversos formatos de arquivo, análises estáticas e dinâmicas e integração com outras ferramentas como IDA Pro e radare2.

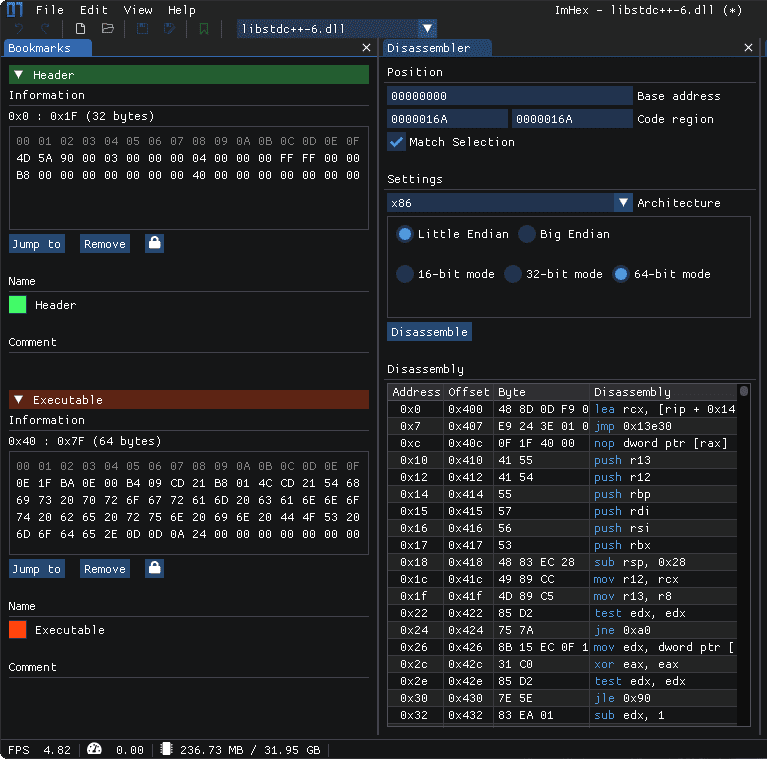

ImHex

ImHex é um editor hexadecimal, um software que permite aos usuários visualizar e editar dados binários brutos de um arquivo. Editores hexadecimais são frequentemente utilizados por programadores, pesquisadores de segurança e outros profissionais técnicos para examinar o conteúdo de arquivos em baixo nível, sendo especialmente úteis para analisar arquivos em formato binário, como executáveis.

O ImHex é um editor hexadecimal de código aberto disponível para Windows e Linux. Ele oferece uma interface amigável, suporte a arquivos grandes, uma função de pesquisa e substituição flexível e a capacidade de comparar arquivos lado a lado. Além disso, permite que os usuários definam seus próprios tipos de dados, o que pode ser útil para examinar tipos específicos de dados em um arquivo.

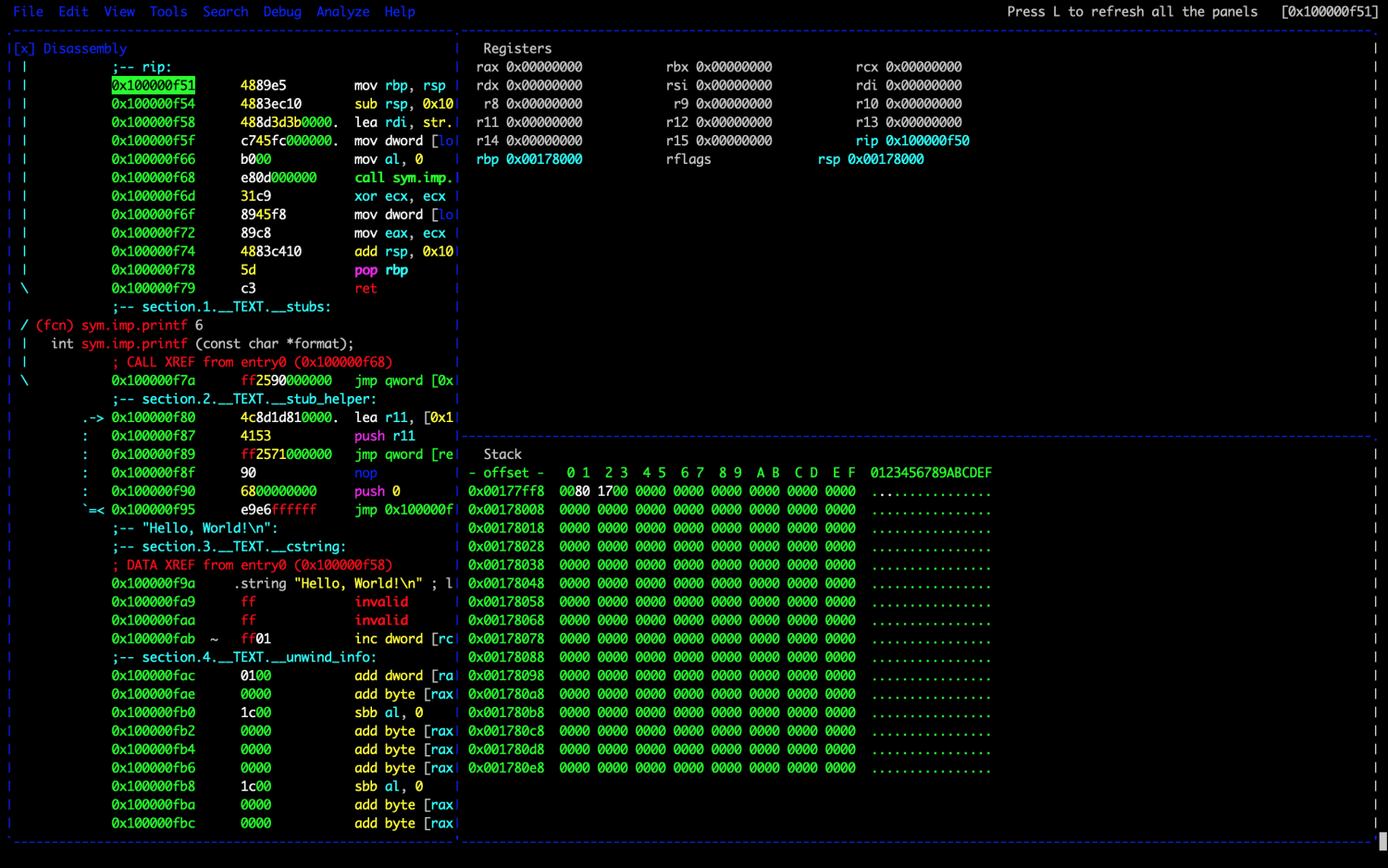

Radare2

Radare2 é uma estrutura de engenharia reversa de código aberto utilizada para desmontar, analisar e depurar arquivos binários. Escrita em C, está disponível para diversas plataformas, incluindo Windows, Linux e macOS.

Esta ferramenta é amplamente utilizada por pesquisadores de segurança para diversos fins, incluindo engenharia reversa, análise de vulnerabilidades e investigação forense. Possui uma interface de linha de comando e um mecanismo de script que permite a automação de tarefas complexas e a extensão de seus recursos.

O Radare2 inclui um desmontador que converte código binário em instruções de montagem, facilitando a compreensão do funcionamento interno de um arquivo. Ele oferece suporte a diversas arquiteturas e formatos de arquivo, análises estáticas e dinâmicas e integração com outras ferramentas, como depuradores e desmontadores.

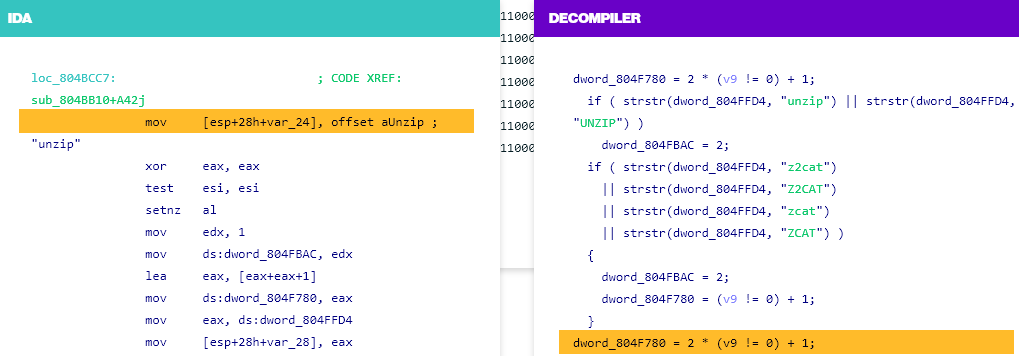

IDA Pro

IDA Pro (Interactive Disassembler Pro) é um desmontador e depurador comercial comumente usado por pesquisadores de segurança para analisar código compilado. Ele é usado para realizar engenharia reversa de executáveis e outros arquivos binários.

A ferramenta oferece suporte para diversas arquiteturas e formatos de arquivo, permitindo criar e modificar desmontagens e integrando-se com outras ferramentas, como depuradores e descompiladores. O IDA Pro é compatível com diversas plataformas e oferece uma interface gráfica, além de uma linguagem de script para automação de tarefas complexas. É considerado um dos desmontadores mais poderosos, embora tenha uma curva de aprendizado íngreme e seja comercializado a um alto preço.

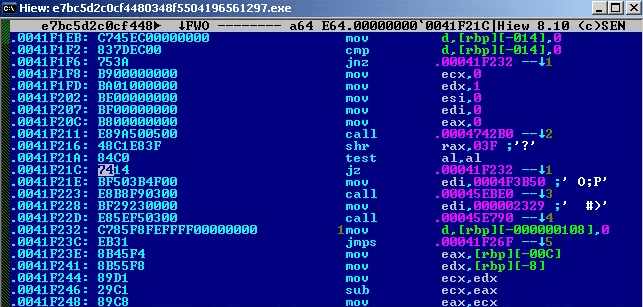

Hiew

Hiew é um visualizador e editor de arquivos binários para Microsoft Windows. É uma ferramenta popular entre desenvolvedores de software e pesquisadores de segurança. O Hiew permite que os usuários visualizem e editem os dados brutos de um arquivo binário e desmontem o código da máquina em linguagem assembly.

Ele também pode ser usado para procurar padrões ou strings em um arquivo binário e comparar dois arquivos em busca de diferenças. O Hiew não é de código aberto e não está disponível gratuitamente, mas pode ser adquirido no site do desenvolvedor.

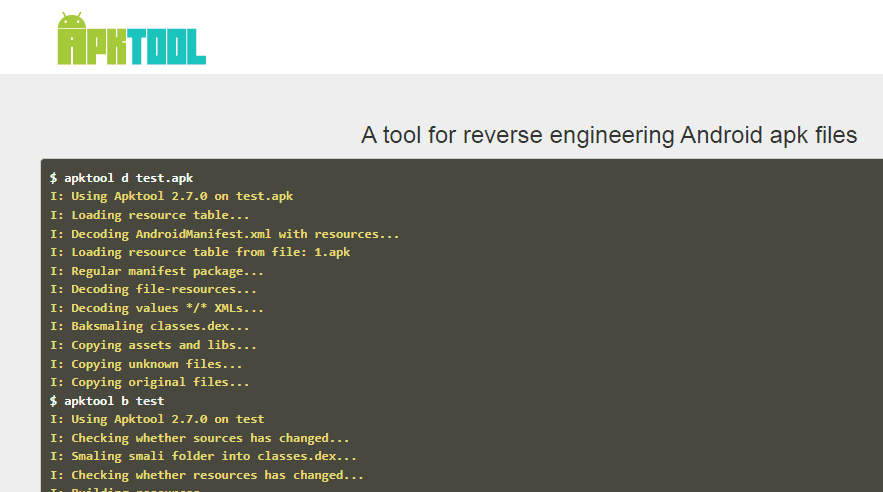

Apktool é uma ferramenta gratuita e de código aberto para engenharia reversa de arquivos apk Android. É escrito em Java e pode ser executado em qualquer plataforma que suporte Java. O Apktool permite que os usuários decodifiquem os recursos em um arquivo apk e reconstruam o aplicativo com algumas modificações.

É usado por desenvolvedores e modders do Android para personalizar aplicativos, além de pesquisadores de segurança para realizar análises estáticas em aplicativos Android.

A ferramenta decodifica os recursos em um arquivo apk e cria uma representação legível por humanos do código e do conteúdo do aplicativo. Ela pode ser usada para análises de segurança em aplicativos Android, permitindo que os usuários inspecionem o código e os recursos do aplicativo, fazendo modificações em sua aparência e comportamento. É importante que os usuários respeitem os direitos de propriedade intelectual dos desenvolvedores de aplicativos e usem o Apktool apenas para fins legais e éticos.

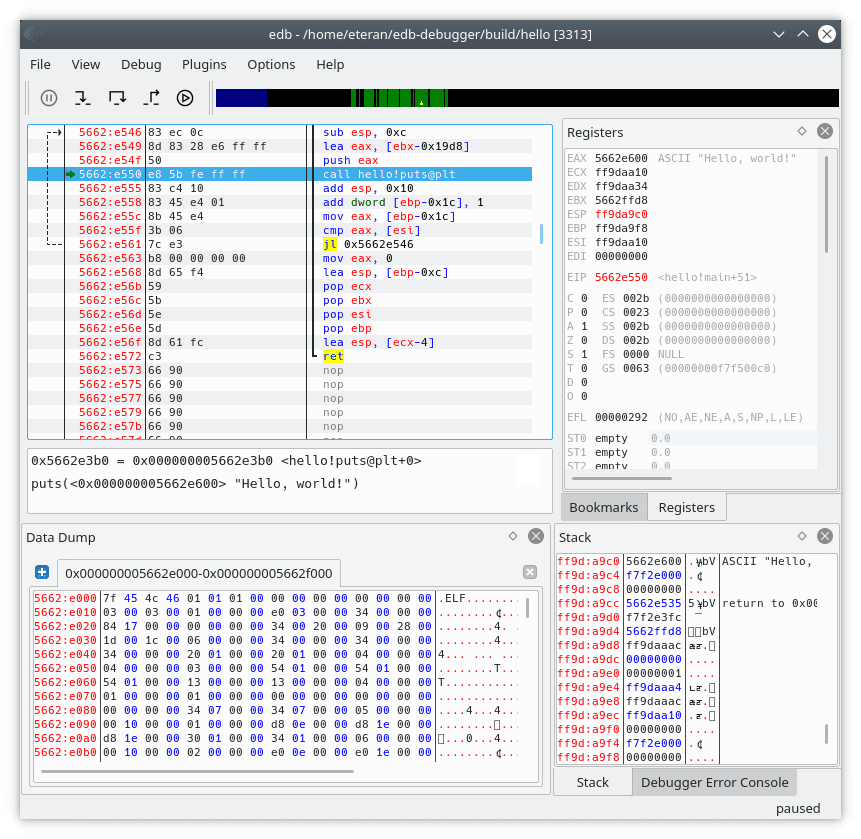

edb-depurador

EDB é um depurador gratuito e de código aberto para Linux, Windows e macOS. É uma ferramenta poderosa usada para analisar e depurar uma ampla variedade de executáveis, incluindo arquivos de classe ELF, PE, Mach-O e Java. O EDB inclui vários recursos que o tornam valioso para desenvolvimento de software e engenharia reversa.

Um dos principais recursos do EDB é sua interface amigável. Ele inclui várias visualizações, como a desmontagem, o mapa de memória e o registro, que fornecem informações detalhadas sobre o estado do programa que está sendo depurado. O EDB também permite definir pontos de interrupção, seguir o código passo a passo e inspecionar os valores das variáveis, facilitando a análise e a depuração de programas. Além disso, o EDB oferece suporte a diversas arquiteturas de processador e sistemas operacionais, sendo uma ferramenta versátil que pode ser utilizada em várias plataformas.

Java Snoop

JavaSnoop é uma ferramenta que permite que os usuários modifiquem o comportamento de aplicativos Java em tempo de execução. Ele foi projetado para ser usado em testes e análises de segurança, podendo ser utilizado para identificar e explorar vulnerabilidades em aplicativos Java.

O JavaSnoop funciona anexando-se a um processo Java em execução e injetando código nele, permitindo que o usuário modifique o comportamento do aplicativo em tempo real, sendo útil para identificar e testar a segurança de aplicativos Java.

O JavaSnoop está disponível como uma ferramenta independente e como um plugin para a plataforma de teste de segurança Burp Suite. Ele é escrito em Java e pode ser executado em qualquer plataforma compatível com Java, incluindo Windows, Linux e macOS. Alguns dos principais recursos do JavaSnoop incluem a capacidade de interceptar e modificar chamadas de método, visualizar e modificar os valores das variáveis e definir ganchos personalizados para automatizar tarefas.

Conclusão

A engenharia reversa é uma habilidade valiosa para profissionais de segurança, permitindo entender o projeto, o funcionamento interno e a funcionalidade de um produto ou sistema para identificar e mitigar vulnerabilidades e falhas. Ela é particularmente útil para identificar vulnerabilidades de dia zero, que são desconhecidas pelo fabricante ou desenvolvedor e que ainda não foram corrigidas.

Dominar a engenharia reversa pode ser um desafio, mas ela é uma ferramenta valiosa para profissionais de segurança que buscam identificar e mitigar vulnerabilidades em aplicativos e sistemas de software.

Você também pode se interessar em aprender mais sobre os melhores analisadores NetFlow e ferramentas coletoras para sua rede.