Principais Pontos

- Fraudes com criptomoedas, como esquemas de pirâmide, fraudes em ICOs (Ofertas Iniciais de Moedas) e esquemas de “pump and dump” (inflar e despejar), são frequentes devido à grande movimentação financeira no mercado de criptoativos.

- Golpistas empregam táticas sofisticadas, como falsificação de identidade e criação de sites fraudulentos, para enganar investidores e subtrair seus ativos digitais.

- É essencial que os usuários de criptomoedas sejam cautelosos e verifiquem a legitimidade de qualquer plataforma antes de utilizá-la, a fim de evitar cair em armadilhas financeiras.

Independentemente de sua opinião sobre criptomoedas, é inegável a presença de grandes volumes de dinheiro nesse mercado. Onde há muito dinheiro, especialmente dinheiro de fácil desaparecimento como as criptomoedas, é comum encontrar fraudadores e golpistas.

A privacidade e o anonimato, características apreciadas pelos entusiastas das criptomoedas, são também os motivos pelos quais criminosos e golpistas se interessam por elas. Por isso, ao longo dos anos, temos visto inúmeras fraudes com criptoativos, utilizando métodos diversos para lesar os usuários.

1. Esquemas de Pirâmide

Um esquema de pirâmide, ou esquema Ponzi, é um tipo de fraude que envolve a captação de recursos prometendo altos retornos financeiros, através do recrutamento de novos investidores. Esses golpes, adaptados ao mundo das criptomoedas, tornaram-se uma das formas de fraude mais danosas nesse mercado.

Normalmente, os participantes de uma comunidade cripto são atraídos com a promessa de retornos muito acima da média, como juros de 10% por semana. Os organizadores apresentam justificativas aparentemente plausíveis, como arbitragem de criptomoedas, para explicar a origem desses rendimentos. Após aderir, os investidores são incentivados a recrutar mais pessoas para ampliar seus ganhos.

Os valores investidos sobem na pirâmide, sendo que cada recrutador recebe uma comissão até chegar aos idealizadores, que podem usar os recursos para fins pessoais. Em determinado momento, o esquema se torna insustentável e desaba. Segundo dados da CoinMarketCap, dois grandes golpes, Onecoin e Bitconnect, causaram perdas combinadas de US$ 9,3 bilhões aos investidores.

2. Ofertas Iniciais de Moedas (ICOs)

Uma Oferta Inicial de Moeda (ICO) é uma forma de arrecadação de fundos que utiliza contratos inteligentes e criptomoedas para automatizar pagamentos entre uma organização e seus investidores. Empresas de cripto utilizam ICOs para levantar capital. Apesar de algumas empresas sólidas terem sido construídas com esse método, muitas ICOs acabam sendo fraudes.

As fraudes de ICO promovem seus projetos por meses, mesmo sem produtos ou serviços viáveis. Utilizam diferentes técnicas, incluindo recompensas por marketing de guerrilha e promessas atrativas. Após arrecadarem um montante suficiente, interrompem a comunicação com os investidores.

Muitas ICOs aparentam ser lideradas por empreendedores legítimos com histórico positivo. No entanto, muitas vezes, descobre-se que esses “empreendedores” são criminosos que usam identidades falsas. Alguns projetos chegam a obter apoio público de personalidades respeitadas do setor.

Distinguir uma ICO legítima de uma fraudulenta pode ser difícil, em parte porque as transações são realizadas online, sem interação face a face entre a organização e os investidores. Além disso, até mesmo projetos legítimos podem causar prejuízos se forem invadidos por hackers.

3. Esquemas de “Pump and Dump”

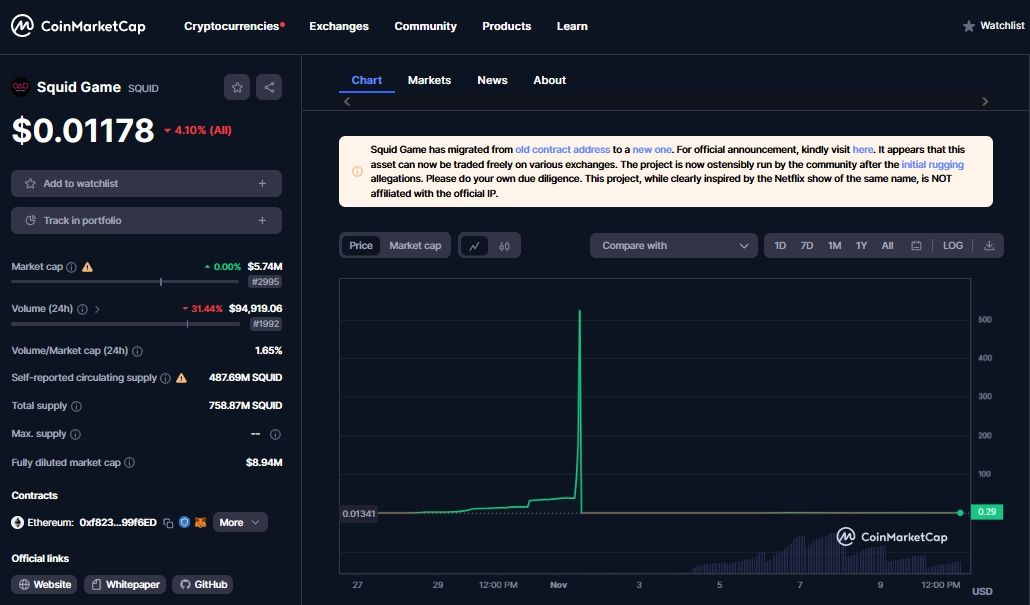

Os esquemas de “pump and dump”, embora não sejam novidade, tornaram-se mais fáceis de executar com a tecnologia das criptomoedas. Todo o processo pode ser feito online. Um golpista cria um token e o divulga com um white paper e outras características que o façam parecer um projeto legítimo.

Eles agregam influenciadores de redes sociais e coordenam a compra de ativos para gerar uma tendência de alta no mercado. Depois disso, começam a promover os ativos para seus seguidores, fazendo com que outros invistam e elevem ainda mais o preço.

Em seguida, os organizadores realizam o “dump” (venda em massa), garantindo que as pessoas do círculo interno lucrem com a operação. Enquanto isso, investidores comuns ficam com tokens desvalorizados e, antes que percebam, o preço cai a zero e os golpistas abandonam o projeto.

Um exemplo desse tipo de fraude é o token Squid Game. Em 2021, seus criadores desapareceram com mais de US$ 3 milhões. Segundo a Chainalysis, em 2022, investidores em criptomoedas perderam US$ 4,6 bilhões com a compra de tokens suspeitos em esquemas de “pump and dump”.

4. Fraudes com Mineração de Bitcoin

A mineração de Bitcoin tornou-se mais complexa e difícil ao longo do tempo. Atualmente, obter lucro com mineração exige hardware avançado, que é mais difícil de adquirir e utilizar para pessoas comuns. Isso leva pessoas a terceirizarem a mineração para terceiros.

Golpistas se aproveitam da disposição das pessoas em contratar serviços de mineração de criptomoedas. Tentam convencer as vítimas a investir em seus pools de mineração para obter retornos significativos. Após receberem os fundos, interrompem a comunicação com as vítimas.

Crimininosos por trás de esquemas de mineração podem incentivar vítimas a trazer novos investidores, usando o dinheiro dos novos para pagar os antigos, até o ponto em que o sistema se torna insustentável.

5. Fraudes por Falsificação de Identidade

As fraudes por falsificação de identidade podem ocorrer de diversas formas, seguindo um padrão: o golpista se passa por outra pessoa, interage com vítimas potenciais, utilizando táticas de engenharia social. Eles solicitam informações pessoais, para acessar bens da vítima, ou induzem as vítimas a contribuir com criptomoedas para causas inexistentes.

Por exemplo, golpes de suporte técnico ocorrem quando golpistas se passam por agentes de atendimento ao cliente de plataformas criptográficas, solicitando dados confidenciais como chaves privadas, para fraudar as vítimas.

Idosos são particularmente vulneráveis a essas fraudes devido à menor familiaridade com o ambiente digital. O FBI’s IC3 registrou perdas superiores a US$ 1 bilhão para idosos americanos em 2022.

Enquanto isso, em fraudes românticas, golpistas criam relacionamentos amorosos com as vítimas usando identidades falsas. Após ganhar a confiança, utilizam histórias tristes para manipular as vítimas e levá-las a enviar criptomoedas, continuando a pedir mais dinheiro até desaparecerem.

6. Fraudes de Distribuição de Criptomoedas

As fraudes de distribuição de criptomoedas usam engenharia social para convencer investidores a enviar seus ativos digitais em troca de receber uma quantidade maior de tokens. Durante o auge dos NFTs (tokens não fungíveis), as fraudes de distribuição de NFT eram muito comuns. Esses golpes podem ser convincentes, principalmente quando golpistas se passam por celebridades para persuadir as vítimas.

Todas as plataformas de mídia social são utilizadas para realizar golpes de distribuição de criptomoedas. No YouTube, golpistas inserem comentários em vídeos de influenciadores de tecnologia, para convencer alguns espectadores a participar de sorteios falsos de criptomoedas. Muitas pessoas presumem que os sorteios são legítimos devido à associação com nomes conhecidos da tecnologia.

Contas do Twitter também têm sido utilizadas para roubar dinheiro de pessoas que esperavam ofertas de criptomoedas. Crimininosos se passam por celebridades e figuras proeminentes da indústria de tecnologia para ganhar a confiança dos usuários na plataforma. As publicações com sorteios são feitas a partir do perfil falso do golpista e em outras publicações no Twitter.

7. Fraudes de Sites Falsos

As fraudes de sites falsos demonstram a capacidade da indústria do crime cibernético de encontrar novas formas de lesar pessoas. Nesse caso, golpistas criam sites que se parecem com plataformas criptográficas legítimas. Enganam investidores para que conectem suas carteiras para realizar transações.

Hackers podem obter acesso aos dados de usuários de carteiras cripto assim que obtêm informações da exchange e carteira. Os dados também podem ser usados para acessar contas pessoais das vítimas, uma atividade conhecida como “black hat hacking”.

Golpes de “airdrop” utilizam sites e DApps falsos para conduzir atividades. Outros golpistas podem usar sites falsos para solicitar que usuários baixem softwares. Um usuário, acreditando estar em um site legítimo, pode baixar softwares maliciosos que roubam informações de seu dispositivo ou instalam um ransomware.

8. Incentivos de “Yield Farming”

O “yield farming” é uma inovação financeira descentralizada que permite obter retornos com o staking de criptomoedas. No entanto, nem todos os projetos de yield farming são legítimos. Alguns são criados com a intenção de roubar seus ativos.

Golpistas copiam códigos de projetos legítimos de yield farming e adicionam códigos maliciosos para subtrair fundos. Alguns fingem ser legítimos por um tempo, antes de abandonar o projeto e fugir com o dinheiro dos investidores.

A natureza anônima desse ecossistema torna difícil determinar se um projeto é legítimo. Mesmo quando projetos são legítimos, há o risco de que o código possa ter bugs que podem ser explorados com fins lucrativos.

Recentemente, cresceram as preocupações de que golpistas criem “hacks” falsos para culpar criminosos desconhecidos pelas perdas de dinheiro.

9. Fraudes por Email

A privacidade online está se tornando um desafio para a maioria das pessoas. Vazamentos de dados e políticas de uso que violam a privacidade tornaram-se comuns. Isso facilita que golpistas obtenham seus dados de contato na dark web ou em serviços legítimos que você utiliza.

Com seus dados de contato, um golpista pode se passar por um serviço que você usa e enviar um e-mail com um link malicioso. O e-mail pode conter a descrição de um problema que requer atenção imediata. Isso faz com que a vítima clique em links maliciosos ou acesse sites falsos, onde pode divulgar seus dados sem perceber.

É fácil cair em golpes por e-mail, pois a maioria das pessoas confia nos serviços que usa e não esperaria um e-mail malicioso de um serviço familiar.

Mantendo-se Seguro no Mundo das Criptomoedas

Embora as criptomoedas estejam transformando o mundo, muitas pessoas foram prejudicadas por golpes nesse setor. É muito importante estar atento aos sinais de alerta ao utilizar plataformas de criptomoedas.

A tecnologia das criptomoedas automatizou muitos processos financeiros e colocou serviços bancários nas mãos das pessoas. Isso pode significar que você pode ser o elo mais fraco na cadeia de segurança cibernética e alvo de fraudes. Portanto, sempre verifique a legitimidade de uma plataforma de criptomoedas antes de utilizá-la.