A fascinação pelas diversas ferramentas de Inteligência de Código Aberto (OSINT) disponíveis no mercado é inegável.

Em nosso cotidiano, a busca por informações na internet é constante. Frequentemente, ao não encontrarmos os resultados desejados, tendemos a desistir.

Mas já se perguntou sobre o que se oculta nessas centenas de páginas de resultados? A resposta é simples: “informação”!

A exploração desse vasto oceano de dados torna-se viável por meio de ferramentas especializadas. Estas desempenham um papel crucial na coleta de informações, porém, seu potencial só é plenamente aproveitado quando se compreende a sua relevância e aplicação. Antes de nos aprofundarmos nas ferramentas em si, é fundamental estabelecermos um entendimento claro sobre o conceito de OSINT.

O que é Inteligência de Fontes Abertas?

A Inteligência de Fontes Abertas, ou OSINT, em sua essência, refere-se à compilação de informações a partir de fontes acessíveis ao público para fins de inteligência. Em nossa era digital, na qual a internet permeia todos os aspectos de nossas vidas, é crucial reconhecer tanto suas vantagens quanto suas desvantagens.

Entre os benefícios, destacam-se o vasto volume de informações disponíveis e a facilidade de acesso. Por outro lado, o mau uso da informação e o desperdício de tempo são as principais desvantagens.

É neste contexto que as ferramentas OSINT ganham destaque, sendo utilizadas principalmente para coletar e correlacionar dados na web. Essas informações podem assumir diversas formas, como texto, arquivos e imagens. Conforme um relatório do CRS para o Congresso, a Inteligência de Código Aberto é obtida a partir de informações públicas, as quais são disseminadas, coletadas e exploradas de maneira eficaz. Posteriormente, essas informações são disponibilizadas para atender a uma necessidade específica de inteligência.

Por que necessitamos de ferramentas OSINT?

Imagine a seguinte situação: você precisa encontrar informações sobre um determinado tema na web. O processo tradicional envolve a pesquisa e análise de uma grande quantidade de resultados até chegar às informações precisas, o que demanda tempo e esforço. É precisamente por isso que as ferramentas de inteligência são indispensáveis, pois otimizam esse processo, realizando-o em questão de segundos.

Além disso, diversas ferramentas podem ser utilizadas em conjunto para coletar todas as informações pertinentes a um alvo, que posteriormente podem ser correlacionadas e utilizadas para diversos fins.

Vamos explorar agora algumas das melhores ferramentas OSINT disponíveis.

Shodan

Assim como o Google é o motor de busca mais popular, o Shodan é um buscador poderoso, uma verdadeira mina de ouro para profissionais de segurança que buscam por ativos expostos.

Em comparação a outros buscadores, o Shodan entrega resultados mais relevantes e direcionados a profissionais de segurança. Ele foca em informações relacionadas a ativos conectados à rede, incluindo desde laptops e semáforos até computadores e dispositivos IoT. Esta ferramenta de código aberto auxilia analistas de segurança na identificação de alvos e na análise de vulnerabilidades, senhas, serviços e portas.

Adicionalmente, o Shodan oferece aos usuários recursos de pesquisa avançada através de uma comunidade ativa.

Para ilustrar, um usuário pode visualizar câmeras de segurança, webcams e até mesmo semáforos. Abaixo estão alguns exemplos de aplicação do Shodan:

- Testar “senhas padrão”

- Localizar ativos com visualizador VNC

- Analisar ativos disponíveis através da porta RDP aberta

NexVision

NexVision é uma solução OSINT avançada que utiliza inteligência artificial para fornecer insights em tempo real de toda a web, incluindo a Clear Web, Dark Web e mídias sociais. Ele oferece acesso a pesquisas na Dark Web sem a necessidade de navegadores anônimos como o Tor, utilizando navegadores convencionais como o Chrome ou Safari.

Seja para realizar verificações de antecedentes, due diligence, conformidade com políticas KYC/AML/CFT, coleta de inteligência organizacional, inteligência de terceiros ou até mesmo rastrear endereços de criptomoedas ligados a ameaças de ransomware, o NexVision fornece respostas precisas e em tempo real.

Originalmente utilizado por militares e governos, o NexVision está disponível comercialmente desde 2020 e é utilizado por grandes empresas e pequenas e médias empresas para suas necessidades de inteligência e investigação. A solução oferece assinatura direta de seu software SaaS, bem como relatórios de inteligência.

Como funciona:

Primeiramente, seu motor de inteligência artificial coleta dados continuamente, analisa e categoriza, fornecendo um vasto data lake comercial. Em seguida, o mecanismo utiliza machine learning para diminuir falsos positivos e entregar resultados altamente precisos e contextualizados, reduzindo significativamente o tempo e esforço gastos em investigações e diminuindo a fadiga de alertas causada pelo excesso de dados irrelevantes. Finalmente, todos os resultados são exibidos em um painel, permitindo que os usuários visualizem e tomem decisões informadas.

O painel também permite que usuários configurem alertas para monitorar alvos em tempo real, conduzir investigações e analisar resultados, mantendo o anonimato.

O software apresenta uma interface amigável, projetada para analistas iniciantes. Especialistas conseguem acessar e utilizar inteligência de nível militar sem a necessidade de scripts ou código.

O módulo de monitoramento de mídias sociais abrange dados do Meta (anteriormente Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram, etc, incorporando tecnologia de geolocalização para determinar a origem e localização da informação.

Social Links

Social Links é uma empresa de software que desenvolve soluções orientadas por IA para extrair, analisar e visualizar dados de fontes abertas, incluindo mídias sociais, mensageiros, blockchains e a Dark Web. O produto principal, SL Professional, capacita investigadores e profissionais de segurança a atingir seus objetivos de forma mais rápida e eficaz.

O SL Professional oferece um conjunto de métodos de pesquisa personalizados, abrangendo mais de 500 fontes abertas. Suas consultas de pesquisa avançada, muitas delas baseadas em aprendizado de máquina, permitem aos usuários filtrar dados de maneiras sofisticadas.

As soluções OSINT da Social Links vão além da coleta de informações, oferecendo também ferramentas de análise para refinar os dados durante as investigações, entregando resultados mais precisos e uma visão abrangente da investigação.

Características:

- Um pacote profissional com mais de 1.000 métodos de pesquisa originais para mais de 500 fontes de dados abertos, abrangendo todas as principais plataformas de mídias sociais, mensageiros, blockchains e Dark Web.

- Recursos avançados de automação que utilizam machine learning para fornecer ampla recuperação de informações, apresentando resultados precisos em velocidades notáveis.

- Ferramentas de análise sob medida permitem o enriquecimento e modelagem dos dados para propósitos específicos.

- Integração com a infraestrutura de TI existente.

- A Social Links também oferece treinamento e suporte como parte de seus pacotes de produtos.

Para organizações que necessitam de uma solução OSINT completa, a Social Links também oferece a plataforma SL Private Platform – uma solução OSINT on-premise que fornece uma ampla variedade de métodos de pesquisa, personalização total de acordo com as necessidades dos usuários e armazenamento de dados privado.

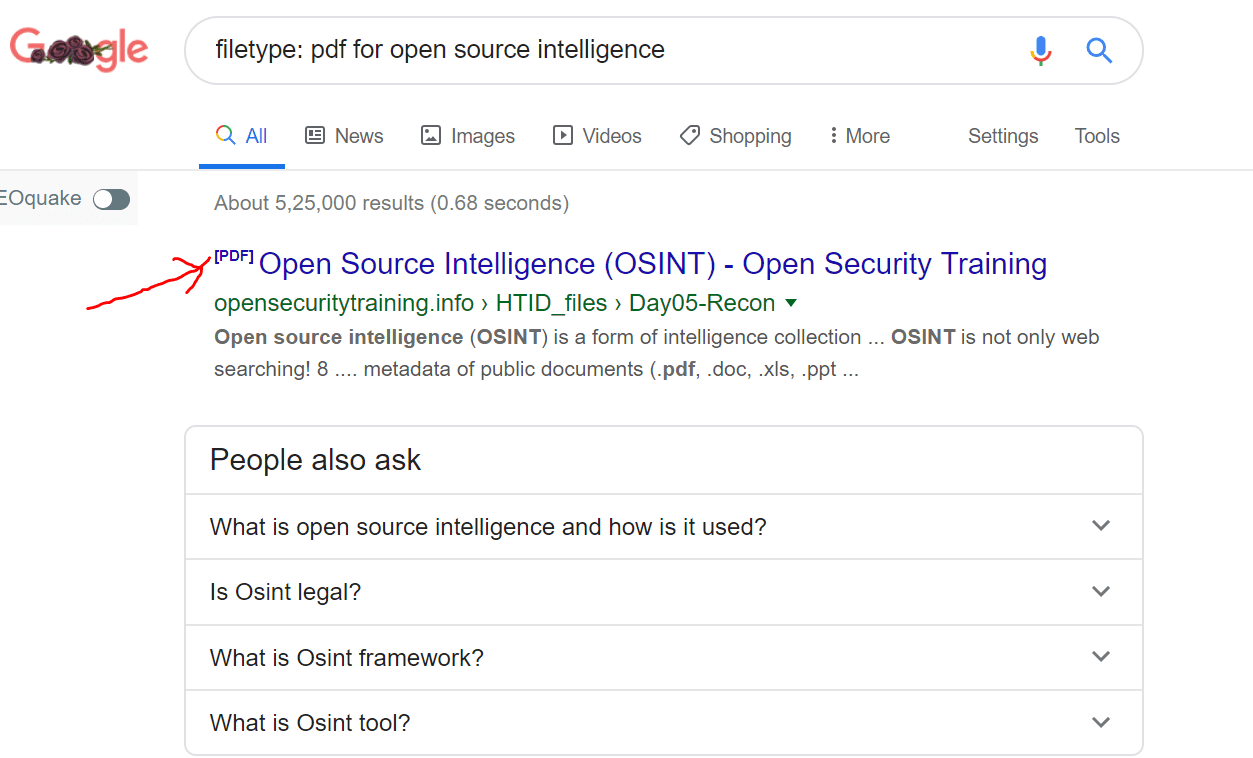

Google Dorks

Google Dorks surgiu em 2002 e se destaca por sua eficácia. Essa ferramenta OSINT baseada em consultas permite direcionar os resultados de pesquisa de forma precisa e eficiente.

O Google Dorks oferece um método flexível de busca de informações através do uso de operadores, também conhecido como Google Hacking. Esses operadores facilitam a extração de informações relevantes. Abaixo estão alguns operadores ou opções de indexação oferecidos pelo Google Dorks:

- **filetype:** Utilizado para localizar arquivos de um tipo específico.

- **intext:** Permite buscar um texto específico em uma página.

- **ext:** Usado para pesquisar uma extensão de arquivo em particular.

- **inurl:** Busca uma palavra ou string específica na URL.

- **intitle:** Procura um título específico ou palavras no título da URL.

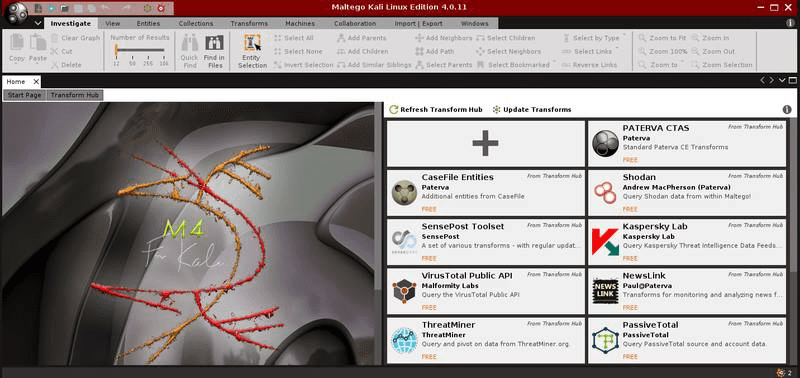

Maltego

Maltego, desenvolvido pela Paterva, é uma das ferramentas incluídas no Kali Linux. Essa ferramenta OSINT permite realizar explorações em diversos alvos utilizando transformações embutidas (e também permite a criação de transformações personalizadas).

O Maltego utiliza a linguagem de programação Java e é disponibilizado como um pré-instalado no Kali Linux. Para utilizar a ferramenta, é necessário realizar um cadastro gratuito no site da Paterva. Após o registro, os usuários podem utilizar o Maltego para criar e desenvolver pegadas digitais do alvo na internet.

Os resultados obtidos incluem a conversão de IPs, identificação de números AS, identificação de Netblocks e até mesmo identificação de frases e localizações. Cada ícone no Maltego fornece detalhes específicos sobre a informação representada.

É possível obter informações adicionais sobre o alvo investigando o processo em mais profundidade. Maltego é uma ferramenta excelente para rastrear as pegadas digitais de qualquer entidade na internet e está disponível em todos os principais sistemas operacionais.

TheHarvester

TheHarvester é uma ferramenta poderosa para encontrar e-mails, subdomínios e IPs a partir de várias fontes de dados públicas.

Abaixo está um exemplo de como encontrar subdomínios utilizando o DNSdumpster:

[[email protected] theHarvester]# python theHarvester.py -d etechpt.com.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: etechpt.com.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.etechpt.com.com:104.25.134.107 tools.etechpt.com.com:104.25.134.107 www.etechpt.com.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

TheHarvester também está disponível no Kali Linux. Você pode consultar o guia de instalação do Kali Linux para mais informações.

Existem outras ferramentas para encontrar subdomínios também.

Recon-Ng

Recon-ng é uma ferramenta eficaz para realizar reconhecimento de alvos.

O poder do Recon-ng reside em sua abordagem modular, semelhante ao Metasploit. Ele possui vários módulos integrados que são utilizados para extrair informações conforme a necessidade do usuário. É possível utilizar módulos do Recon-ng adicionando domínios à área de trabalho.

As áreas de trabalho são criadas para realizar operações dentro delas. Uma vez criada, o usuário é redirecionado para a área de trabalho. Dentro dela, é possível especificar um domínio específico utilizando o comando `add domain

Alguns módulos excelentes, como `google-site-web` e `bing-domain-web`, são utilizados para encontrar outros domínios relacionados ao domínio inicial de destino. O resultado são todos os domínios indexados nos motores de busca. Outro módulo interessante é o `bing_linkedin_cache`, utilizado para buscar detalhes de endereços de e-mail relacionados ao domínio. Este módulo também pode ser utilizado para auxiliar na engenharia social.

Além disso, outros módulos podem ser utilizados para obter informações adicionais sobre os alvos. Portanto, esta ferramenta OSINT é indispensável no arsenal de qualquer pesquisador.

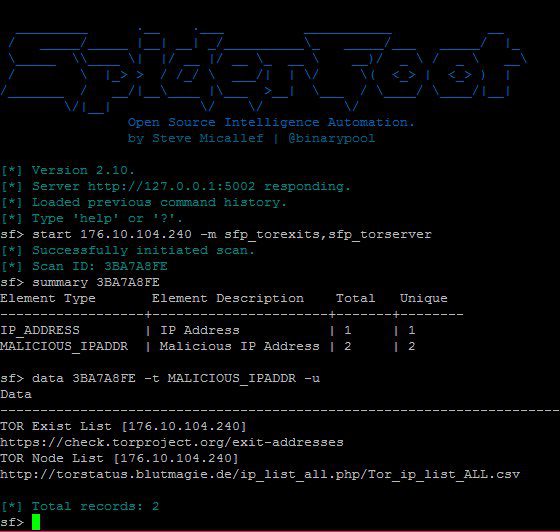

SpiderFoot é uma ferramenta de reconhecimento de código aberto disponível para Linux e Windows. Desenvolvida em Python com alta capacidade de configuração, ela opera em praticamente qualquer plataforma e integra uma GUI intuitiva e interativa com uma poderosa interface de linha de comando.

SpiderFoot automatiza o uso de consultas em mais de 100 fontes OSINT para obter informações sobre e-mails, nomes, endereços IP, nomes de domínio, entre outros. Ela coleta uma ampla gama de informações sobre um alvo, incluindo netblocks, servidores web, etc. Com SpiderFoot, é possível segmentar a coleta de dados, pois ela compreende a relação entre as informações.

Os dados coletados pelo SpiderFoot oferecem informações detalhadas sobre o alvo, como potenciais ameaças de hackers, vulnerabilidades, vazamentos de dados e outras informações cruciais. Esses insights ajudam a aprimorar os testes de penetração e a inteligência contra ameaças, alertando sobre riscos antes que eles se materializem.

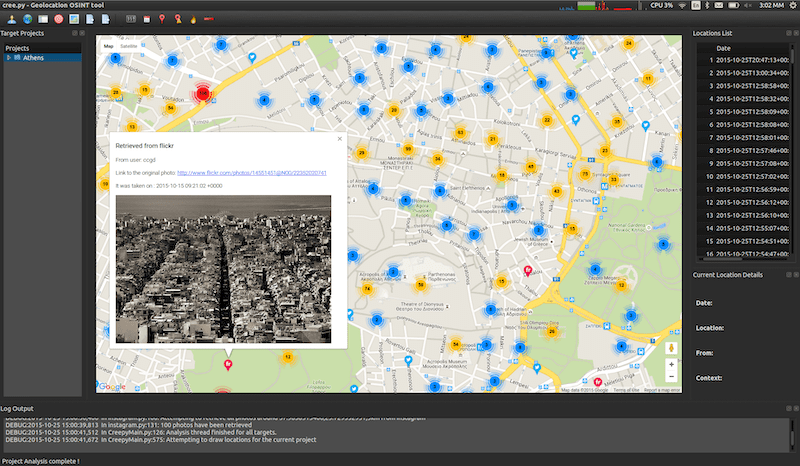

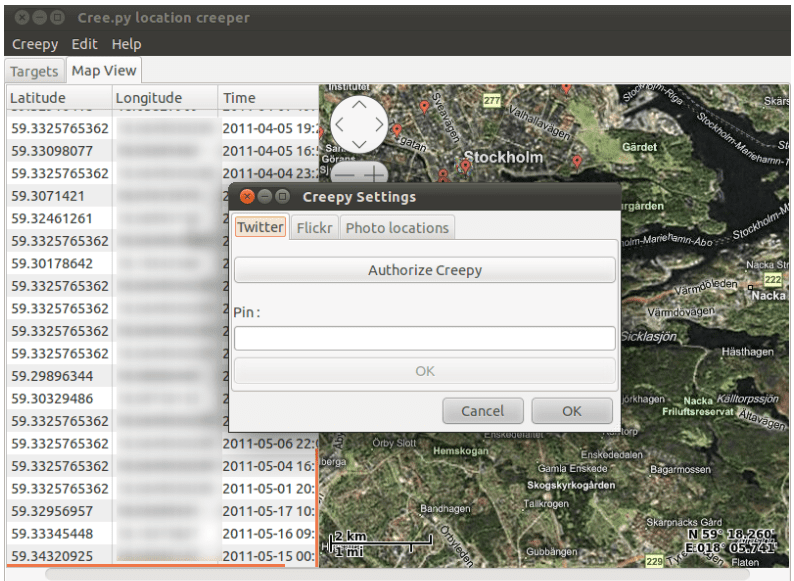

Creepy

Creepy é uma ferramenta de inteligência de geolocalização de código aberto. Ela coleta informações sobre geolocalização de várias plataformas de mídias sociais e serviços de hospedagem de imagens que já foram divulgadas publicamente. O Creepy exibe os relatórios em um mapa, permitindo filtrar a pesquisa com base em localização e data. Esses relatórios podem ser exportados para análise adicional nos formatos CSV ou KML.

A funcionalidade do Creepy se divide em duas guias principais: ‘Alvos’ e ‘Visualização do Mapa’.

Creepy é desenvolvido em Python e também disponibiliza um pacote binário para distribuições Linux como Debian, Backtrack, Ubuntu e Microsoft Windows.

Conclusão

O teste de penetração é uma atividade desafiadora que exige informações de diversas fontes. Espero que as ferramentas OSINT mencionadas acima auxiliem você nessa tarefa.

Você também pode explorar ferramentas de pentest online para reconhecimento e pesquisa de exploração.