Não espere que criminosos cibernéticos explorem as vulnerabilidades do seu data center – avalie-as você mesmo!

No cenário digital atual, ataques cibernéticos são uma realidade frequente. Eles paralisam operações, danificam a imagem de empresas e semeiam pânico entre os utilizadores.

Como, então, assegurar que a sua infraestrutura de rede é capaz de resistir a tais ataques?

O tempo em que testes de penetração anuais ou trimestrais eram suficientes já passou. A abordagem moderna exige simulações de ataque e violação automatizadas (BAS), verificações contínuas de ativos e, claro, uma proteção robusta.

As ferramentas que apresentamos a seguir permitem simular ataques reais ao seu data center, possibilitando analisar os resultados e tomar medidas corretivas. Algumas dessas ferramentas oferecem ainda a vantagem de automatizar ações.

Preparado para se antecipar ao pior?

Infection Monkey

Se a sua aplicação corre na nuvem, utilize o Infection Monkey para testar a sua infraestrutura, seja ela no Google Cloud, AWS, Azure ou on-premises.

Infection Monkey é uma ferramenta de código aberto compatível com Windows, Debian e Docker.

Permite executar simulações de ataque automatizadas, visando o roubo de credenciais, configurações incorretas, ativos comprometidos, entre outros. Algumas características notáveis incluem:

- Simulações de ataque não intrusivas, que não interferem com as suas operações de rede.

- Relatórios de auditoria detalhados com recomendações acionáveis para fortalecer servidores web e outras partes da infraestrutura.

- Baixo consumo de recursos de CPU e memória.

- Visualização do mapa da rede e do invasor.

Se você é um CISO ou integra uma equipa de segurança, os relatórios desta ferramenta serão particularmente valiosos. Além disso, é totalmente GRATUITA, por isso, vale a pena experimentar.

NeSSi2

NeSSi2 é uma solução de código aberto construída com base na estrutura JIAC. A sigla NeSSi significa Network Security Simulator, indicando a sua função principal. Foca-se principalmente no teste de algoritmos de deteção de intrusão, análise de rede e ataques automatizados baseados em perfis, entre outras coisas.

A configuração e execução requerem Java SE 7 e MySQL.

CALDERA

CALDERA é uma ferramenta de emulação de adversários. CALDERA suporta exclusivamente redes em domínio Windows.

Utiliza o modelo ATT&CK para simular e replicar comportamentos de ataque.

Uma alternativa a considerar é o Metta da Uber.

Foreseeti

O securiCAD da Foreseeti permite simular ataques virtuais à sua infraestrutura, avaliando e gerindo a sua exposição ao risco. O seu funcionamento baseia-se em três princípios simples:

- Crie um modelo – adicione todos os elementos (servidor, router, firewall, serviços, etc.) que pretende testar.

- Simule um ataque – para verificar se e quando o seu sistema é vulnerável.

- Gere um relatório de risco – com base nos dados da simulação, gera-se um relatório acionável que pode usar para diminuir o risco geral.

O securiCAD é uma solução profissional que possui uma edição comunitária com recursos limitados. Vale a pena experimentar para verificar o seu funcionamento.

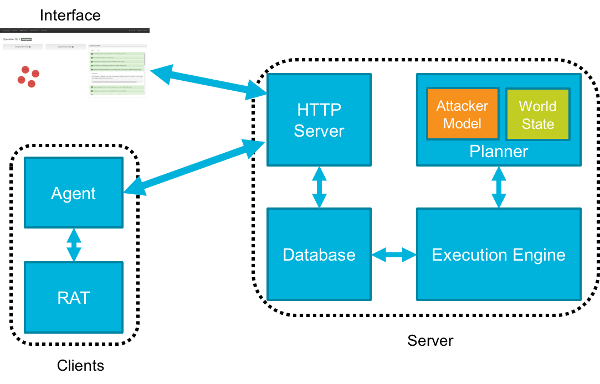

AttackIQ

AttackIQ é uma plataforma escalável de validação de segurança amplamente utilizada para reforçar a proteção de data centers. Funciona como um sistema ofensivo-defensivo que ajuda as equipas de segurança a exercitar as capacidades de resposta.

Esta plataforma está integrada com a estrutura MITRE ATT&CK. Outras características incluem:

- Desenvolvida pela equipa de investigação da AttackIQ e líderes de segurança da indústria.

- Personalização de cenários de ataque para imitar ameaças reais.

- Automatização de ataques e relatórios contínuos sobre o estado de segurança.

- Agentes leves.

- Compatibilidade com os principais sistemas operativos e fácil integração com infraestruturas existentes.

Oferecem um período de teste GRATUITO de duas semanas para experimentar a plataforma. Uma excelente oportunidade para avaliar a sua postura de segurança.

Scythe

Avalie a sua exposição a riscos de segurança com a plataforma Scythe. Esta plataforma disponibiliza um fluxo de trabalho intuitivo para criar e lançar campanhas de ameaças cibernéticas realistas. Com os dados recolhidos, pode analisar os seus endpoints de segurança em tempo real.

A Scythe é oferecida como SaaS ou on-premises. É adequada para equipas vermelhas, azuis e roxas.

Caso pretenda aprofundar o seu conhecimento sobre atividades de equipas vermelhas, considere este curso online.

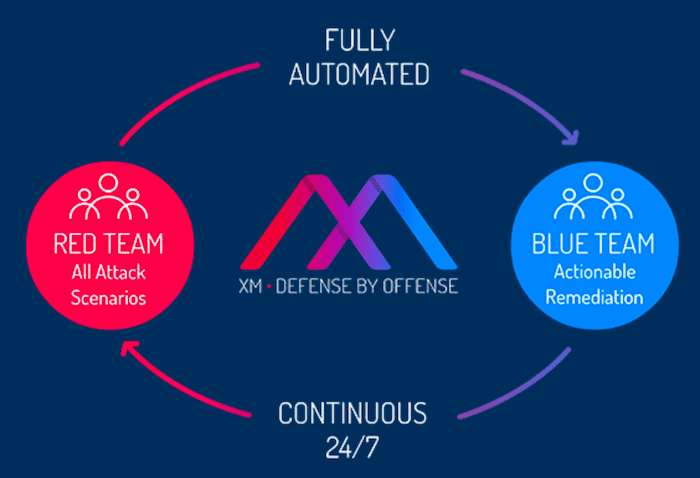

XM Cyber

A XM Cyber oferece uma solução automatizada para simulação de ameaças persistentes avançadas (APT). Permite antecipar-se aos ataques.

Pode escolher o alvo para executar simulações de ataque contínuas e receber relatórios de correção priorizados. Algumas características chave da ferramenta são:

- Personalização do cenário de ataque com base nas suas necessidades.

- Visualização do caminho de ataque.

- Métodos de ataque atualizados.

- Recomendações de melhores práticas e políticas.

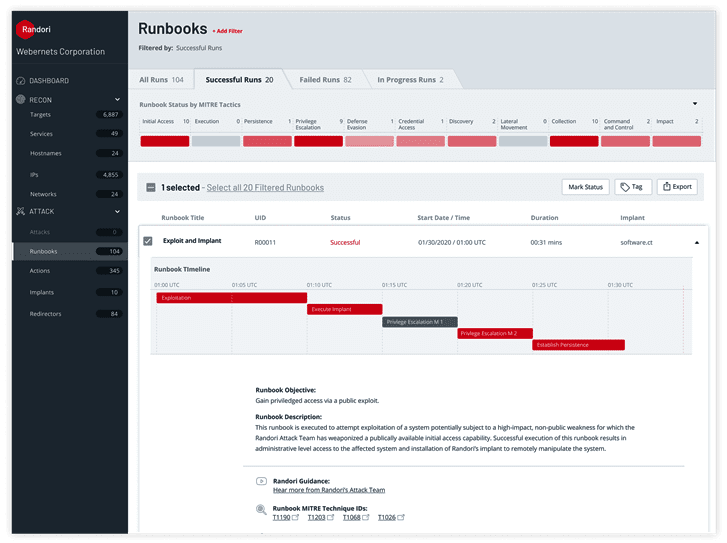

Randori

Randori é uma plataforma automatizada e confiável para testes de ataque cibernético com base nas técnicas de equipas vermelhas, avaliando a eficácia dos sistemas de segurança na prevenção de ataques. Possibilita gerar e lançar ataques e explorações reais, de forma segura, simulando um invasor.

A plataforma oferece benefícios como:

- Avaliação global de soluções de segurança, identificando vulnerabilidades.

- Informações sobre a forma como um atacante visualizaria os ativos da organização.

- Simulação segura de ataques reais aos sistemas informáticos da organização.

- Análise de alvos de ataque em tempo real.

- Permite testar defesas, identificar pontos fracos e deixar de assumir que está seguro.

Picus

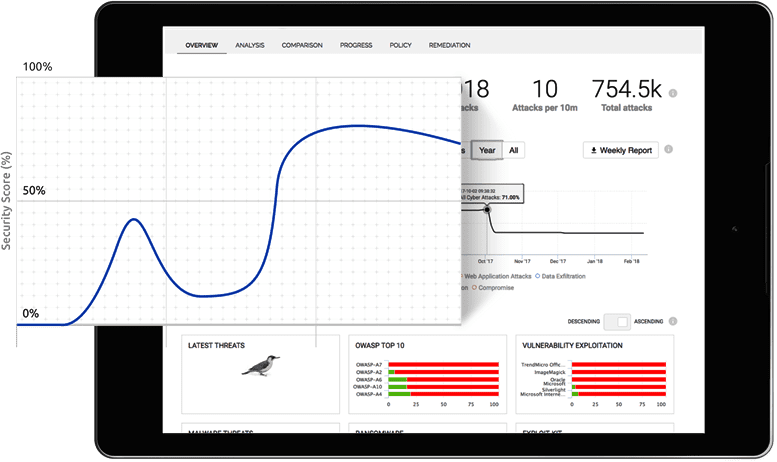

Picus é uma solução de segurança e gestão de riscos que permite avaliar, medir e mitigar vulnerabilidades de forma contínua. Desta forma, a sua organização pode antecipar-se aos cibercriminosos. Com um painel de controlo fácil de configurar e utilizar, a plataforma de simulação de ataque e violação de segurança da Picus fornece ataques realistas para testar as defesas e verificar se oferecem uma proteção adequada.

Os seus benefícios incluem:

- Base de dados abrangente de ameaças e medidas de proteção.

- Identificação em tempo real de pontos fortes e fracos das camadas de segurança, permitindo às equipas identificar e corrigir lacunas rapidamente.

- Ajuste e otimização de tecnologias de segurança complexas.

- Identificação rápida de vulnerabilidades e sugestões de medidas de mitigação ideais para reduzir riscos.

- Visibilidade em tempo real da preparação de uma organização para ataques de segurança e capacidade de gerir pontos fracos.

Conclusão

Gerir os riscos de segurança de TI de uma organização é um desafio. As ferramentas que apresentamos neste artigo visam auxiliar na implementação de um controlo de classe mundial que reduza a exposição ao risco. A maioria das ferramentas oferece avaliações gratuitas, o que permite experimentá-las para descobrir qual se adequa melhor às suas necessidades.