Já se conectou a algum site usando suas credenciais do Google, Facebook, LinkedIn ou até mesmo do Github? E que tal enviar arquivos para um site diretamente do seu armazenamento em nuvem, como o Google Drive?

Esses são exemplos de sites ou aplicações que acessam informações suas armazenadas em outras plataformas ou serviços. Mas como isso acontece sem colocar em risco a segurança dos seus dados pessoais, sem precisar fornecer suas credenciais a aplicativos de terceiros?

Tomemos o Facebook como exemplo: o Facebook pode usar seus contatos do Google para encontrar amigos na plataforma. Para que o Facebook acesse seus contatos e localize seus amigos, você precisa permitir o acesso à sua conta do Google.

Há alguns anos, isso era feito de maneira pouco segura: você fornecia seu e-mail e senha do Google para o Facebook, que os usava para se conectar à sua conta do Google como se fosse você e acessar seus contatos. Muitos aplicativos, não apenas o Facebook, implementavam a autorização para dados de usuários armazenados em outros sites dessa forma.

Com tantos aplicativos de terceiros usando esse método de autorização, os usuários enfrentavam dificuldades, pois tinham que comprometer sua segurança para acessar os serviços. Um desenvolvedor mal-intencionado poderia facilmente abusar das credenciais dos usuários em seu próprio benefício. Foi essa situação que levou ao desenvolvimento do OAuth.

De acordo com a Internet Engineering Task Force (IETF), OAuth é uma estrutura de autorização que permite que aplicativos de terceiros acessem um serviço em nome do dono do recurso. OAuth é o que permite que usuários concedam acesso limitado a aplicativos de terceiros.

Isso permite que aplicativos acessem seus recursos online, como seus perfis ou dados pessoais armazenados em outra aplicação, sem que você precise divulgar suas credenciais de login para o aplicativo de terceiros que está solicitando o acesso.

Esse processo é chamado de acesso delegado, no qual os usuários concedem a aplicativos de terceiros acesso restrito aos seus recursos hospedados em outro serviço, sem compartilhar suas credenciais de usuário.

OAuth 2.0 é a versão mais utilizada do protocolo OAuth e um componente fundamental da autorização e autenticação na web.

OAuth é amplamente empregado na autenticação de aplicativos móveis, proteção de APIs, permitindo login único para vários aplicativos e acesso delegado a terceiros, além de possibilitar que os usuários gerenciem e controlem as permissões concedidas a aplicativos de terceiros.

Benefícios do uso de plataformas OAuth de código aberto

Plataformas OAuth de código aberto são implementações do padrão OAuth com código aberto. Como aplicativos são desenvolvidos em diversas linguagens e estruturas de programação, as plataformas OAuth oferecem bibliotecas e ferramentas que facilitam a integração da funcionalidade OAuth pelos desenvolvedores em seus aplicativos. Alguns benefícios do uso de plataformas OAuth de código aberto incluem:

Qualidade e transparência do código

Plataformas de código aberto permitem que os usuários acessem seu código. Isso é vantajoso, pois diversos desenvolvedores com variadas habilidades e experiências analisam o código e podem apontar problemas.

Isso contribui para garantir que o código tenha a mais alta qualidade, sem vulnerabilidades ou erros. Empresas também podem analisar o código para avaliar se ele atende às suas necessidades antes de optar por usar o produto.

Efetividade de custo

Soluções de software de código aberto são gratuitas, e podem ser uma maneira para empresas economizarem custos que teriam ao escolher plataformas OAuth proprietárias. Isso possibilita que mesmo empresas com orçamentos menores garantam que a segurança de seus usuários não seja comprometida.

Evite o bloqueio do fornecedor

Ao usar provedores OAuth de código aberto, você pode mudar facilmente entre diferentes provedores sem precisar redesenhar toda a arquitetura do aplicativo para se adequar a um novo fornecedor.

Soluções OAuth de código aberto seguem padrões amplamente aceitos, o que garante compatibilidade e interoperabilidade com outros sistemas. Isso facilita a troca entre diferentes soluções de código aberto.

Suporte da comunidade

Soluções de código aberto são normalmente apoiadas por uma grande comunidade de desenvolvedores que trabalham para melhorá-las e fornecer atualizações do software. Isso garante que o software não só funcione com várias ferramentas usadas por desenvolvedores, mas também que problemas com o software possam ser resolvidos rapidamente, pois provavelmente haverá alguém familiarizado com o software pronto para ajudar.

Principais critérios para avaliação de plataformas OAuth de código aberto

Alguns dos principais fatores a considerar ao avaliar uma plataforma OAuth de código aberto são:

Medidas de segurança e criptografia

É crucial que a solução OAuth de código aberto que você utiliza tenha medidas sólidas de segurança e criptografia em vigor.

Isso é fundamental porque essas plataformas lidam com dados confidenciais de usuários e acessam recursos. A plataforma deve suportar comunicação segura e fornecer mecanismos para proteger os tokens de acesso.

Facilidade de integração e APIs amigáveis ao desenvolvedor

Como plataformas OAuth são integradas a aplicativos, é essencial que a solução OAuth ofereça APIs, documentação e kits de desenvolvimento de software (SDKs) claros e intuitivos que facilitem o processo de integração.

Os endpoints da plataforma também devem ser bem documentados, com exemplos de código e bibliotecas para estruturas e linguagens de programação populares.

Apoio da Comunidade e Desenvolvimento Ativo

Uma comunidade ativa e forte de usuários e colaboradores para um recurso de código aberto indica um ambiente saudável em torno dos recursos. Nesse caso, significa que o OAuth está sendo aprimorado e usado continuamente.

Ademais, uma comunidade ativa pode fornecer recursos e suporte útil que podem ajudar na sua compreensão e uso de uma solução OAuth de software livre.

Escalabilidade e desempenho

Aplicativos geralmente têm uma base de usuários crescente à medida que mais pessoas são apresentadas ao aplicativo. Portanto, é importante que qualquer solução OAuth utilizada suporte o dimensionamento à medida que sua base de usuários aumenta e também seja capaz de lidar com um grande número de solicitações simultâneas.

Opções de personalização e extensibilidade

Uma solução OAuth deve ser altamente personalizável para se adaptar a diferentes requisitos e lógicas de negócio em uma ampla gama de usuários. Empresas não deveriam ter que construir sua lógica em torno de uma plataforma OAuth.

Em vez disso, a solução OAuth deve ser personalizável e extensível o suficiente para permitir que seja implementada sem alterar a lógica de negócio. Isso pode ser alcançado permitindo a adição de fluxos de autenticação personalizados, declarações e atributos do usuário.

Tendo em vista essas considerações, seguem algumas das melhores soluções OAuth de código aberto para utilizar em seu próximo projeto:

SuperTokens

SuperTokens é um provedor de login de código aberto amplamente usado por startups como HackeRank, Skoot e Food Market Hub, e por engenheiros que trabalham em empresas como Google, Amazon e Meta, entre outras.

SuperTokens fornece componentes altamente personalizáveis, extensíveis e substituíveis que permitem aos usuários integrar facilmente a autenticação de usuário em seu aplicativo.

SuperTokens são fáceis e rápidos de integrar e também oferecem interfaces de usuário pré-construídas para páginas de cadastro e funcionalidade de autenticação de usuário pronta para uso. Usuários têm a liberdade de criar seu próprio login rapidamente usando as funções auxiliares que acompanham SuperTokens.

Ao usar SuperTokens, você implementa login com senha de e-mail, login social usando OAuth e login sem senha para aplicativos. Você também pode usar login social e login com senha de e-mail na mesma tela de login para seus aplicativos.

Cerbos

Cerbos é uma plataforma de autorização escalável, independente de linguagem e de código aberto, reconhecida pela Business Wire como a melhor em segurança de API em 2022.

Cerbos, que é uma camada de autorização para implementar funções e permissões, funciona com diversos provedores de identidade, incluindo Auth0, Magic, WorkOS, Okta e FusionAuth, entre outros.

Cerbos permite que você gerencie centralmente a lógica de autorização em todos seus aplicativos e faça alterações instantaneamente em como seus aplicativos lidam com autorização e autenticação.

Além disso, Cerbos oferece definições e atributos de função com reconhecimento de contexto e expõe uma API independente de linguagem que pode ser usada com qualquer pilha de tecnologia.

Para completar, Cerbos é independente e auto-hospedado e pode ser hospedado em plataformas sem servidor, em qualquer nuvem pública ou privada ou mesmo em um data center de propriedade privada.

Passport

Passport é um middleware de autenticação popular para a estrutura Node.js e autentica solicitações recebidas em aplicativos criados com um backend Node.js.

A autenticação é feita através de plugins conhecidos como estratégias. Passport fornece aos desenvolvedores ganchos para controlar as ações a serem executadas quando a autenticação falha ou é bem-sucedida.

Passport oferece mais de 500 estratégias de autenticação e permite login único com OpenID e OAuth. Ele também oferece suporte a sessões persistentes, escopo dinâmico e permissões, implementação de estratégias personalizadas e fácil manipulação de sucesso e falha durante a autenticação.

Adicionalmente, Passport.js não monta rotas em aplicativos Node.js e não assume nenhum esquema de banco de dados específico e, portanto, permite que o desenvolvedor tome todas as decisões no nível do aplicativo.

Auth.js

Auth.js é uma solução de autenticação de código aberto que funciona com uma variedade de estruturas de frontend, incluindo Next.js, SvelteKit e SolidStart, entre outras.

Auth.js foi projetado para funcionar com diversas versões do OAuth. Ele suporta autenticação sem estado com qualquer backend, autenticação sem e-mail/senha e JSON Web Tokens juntamente com sessões de banco de dados.

Embora Auth.js tenha sido projetado para arquiteturas sem servidor, ele pode ser executado em qualquer lugar, incluindo AWS Lambda, Docker e Heroku, entre outros.

Auth.js também garante aos usuários o controle de seus dados e pode funcionar sem um banco de dados, embora tenha suporte integrado para bancos de dados populares como MySQL, Postgres, MongoDB, SQLite, MariaDB e Microsoft SQL Server.

Auth.js usa tokens de falsificação de solicitação entre sites (CSRF) em rotas POST, criptografa tokens da Web JSON e gera automaticamente assinatura simétrica e chaves de criptografia para conveniência do desenvolvedor.

Keycloak

Keycloak é uma solução de gerenciamento de identidade e acesso de código aberto bastante popular. Keycloak é uma solução baseada em protocolos padrão e suporta OAuth 2.0, Security Assertion Markup Language (SAML) e OpenID Connect.

Por ser uma solução de código aberto, Keycloak é muito fácil de integrar e vem com recursos como Single-Sign-On, que permite que usuários se conectem a diversos aplicativos através de um único login no Keycloak.

Isso também beneficia os desenvolvedores, pois eles não precisam lidar com autenticação e armazenamento de usuários nem criar formulários de login em seus aplicativos.

Uma área em que KeyCloak se destaca é a facilidade de integração com aplicativos. KeyCloak permite que você adicione facilmente a capacidade de fazer login em aplicativos usando redes sociais sem precisar alterar seu aplicativo ou código.

Tudo isso é feito através de um console de administração onde você também pode configurar recursos adicionais do Keycloak, como federação de usuários e intermediação de identidade. Através do console administrativo você também pode criar e gerenciar aplicativos e serviços e ajustar as políticas de autorização.

Apereo CAS

Apereo CAS é uma solução de logon único e provedor de identidade de código aberto. CAS suporta uma variedade de protocolos de autenticação, incluindo OAuth 2.0, SAML, OpenID, REST e WS-Federation, entre outros.

CAS vem com suporte integrado para gerenciamento de senhas, notificações, termos de uso e representação.

CAS também suporta autenticação conectável, autenticação delegada a provedores de identidade externos como Facebook, Twitter e OpenID Connect, e autenticação multifatorial através de provedores como Google Authenticator, Authy, YubiKey, Acceptto e Inwebo, entre outros.

Para usar CAS, é melhor usá-lo com suas plataformas de cliente oficialmente suportadas, que incluem Java, .NET, Apache e PHP.

Ory Kratos

Ory Kratos é um sistema de gerenciamento de usuários robusto e rico em recursos, fornecido para a nuvem. Embora Ory Kratos seja escrito em Go, ele vem com SDKs para todas as linguagens de programação, juntamente com login, registro e gerenciamento de perfil personalizáveis.

Além disso, Ory Kratos pode funcionar com qualquer estrutura de interface de usuário e exige um código mínimo para configurá-lo.

Alguns recursos notáveis que acompanham Ory Kratos incluem autenticação multifator com diversos provedores, login e registro de autoatendimento, login de rede social, verificação e recuperação de conta e gerenciamento de usuários.

O gerenciamento de usuários permite a criação, atualização e exclusão de identidades e seus dados em sua base de usuários. Por fim, Ory Kratos permite o uso de modelos de identidade personalizáveis, onde você pode criar suas próprias interfaces e definir campos personalizados como nomes, endereços ou animal de estimação favorito.

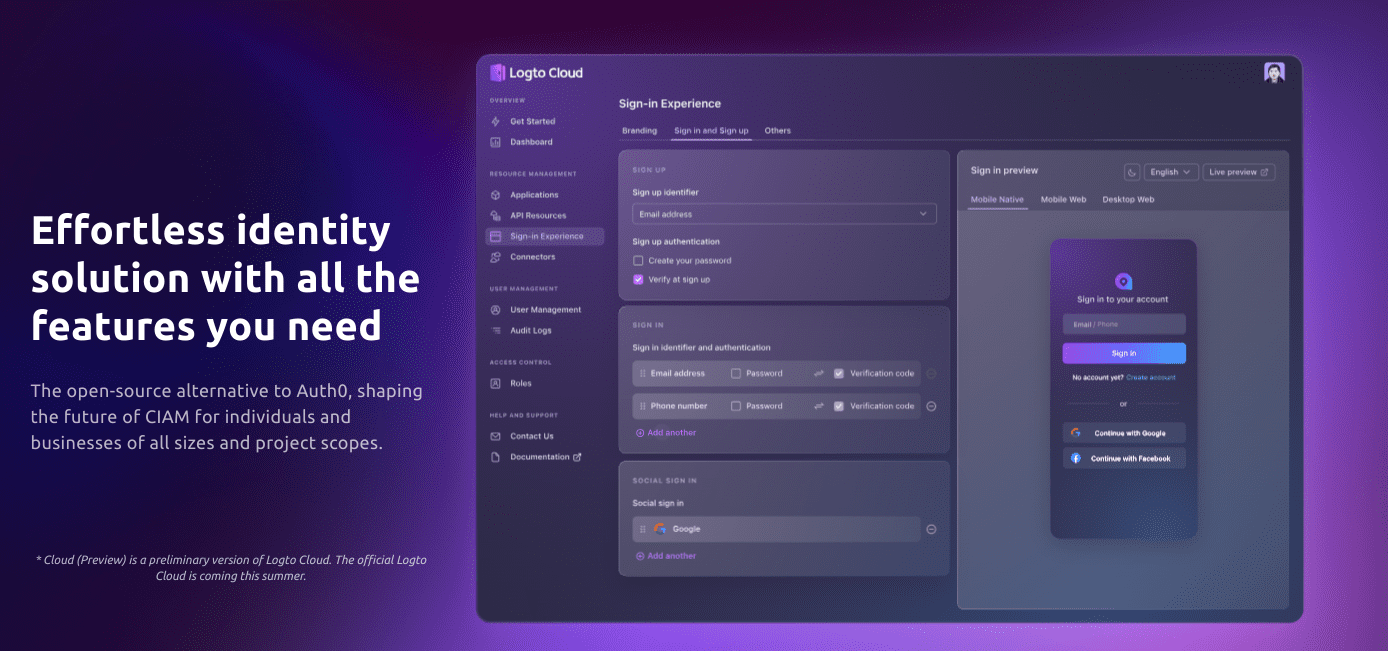

Logto

De acordo com sua documentação, Logto é uma alternativa de código aberto e mais econômica ao Auth0, que é uma solução proprietária de autenticação e autorização. Logto oferece todos os recursos necessários para autenticação e autorização seguras a preços mais acessíveis.

Logto vem com uma API de gerenciamento pronta para uso que pode ser usada como um provedor de autenticação. Ele também possui SDKs que facilitam a integração rápida e fácil do Logto com qualquer aplicativo que você esteja criando.

O OpenID Connect (OIDC), que estende o protocolo de autorização OAuth 2.0, é usado para autenticação, enquanto o controle de acesso baseado em função (RBAC) é usado para autorização.

Com LogTo, seus aplicativos podem implementar login social sem senha e lidar com usuários que esqueceram suas credenciais de login. Para tornar o desenvolvimento ainda mais fácil e rápido, LogTo oferece componentes de interface do usuário pré-construídos com CSS personalizável.

Usuários também têm acesso à sua plataforma de nuvem, onde podem personalizar, integrar e visualizar a autenticação que estão implementando em seu aplicativo.

Conclusão

Ao implementar autenticação e autorização em seu aplicativo, há uma variedade de soluções de código aberto que economizarão muito dinheiro para você e sua empresa. Considere alguma das soluções apresentadas neste artigo para proteger seus negócios e os dados críticos de usuários.

Você também pode explorar algumas das melhores plataformas de autenticação de usuário.