A Evolução das Ameaças Cibernéticas e a Importância da Inteligência

Os cibercriminosos estão constantemente inovando suas abordagens, explorando novas técnicas de monetização e métodos de ataque. A diminuição das barreiras tecnológicas e a ascensão do ransomware como serviço (RaaS) intensificaram essa problemática. Diante desse cenário, a inteligência de ameaças emerge como um componente indispensável para a segurança de qualquer organização, proporcionando informações valiosas e acionáveis para a proteção contra ataques maliciosos.

O que é uma Plataforma de Inteligência de Ameaças?

Uma Plataforma de Inteligência de Ameaças (TIP) representa uma solução tecnológica que permite às empresas coletar, analisar e agregar dados de inteligência de ameaças provenientes de diversas fontes. Essa agregação de informações capacita as organizações a identificar e mitigar proativamente os riscos de segurança, fortalecendo suas defesas contra futuras invasões.

A inteligência de ameaças cibernéticas desempenha um papel fundamental na segurança corporativa. Ao monitorar continuamente as vulnerabilidades e as ameaças mais recentes, as empresas conseguem detectar e responder a potenciais brechas de segurança antes que causem danos significativos aos seus ativos de TI.

Como Funciona uma Plataforma de Inteligência de Ameaças?

As plataformas de inteligência de ameaças auxiliam as organizações na redução de riscos de vazamento de dados através da coleta de informações de diversas fontes, como a inteligência de código aberto (OSINT), a deep e dark web e feeds de inteligência proprietários.

As TIPs processam os dados coletados, identificando padrões, tendências e potenciais ameaças. Essas informações são então compartilhadas com as equipes de SOC e outros sistemas de segurança, como firewalls, sistemas de detecção de intrusão e sistemas de gerenciamento de eventos e informações de segurança (SIEM), com o objetivo de minimizar os danos à infraestrutura de TI.

Benefícios de Plataformas de Inteligência de Ameaças

As plataformas de inteligência de ameaças oferecem às empresas diversas vantagens, incluindo:

- Detecção proativa de ameaças

- Postura de segurança fortalecida

- Alocação de recursos otimizada

- Operações de segurança simplificadas

Outros benefícios incluem respostas automatizadas a ameaças, economia de custos e maior visibilidade do cenário de segurança.

Principais Características das Plataformas de Inteligência de Ameaças

As funcionalidades essenciais das plataformas de inteligência de ameaças são:

- Capacidade de coleta abrangente de dados

- Priorização de ameaças em tempo real

- Análise detalhada de ameaças

- Monitoramento da deep e dark web

- Banco de dados robusto e biblioteca de gráficos para visualizar ataques e ameaças

- Integração com sistemas de segurança existentes

- Capacidade de rastrear malware, ataques de phishing e agentes maliciosos

As melhores TIPs conseguem coletar, normalizar, agregar e organizar dados de inteligência de ameaças de múltiplas fontes e formatos.

Auto-Foco

O AutoFocus, da Palo Alto Networks, é uma plataforma de inteligência de ameaças baseada em nuvem que possibilita a identificação de ataques críticos, a realização de avaliações preliminares e a implementação de medidas de correção sem demandar recursos adicionais de TI. O serviço agrega dados de ameaças da rede corporativa, do setor e de feeds de inteligência globais.

O AutoFocus fornece insights da Unidade 42, a equipe de pesquisa de ameaças da Palo Alto Network, sobre as últimas campanhas de malware. Esses relatórios podem ser visualizados no painel, oferecendo maior visibilidade sobre as táticas, técnicas e procedimentos (TTP) de agentes maliciosos.

Principais Características

- O feed da Unidade 42 oferece visibilidade sobre o malware mais recente, incluindo informações sobre suas TTPs

- Processa 46 milhões de consultas DNS em tempo real diariamente

- Reúne informações de fontes de terceiros, como Cisco, Fortinet e CheckPoint

- Oferece inteligência de ameaças para ferramentas SIEM, sistemas internos e outras ferramentas de terceiros através de uma API RESTful aberta

- Inclui grupos de tags pré-construídos para ransomware, trojans bancários e ferramentas de hacking

- Permite aos usuários criar tags personalizadas com base em critérios de pesquisa

- Compatível com formatos de dados padrão, como STIX, JSON, TXT e CSV

O preço do AutoFocus não é divulgado no site da Palo Alto Networks. Os interessados devem entrar em contato com a equipe comercial para obter cotações e podem solicitar uma demonstração para conhecer melhor as funcionalidades da solução.

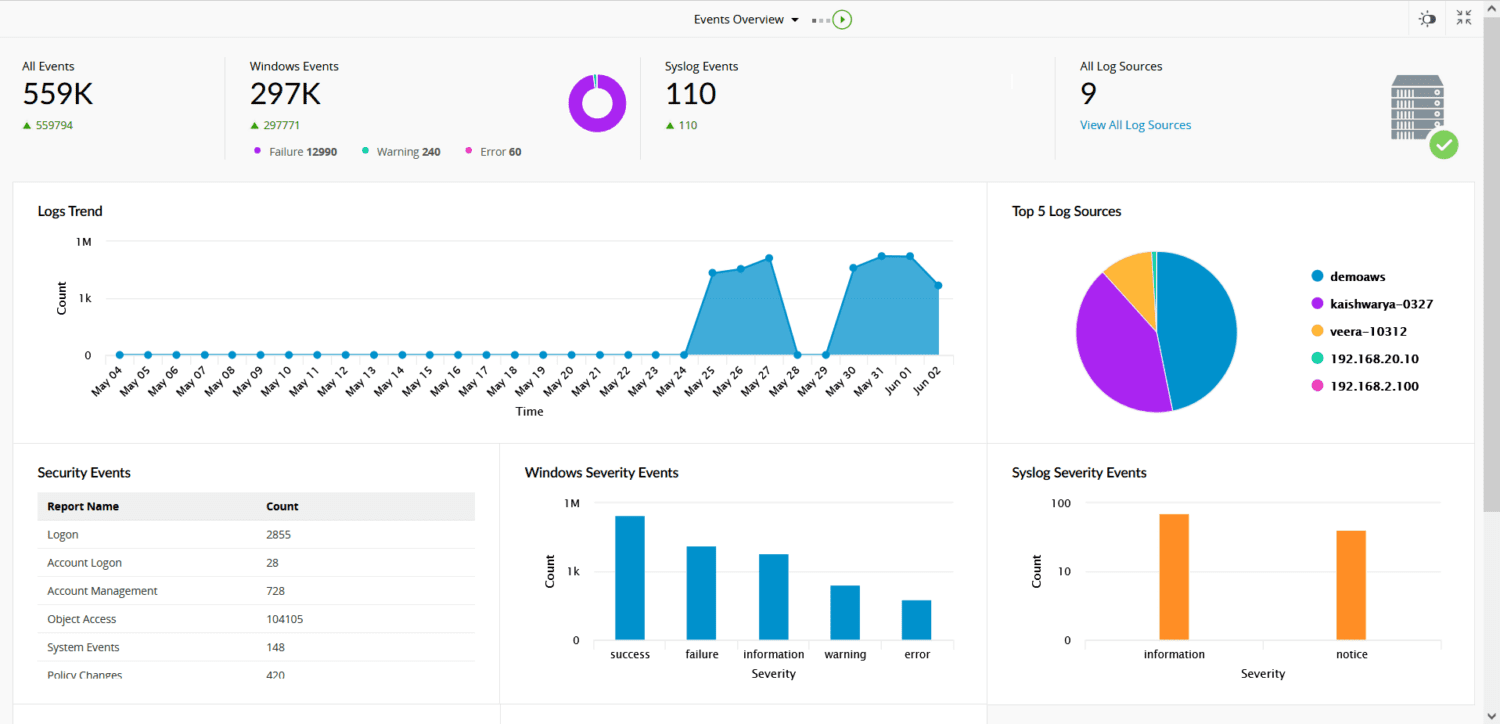

ManageEngine Log360

O ManageEngine Log360 é uma ferramenta de SIEM e gerenciamento de logs que oferece às empresas visibilidade sobre a segurança de suas redes, auditoria de alterações no diretório ativo, monitoramento de servidores de troca e configuração de nuvem pública e automação do gerenciamento de logs.

O Log360 combina as funcionalidades de cinco ferramentas ManageEngine, incluindo ADAudit Plus, Event Log Analyzer, M365 Manager Plus, Exchange Reporter Plus e Cloud Security Plus.

Os módulos de inteligência de ameaças do Log360 incluem um banco de dados com IPs maliciosos globais e um processador de feed de ameaças STIX/TAXII que obtém informações de feeds globais e as atualiza frequentemente.

Principais Características

- Inclui funcionalidades integradas de agente de segurança de acesso à nuvem (CASB) para monitorar dados na nuvem, detectar aplicações de TI ocultas e rastrear aplicações sancionadas e não sancionadas

- Detecta ameaças em redes corporativas, endpoints, firewalls, servidores web, bancos de dados, switches, roteadores e outras fontes na nuvem

- Monitoramento da integridade de arquivos e detecção de incidentes em tempo real

- Utiliza a estrutura MITRE ATT&CK para priorizar as ameaças na cadeia de ataque

- A detecção de ataques inclui correlação em tempo real baseada em regras, análise comportamental de entidades e usuários baseada em ML (UEBA) e MITRE ATT&CK baseada em assinaturas

- Integra funcionalidades de prevenção contra perda de dados (DLP) para eDiscovery, avaliação de riscos de dados, proteção com reconhecimento de conteúdo e monitoramento da integridade de arquivos

- Análise de segurança em tempo real

- Gerenciamento de conformidade integrado

O Log360 pode ser baixado como um único arquivo e está disponível em duas edições: gratuita e profissional. Os usuários podem experimentar os recursos avançados da edição profissional por um período de teste de 30 dias, após o qual esses recursos serão convertidos para a edição gratuita.

AlienVault USM

A plataforma AlienVault USM, desenvolvida pela AT&T, oferece detecção de ameaças, avaliação, resposta a incidentes e gerenciamento de conformidade em uma única plataforma.

O AlienVault USM recebe atualizações do AlienVault Labs a cada 30 minutos sobre diversos tipos de ataques, ameaças emergentes, comportamentos suspeitos, vulnerabilidades e exploits descobertos em todo o cenário de ameaças.

O AlienVault USM oferece uma visão unificada da arquitetura de segurança da empresa, permitindo o monitoramento de redes e dispositivos, tanto on-premises quanto em locais remotos. A plataforma inclui recursos de SIEM, detecção de intrusão na nuvem para AWS, Azure e GCP, detecção de intrusão na rede (NIDS), detecção de intrusão no host (HIDS) e detecção e resposta de endpoints (EDR).

Principais Características

- Detecção de botnets em tempo real

- Identificação de tráfego de comando e controle (C&C)

- Detecção avançada de ameaças persistentes (APT)

- Conformidade com padrões do setor, como GDPR, PCI DSS, HIPAA, SOC 2 e ISO 27001

- Assinaturas IDS de rede e host

- Coleta centralizada de logs e eventos

- Detecção de exfiltração de dados

- Monitoramento de ambientes de nuvem e on-premises a partir de um único painel, incluindo AWS, Microsoft Azure, Microsoft Hyper-V e VMWare

O preço da solução começa em US$ 1.075 por mês para o plano essencial. Os interessados podem se inscrever para uma avaliação gratuita de 14 dias para conhecer melhor as funcionalidades da ferramenta.

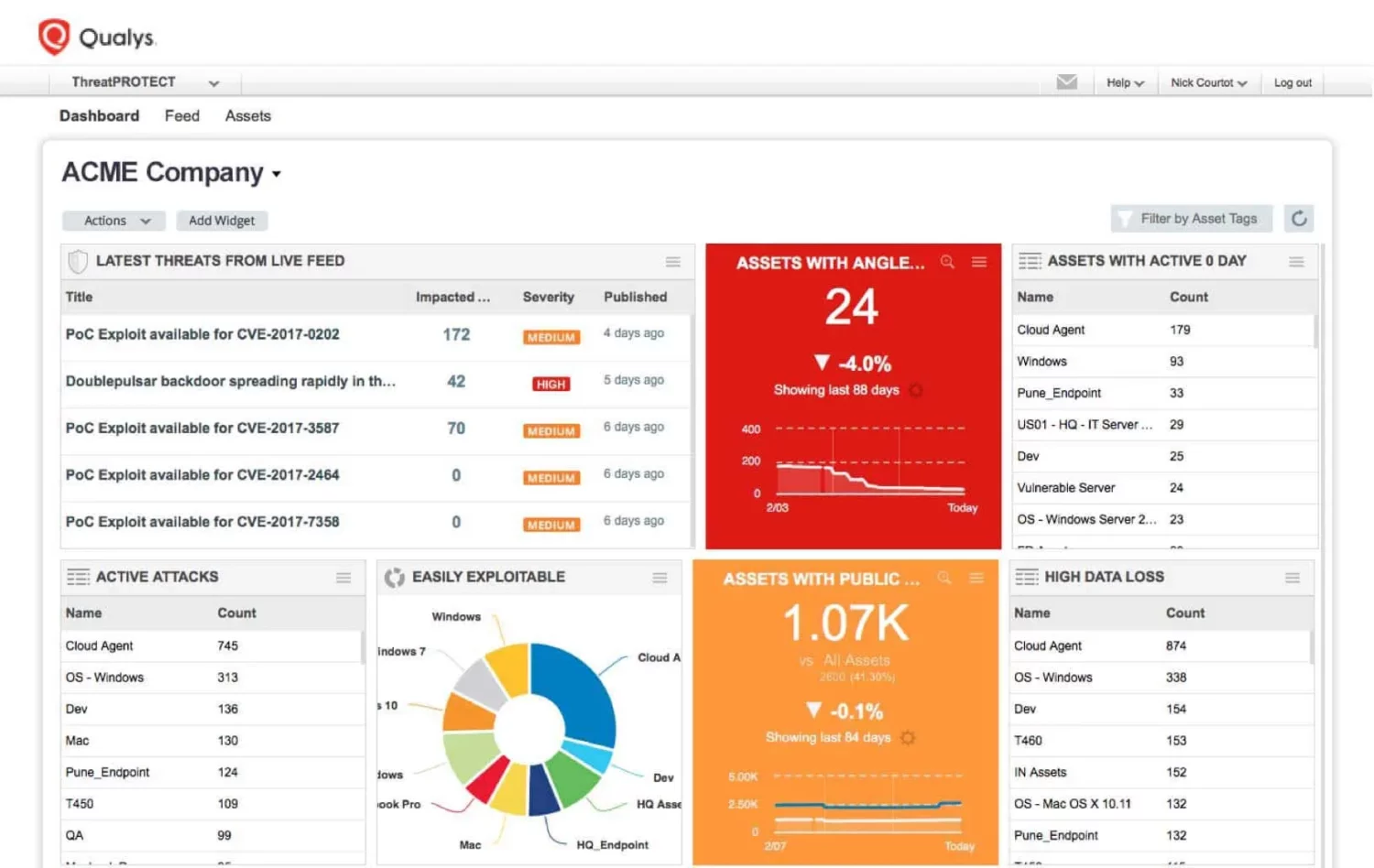

Proteção Contra Ameaças Qualys

O Qualys Threat Protection é um serviço baseado em nuvem que oferece proteção avançada contra ameaças e capacidades de resposta. Ele inclui indicadores de ameaças de vulnerabilidades em tempo real, mapeia descobertas da Qualys e de fontes externas, e correlaciona continuamente as informações de ameaças externas com as vulnerabilidades e o inventário de ativos de TI da empresa.

Com o Qualys Threat Protection, é possível criar painéis personalizados a partir de widgets e consultas de pesquisa, além de classificar, filtrar e refinar os resultados da pesquisa.

Principais Características

- Painel centralizado de controle e visualização

- Feed em tempo real de divulgações de vulnerabilidade

- RTIs para ataques de dia zero, exploits públicos, ataques ativos, alta movimentação lateral, alta perda de dados, negação de serviço, malware, ausência de patch, kit de exploração e exploração fácil

- Motor de busca para procurar ativos e vulnerabilidades específicas criando consultas ad hoc

- Correlação contínua de informações de ameaças externas com as vulnerabilidades e o inventário de ativos de TI

A Qualys oferece uma avaliação gratuita de 30 dias para que os interessados possam explorar os recursos da ferramenta antes de realizar a compra.

SOCRadar

O SOCRadar se apresenta como uma plataforma de Inteligência de Ameaças Estendidas (XTI) baseada em SaaS, que combina gerenciamento de superfície de ataque externo (EASM), serviços de proteção contra riscos digitais (DRPS) e inteligência de ameaças cibernéticas (CTI).

A plataforma eleva a postura de segurança da empresa, fornecendo visibilidade sobre a infraestrutura, a rede e os ativos de dados. As funcionalidades do SOCRadar incluem inteligência de ameaças em tempo real, varreduras automatizadas na deep e dark web e resposta integrada a incidentes.

Principais Características

- Integração com pilhas de segurança existentes, como soluções SOAR, EDR, MDR, XDR e SIEM

- Mais de 150 fontes de alimentação

- Informações sobre diversos riscos de segurança, como malware, botnets, ransomware, phishing, má reputação, sites invadidos, ataques de negação de serviço distribuído (DDOS), honeypots e invasores

- Monitoramento baseado na indústria e região

- Mapeamento MITRE ATT&CK

- Mais de 6.000 combos de acesso (credenciais e cartões de crédito)

- Monitoramento da deep e dark web

- Detecção de credenciais comprometidas

O SOCRadar possui duas edições: inteligência de ameaças cibernéticas para equipes SOC (CTI4SOC) e inteligência de ameaças estendidas (XTI). Ambas as edições estão disponíveis em versões gratuitas e pagas, sendo que o plano CTI4SOC começa em US$ 9.999 por ano.

Gerenciador de Eventos de Segurança Solarwinds

O SolarWinds Security Event Manager é uma plataforma SIEM que coleta, normaliza e correlaciona dados de log de eventos de mais de 100 conectores pré-construídos, abrangendo dispositivos e aplicações de rede.

Com o SEM, é possível administrar, gerenciar e monitorar políticas de segurança, protegendo a rede. A plataforma analisa os logs coletados em tempo real, usando as informações para alertar sobre problemas antes que eles causem danos significativos à infraestrutura da empresa.

Principais Características

- Monitoramento contínuo da infraestrutura (24/7)

- Mais de 100 conectores pré-construídos, incluindo Atlassian JIRA, Cisco, Microsoft, IBM, Juniper Sophos, Linux, entre outros

- Automação do gerenciamento de riscos de conformidade

- Monitoramento da integridade de arquivos

- Agregação de logs, correlação de eventos e monitoramento de listas de dados de ameaças, tudo em um único painel

- Mais de 700 regras de correlação integradas

- Exportação de relatórios em formatos PDF e CSV

O SolarWinds Security Event Manager oferece uma avaliação gratuita de 30 dias com duas opções de licenciamento: assinatura, a partir de US$ 2.877, e licença perpétua, a partir de US$ 5.607. A ferramenta é licenciada com base no número de nós que enviam logs e informações de eventos.

Tenable.sc

Construída sobre a tecnologia Nessus, o Tenable.sc é uma plataforma de gerenciamento de vulnerabilidades que oferece insights sobre a postura de segurança e a infraestrutura de TI da empresa. Ela coleta e avalia dados de vulnerabilidades no ambiente de TI, analisa tendências de vulnerabilidades ao longo do tempo e permite priorizar e aplicar medidas corretivas.

A família de produtos Tenable.sc (Tenanble.sc e Tenable.sc+) permite identificar, investigar, priorizar e corrigir vulnerabilidades, protegendo sistemas e dados.

Principais Características

- Conformidade simplificada com padrões do setor, como CERT, NIST, DISA STIG, DHS CDM, FISMA, PCI DSS e HIPAA/HITECH

- Descoberta passiva de ativos, permitindo identificar ativos de TI na rede, como servidores, desktops, laptops, dispositivos de rede, aplicações web, máquinas virtuais, dispositivos móveis e nuvem

- Atualizações frequentes sobre as últimas verificações de vulnerabilidade, pesquisas de dia zero e benchmarks de configuração, fornecidas pela equipe de pesquisa da Tenable

- Biblioteca com mais de 67.000 vulnerabilidades e exposições comuns (CVEs)

- Detecção em tempo real de botnets e tráfego de comando e controle

- Painel unificado para visualizar e gerenciar a rede em todos os consoles do Tenable.sc

O Tenable.sc é licenciado anualmente por ativo, com licença de 1 ano a partir de US$ 5.364,25. É possível economizar ao adquirir licenças multi-anuais.

Conclusão

Este guia explorou sete plataformas de inteligência de ameaças e suas funcionalidades mais relevantes. A melhor opção dependerá das necessidades e preferências de cada empresa. É recomendável solicitar uma demonstração ou se inscrever para uma avaliação gratuita antes de escolher uma ferramenta. Isso permitirá testar a solução e verificar se ela atende às necessidades da empresa. Além disso, é fundamental garantir que o fornecedor ofereça suporte de qualidade e atualize seus feeds de ameaças com frequência.

Para complementar, você pode conferir as ferramentas de simulação de ataques cibernéticos.