Segurança de TI é um tema quente. Isso é o mínimo que podemos dizer. As ameaças estão por toda parte e protegê-las é uma batalha sem fim. Longe vão os dias em que tudo o que era necessário era algum software de proteção contra vírus. A complexidade do cenário atual de ameaças de TI é igual – se não superior – à dos sistemas que estamos tentando proteger. Os ataques ocorrem em todas as formas e formas e colocam nossos negócios em risco diariamente. Para nos protegermos deles, precisamos de um sistema de monitoramento de ameaças de alta qualidade. Felizmente, fizemos parte do trabalho árduo de encontrá-los e temos o prazer de apresentar os principais sistemas de monitoramento de ameaças de TI.

Começaremos nossa exploração tentando definir o que é o monitoramento de ameaças de TI. Pessoas diferentes podem ter definições diferentes – e todas são igualmente boas – mas, para o bem de nossa discussão, é importante que estejamos todos na mesma página e compartilhemos um entendimento comum. Em seguida, tentaremos eliminar alguma confusão sobre o que é monitoramento de ameaças de TI e, mais importante, o que não é. Em seguida, explicaremos como funciona o monitoramento de ameaças de TI, quais são seus benefícios e por que você precisa dele. Por fim, estaremos prontos para revelar o resultado de nossa busca pelos principais sistemas de monitoramento de ameaças de TI e analisaremos cada um dos principais sistemas encontrados.

últimas postagens

O que é monitoramento de ameaças de TI — uma definição

O monitoramento de ameaças de TI normalmente se refere ao processo de monitoramento contínuo de redes e seus componentes (incluindo servidores, estações de trabalho e outros equipamentos) em busca de qualquer sinal de ameaça à segurança. Podem ser, por exemplo, tentativas de invasão ou roubo de dados. É um termo abrangente para a vigilância ou uma rede contra todos os tipos de atividades maliciosas.

Os profissionais de TI contam com o monitoramento de ameaças de TI para obter visibilidade de suas redes e dos usuários que as acessam. A ideia aqui é permitir uma proteção de dados mais forte e prevenir – ou pelo menos diminuir – os possíveis danos que podem ser causados por violações.

No mundo de hoje, onde não é incomum ver organizações empregando contratados independentes, trabalhadores remotos e até funcionários internos usando seus próprios dispositivos no trabalho, há um risco adicional para os dados confidenciais das organizações. Sem controle direto sobre esses dispositivos de terceiros, a única opção é monitorar efetivamente todas as atividades.

O monitoramento de ameaças de TI é um assunto bastante complexo, principalmente porque usuários e grupos mal-intencionados usam técnicas que evoluem tão rápido quanto – se não mais rápido – do que o restante das tecnologias de informação para violar redes e roubar dados. Por esse motivo, os sistemas de monitoramento de ameaças de TI também devem evoluir constantemente para acompanhar o cenário de ameaças.

O que não é – evitando confusão

A segurança de TI é um domínio vasto e complexo e é fácil confundir as coisas. E pode facilmente haver alguma confusão sobre o que é ou não o monitoramento de ameaças de TI. Por exemplo, os Sistemas de Detecção de Intrusão (IDS) são, obviamente, usados para monitorar redes em busca de ameaças. Isso tornaria esses sistemas sistemas de monitoramento de ameaças de TI. Mas não é a isso que normalmente nos referimos quando falamos sobre monitoramento de ameaças de TI.

Da mesma forma, o Gerenciamento de Informações e Eventos de Segurança (SIEM) também é frequentemente considerado uma forma de solução de monitoramento de ameaças de TI. Compreensivelmente, esses sistemas também podem ser usados para proteger nossas infraestruturas contra a utilização maliciosa.

O software de proteção contra vírus também pode ser considerado um sistema de monitoramento de ameaças de TI. Afinal, eles também são usados para proteger contra o mesmo tipo de ameaças, embora usando uma abordagem diferente.

Mas, consideradas individualmente, essas tecnologias geralmente não são o que nos referimos quando falamos sobre monitoramento de ameaças de TI.

Como você pode ver, o conceito de monitoramento de ameaças de TI não é exatamente claro. Para este artigo, confiamos nos próprios fornecedores e no que eles consideram um software de monitoramento de ameaças de TI. Faz sentido porque, no final das contas, o monitoramento de ameaças de TI é um termo vago que pode ser aplicado a muitas coisas.

Como funciona o monitoramento de ameaças de TI

Em poucas palavras, o monitoramento de ameaças de TI consiste no monitoramento contínuo e na avaliação subsequente dos dados de segurança com o objetivo de identificar ataques cibernéticos e violações de dados. Os sistemas de monitoramento de ameaças de TI coletam várias informações sobre o ambiente. Eles adquirem essas informações usando métodos diferentes. Eles podem usar sensores e agentes executados em servidores. Alguns também contarão com a análise de padrões de tráfego ou análise de logs e diários de sistemas. A ideia é identificar rapidamente padrões específicos que são indicativos de uma ameaça potencial ou um incidente de segurança real. Idealmente, os sistemas de monitoramento de ameaças de TI tentam identificar as ameaças antes que elas tenham consequências adversas.

Depois que uma ameaça é identificada, alguns sistemas têm um processo de validação que garante que a ameaça seja real e que não seja um falso positivo. Diferentes métodos podem ser usados para fazer isso, incluindo a análise manual. Uma vez que uma ameaça identificada é confirmada, um alerta é emitido, notificando o pessoal adequado de que alguma ação corretiva deve ser tomada. Alternativamente, alguns sistemas de monitoramento de ameaças de TI também lançarão alguma forma de contramedida ou ação corretiva. Isso pode ser uma ação ou script personalizado ou, como costuma ser o caso dos melhores sistemas, uma resposta totalmente automatizada com base na ameaça descoberta. Alguns sistemas também permitirão a combinação de ações automatizadas, predefinidas e personalizadas para a melhor resposta possível.

Os benefícios do monitoramento de ameaças de TI

A identificação de ameaças não detectadas é, obviamente, o principal benefício que as organizações obtêm com o uso de sistemas de monitoramento de ameaças de TI. Os sistemas de monitoramento de ameaças de TI detectarão pessoas de fora se conectando à sua rede ou navegando nela, além de detectar contas internas comprometidas e/ou não autorizadas.

Embora possam ser difíceis de detectar, os sistemas de monitoramento de ameaças de TI correlacionam várias fontes de informações sobre a atividade do endpoint com dados contextuais, como endereços IP, URLs, bem como detalhes de arquivos e aplicativos. Juntos, eles fornecem uma maneira mais precisa de identificar anomalias que podem indicar atividades maliciosas.

A maior vantagem dos sistemas de monitoramento de ameaças de TI é a redução dos riscos e a maximização dos recursos de proteção de dados. Eles tornarão qualquer organização mais bem posicionada para se defender contra ameaças externas e internas, graças à visibilidade que proporcionam. Os sistemas de monitoramento de ameaças de TI analisarão o acesso e o uso de dados e aplicarão as políticas de proteção de dados, evitando a perda de dados confidenciais.

Concretamente, os sistemas de monitoramento de ameaças de TI irão:

Mostrar o que está acontecendo em suas redes, quem são os usuários e se estão ou não em risco,

Permitir que você entenda como o uso da rede se alinha com as políticas,

Ajudá-lo a alcançar a conformidade regulatória que requer monitoramento de tipos de dados confidenciais,

Encontre vulnerabilidades em redes, aplicativos e arquitetura de segurança.

A necessidade de monitoramento de ameaças de TI

O fato é que hoje os administradores de TI e os profissionais de segurança de TI estão sob enorme pressão em um mundo onde os cibercriminosos parecem estar sempre um ou dois passos à frente deles. Suas táticas evoluem rapidamente e funcionam de verdade, sempre à frente dos métodos tradicionais de detecção. Mas as maiores ameaças nem sempre vêm de fora. As ameaças internas são possivelmente tão importantes quanto. Incidentes internos envolvendo o roubo de propriedade intelectual são mais comuns do que a maioria gostaria de admitir. E o mesmo vale para o acesso ou uso não autorizado de informações ou sistemas. É por isso que a maioria das equipes de segurança de TI agora confia fortemente nas soluções de monitoramento de ameaças de TI como sua principal maneira de se manter atualizado sobre as ameaças – internas e externas – que seus sistemas estão enfrentando.

Existem várias opções para monitoramento de ameaças. Existem soluções dedicadas de monitoramento de ameaças de TI, mas também ferramentas completas de proteção de dados que incluem recursos de monitoramento de ameaças. Várias soluções oferecerão recursos de monitoramento de ameaças e os incorporarão a controles baseados em políticas com a capacidade de automatizar a resposta às ameaças detectadas.

Não importa como uma organização decida lidar com o monitoramento de ameaças de TI, é provavelmente uma das etapas mais importantes para se defender contra os cibercriminosos, especialmente quando se considera como as ameaças estão se tornando cada vez mais sofisticadas e prejudiciais.

Os principais sistemas de monitoramento de ameaças de TI

Agora que estamos todos na mesma página e que temos uma ideia do que é o monitoramento de ameaças de TI, como ele funciona e por que precisamos dele, vamos dar uma olhada em alguns dos melhores sistemas de monitoramento de ameaças de TI que podem ser encontrados. Nossa lista inclui vários produtos que são amplamente diferentes. Mas não importa quão diferentes sejam, todos eles têm um objetivo comum, detectar ameaças e alertá-lo sobre sua existência. Esse, aliás, foi nosso critério mínimo para inclusão em nossa lista.

1. SolarWinds Threat Monitor – Edição de operações de TI (demonstração disponível)

SolarWinds é um nome comum para muitos administradores de rede e sistema. É famoso por fazer uma das melhores ferramentas de monitoramento SNMP, bem como um dos melhores coletores e analisadores NetFlow. Na verdade, a SolarWinds fabrica mais de trinta produtos diferentes que abrangem diversas áreas de administração de rede e sistema. E não para por aí. Também é conhecido por suas muitas ferramentas gratuitas, atendendo às necessidades específicas dos administradores de rede, como uma calculadora de sub-rede ou um servidor TFTP.

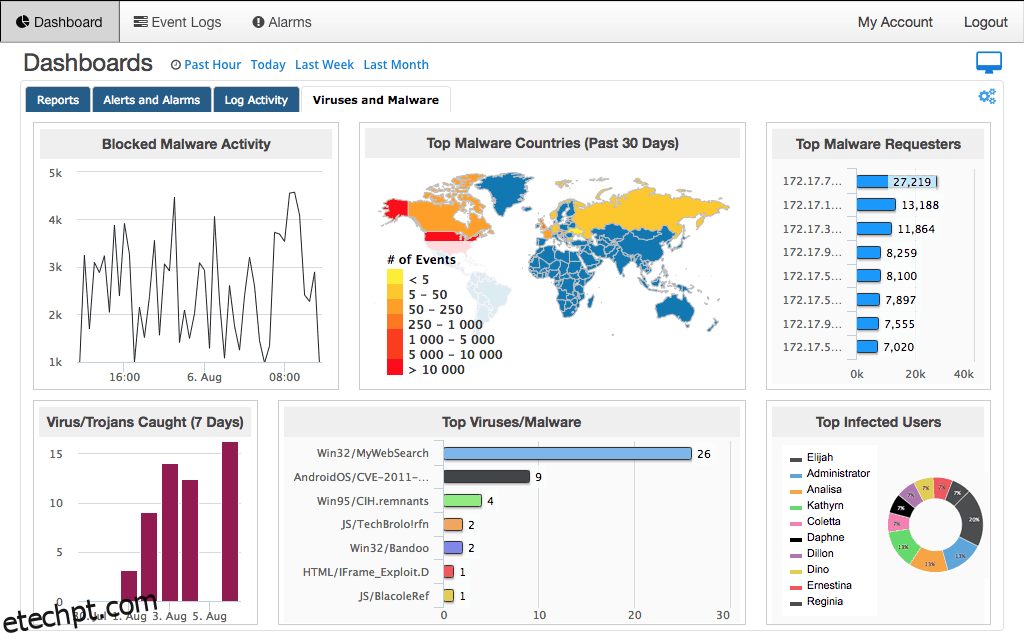

Quando se trata de monitoramento de ameaças de TI, a empresa oferece o Monitor de ameaças SolarWinds – Edição de operações de TI. A parte “IT Ops Edition” do nome do produto serve para diferenciá-lo da edição de provedor de serviços gerenciados da ferramenta, um software um pouco diferente voltado especificamente para provedores de serviços gerenciados (MSPs).

Essa ferramenta é diferente da maioria das outras ferramentas da SolarWinds por ser baseada em nuvem. Você simplesmente assina o serviço, configura-o e ele começa a monitorar seu ambiente em busca de vários tipos diferentes de ameaças. Na verdade, o SolarWinds Threat Monitor – IT Ops Edition combina várias ferramentas. Possui centralização e correlação de logs, informações de segurança e gerenciamento de eventos (SIEM) e detecção de intrusão de rede e host (IDS). Isso o torna um conjunto de monitoramento de ameaças muito completo.

O Monitor de ameaças SolarWinds – Edição de operações de TI está sempre atualizado. Ele obtém constantemente inteligência de ameaças atualizada de várias fontes, incluindo bancos de dados de reputação de domínio e IP, permitindo monitorar ameaças conhecidas e desconhecidas. A ferramenta apresenta respostas inteligentes automatizadas para remediar rapidamente incidentes de segurança. Graças a esse recurso, a necessidade constante de avaliação e interação manual de ameaças é bastante reduzida.

O produto também possui um sistema de alerta muito potente. É como alarmes multicondicionais e correlacionados que funcionam em conjunto com o mecanismo de Resposta Ativa da ferramenta para ajudar a identificar e resumir eventos importantes. O sistema de relatórios também é um dos pontos fortes do produto e pode ser usado para demonstrar conformidade de auditoria usando modelos de relatórios pré-criados existentes. Como alternativa, você pode criar relatórios personalizados que atendam às suas necessidades de negócios.

O preço do SolarWinds Threat Monitor – IT Ops Edition começa em US$ 4.500 para até 25 nós com 10 dias de índice. Você pode entrar em contato com a SolarWinds para obter um orçamento detalhado adaptado às suas necessidades específicas. E se preferir ver o produto em ação, você pode solicitar um demonstração gratuita da SolarWinds.

2. Identificação do TC do ThreatConnect

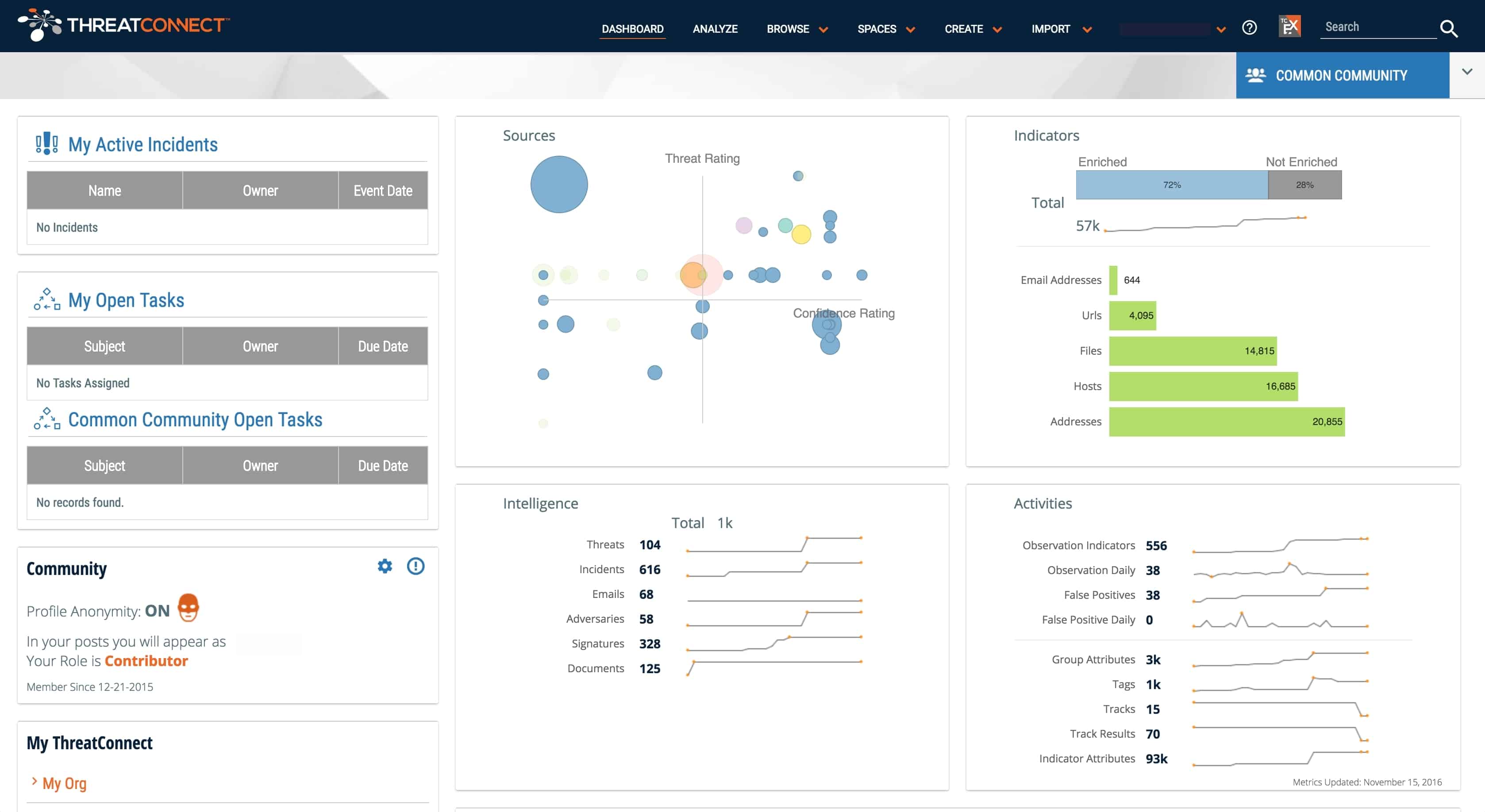

O próximo em nossa lista é um produto chamado de TreathConnect chamado Identificação do TC. É o componente de primeira camada da série de ferramentas do ThreatConnect. Como o nome indica, esse componente tem a ver com a detecção e a identificação de várias ameaças de TI, que é exatamente o que os sistemas de monitoramento de ameaças de TI tratam.

O TC Identify oferece inteligência de ameaças compilada a partir de mais de 100 feeds de código aberto, inteligência de crowdsourcing de dezenas de comunidades e sua própria equipe de pesquisa ThreatConnect. Além do mais. Ele oferece a opção de adicionar inteligência de qualquer um dos parceiros do TC Exchange. Essa inteligência de várias fontes aproveita todo o poder do modelo de dados ThreatConnect. Além disso, a ferramenta apresenta enriquecimentos automatizados para uma experiência robusta e completa. A inteligência da plataforma ThreatConnect vê o que está por trás da atividade e mostra como ela está vinculada a outros eventos. Isso lhe dá uma visão completa, permitindo que você tome a melhor decisão sobre como reagir.

O ThreatConnect oferece uma série de ferramentas progressivamente mais ricas em recursos. A ferramenta mais básica é a identificação de TC descrita aqui. Outras ferramentas incluem TC Manage, TC Analyze e TC complete, cada uma adicionando um punhado de recursos à camada anterior. As informações sobre preços só estão disponíveis entrando em contato com o ThreatConnect.

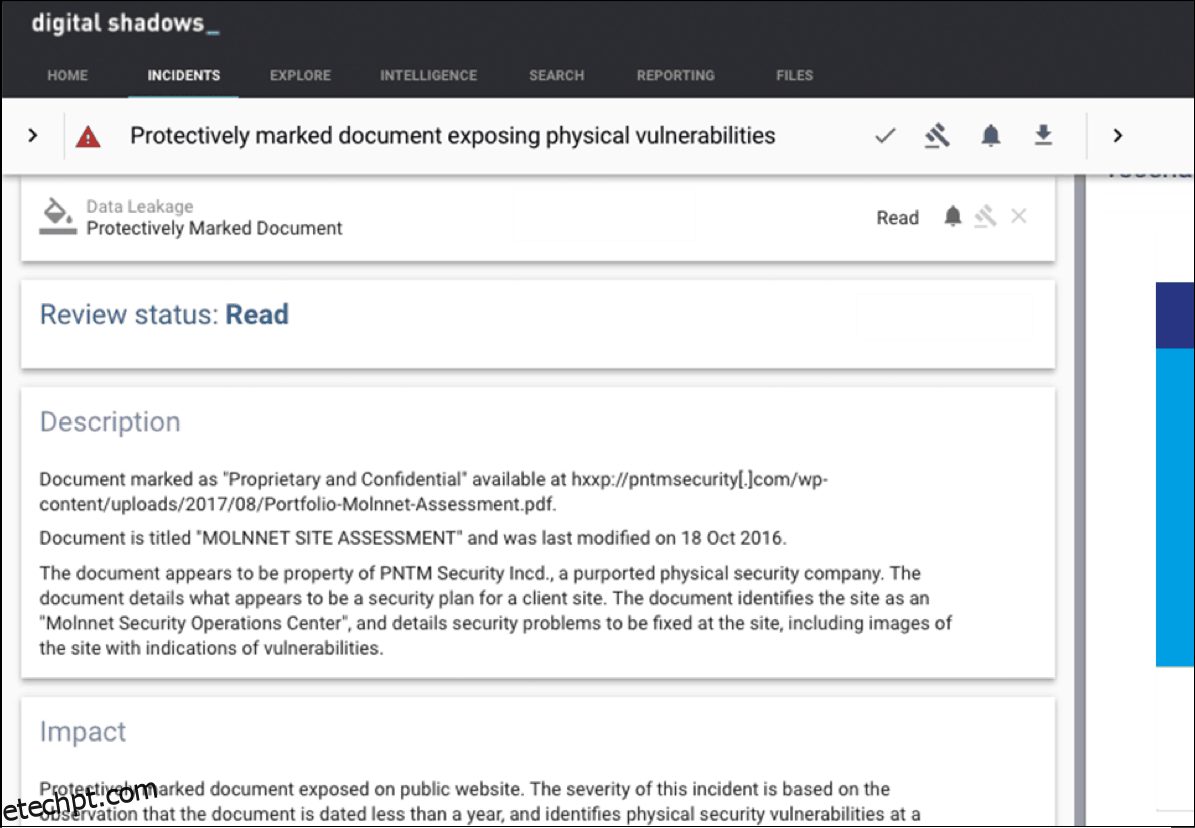

3. Luz de pesquisa de sombras digitais

A Digital Shadows é líder da Forrester New Wave em proteção contra riscos digitais. Seu Holofote A plataforma monitora, gerencia e corrige o risco digital em uma ampla variedade de fontes de dados na web aberta, profunda e escura. Ele funciona efetivamente para proteger os negócios e a reputação da sua empresa.

O Digital Shadows Search Light pode ser usado para proteger contra sete categorias de risco. A primeira proteção é contra ameaças cibernéticas que são ataques planejados e direcionados à sua organização. A ferramenta também protege contra perda de dados, como vazamento de dados confidenciais. A exposição da marca, onde um site de phishing está se passando por seu é outro risco do qual a ferramenta protege você. O próximo risco contra o qual este produto protege é o que a Digital Shadow chama de risco de terceiros, onde seus funcionários e fornecedores podem, sem saber, colocá-lo em risco. O Search Light também pode proteger seus VIPs de serem intimidados ou ameaçados online, assim como pode ser usado para combater ameaças físicas e protegê-lo contra alterações maliciosas de infraestrutura.

A ferramenta usa uma ampla variedade de métodos de análise automatizados e humanos para reduzir as anomalias detectadas e filtrar ameaças reais, evitando assim os positivos rápidos o máximo possível. A compra do Search Light exige que você primeiro se inscreva para uma demonstração gratuita do produto, após a qual informações detalhadas sobre preços podem ser fornecidas com base em suas necessidades específicas.

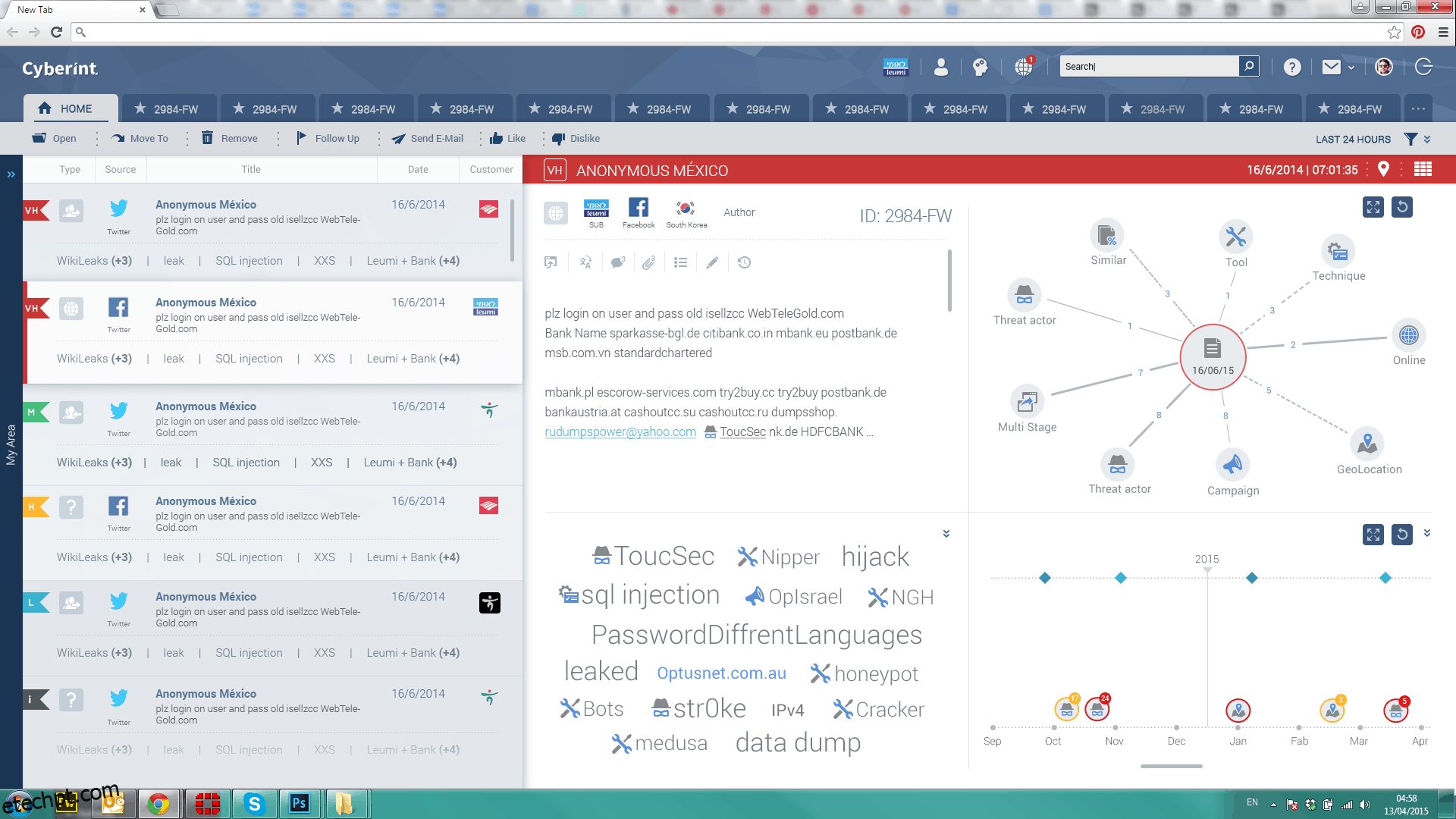

4. Plataforma de Inteligência de Ameaças CyberInt Argos

O Plataforma de Inteligência de Ameaças Argos da CyberInt é um software como serviço (SaaS), sistema baseado em nuvem que fornece às organizações uma solução sofisticada para a tendência emergente de ameaças cibernéticas comumente enfrentadas pelas organizações. As principais características da plataforma Argos são sua tecnologia de detecção e resposta gerenciada altamente automatizada e direcionada.

Concretamente, a solução oferece inteligência direcionada e acionável obtida por meio do agrupamento de recursos tecnológicos e humanos. Isso permite que a Argos gere incidentes em tempo real de ataques direcionados, vazamento de dados e credenciais roubadas que podem comprometer sua organização. Ele usa um banco de dados forte de 10.000 agentes de ameaças e ferramentas para maximizar o contexto. Ele também identificará os agentes de ameaças em tempo real e fornecerá dados contextuais sobre eles.

A plataforma acessa centenas de fontes diferentes, como feeds, IRC, Darkweb, blogs, mídias sociais, fóruns e sites de colagem para coletar dados direcionados e automatizar um processo de inteligência comprovado. Os resultados são analisados e fornecem recomendações acionáveis.

Informações sobre preços para a Plataforma de Inteligência de Ameaças da CyberInt Argos podem ser obtidas entrando em contato com a CyberInt. Até onde pudemos descobrir, a empresa não parece oferecer um teste gratuito.

5. IntSights

Nossa entrada final é um produto chamado IntSights, uma plataforma de inteligência de ameaças completa. Ele fornece uma ampla gama de proteção contra ameaças contra riscos como fraude e phishing. Ele também possui proteção de marca e monitoramento da dark web.

A IntSights afirma ser uma plataforma de mitigação e inteligência de ameaças corporativas única que impulsiona a defesa proativa, transformando a inteligência de ameaças personalizada em ações de segurança automatizadas. Concretamente, o produto fornece monitoramento ativo e reconhecimento de milhares de fontes de ameaças na superfície, deep e dark web, oferecendo visibilidade em tempo real das ameaças direcionadas à sua rede, marca, ativos e pessoas.

A pesquisa e análise de ameaças é outro ponto forte do IntSight, usando um banco de dados de várias camadas para investigações de ameaças da deep e dark web para identificar tendências, fornecer inteligência contextual e pesquisar os agentes de ameaças. O sistema pode ser integrado à sua infraestrutura de segurança existente, bem como registradores, mecanismos de pesquisa, lojas de aplicativos e sistemas de e-mail líderes para permitir a mitigação automatizada de ameaças externas e internas.

Assim como muitos outros produtos em nossa lista, as informações sobre preços do IntSight só estão disponíveis entrando em contato com o fornecedor. E enquanto uma avaliação gratuita parece não estar disponível, uma demonstração gratuita pode ser organizada.