A segurança em Tecnologia da Informação (TI) é um tópico de grande relevância atualmente. As ameaças cibernéticas são onipresentes e a proteção contra elas se tornou uma batalha constante. Os tempos em que um simples software antivírus era suficiente ficaram para trás. A complexidade do cenário atual de ameaças em TI equipara-se, senão supera, a dos sistemas que tentamos proteger. Ataques manifestam-se de diversas maneiras, colocando em risco as operações empresariais diariamente. Para nos defendermos eficazmente, é imprescindível um sistema de monitorização de ameaças de alta qualidade. Para facilitar essa busca, compilamos uma lista dos principais sistemas de monitorização de ameaças de TI.

Inicialmente, vamos definir o conceito de monitorização de ameaças de TI. Embora existam várias interpretações, para o propósito deste artigo, é essencial estabelecermos uma compreensão comum. Em seguida, esclareceremos o que este processo envolve e, crucialmente, o que não engloba. Abordaremos o funcionamento da monitorização de ameaças de TI, seus benefícios e a sua importância. Finalmente, apresentaremos a nossa seleção dos sistemas de monitorização de ameaças de TI mais notáveis, analisando cada um em detalhe.

O que é monitorização de ameaças de TI — uma definição

A monitorização de ameaças de TI refere-se ao acompanhamento contínuo de redes e seus componentes, como servidores e estações de trabalho, em busca de sinais de ameaças à segurança, como tentativas de invasão ou roubo de dados. Este termo abrange a vigilância de uma rede contra todas as formas de atividades maliciosas.

Profissionais de TI utilizam a monitorização de ameaças de TI para obter visibilidade das suas redes e dos utilizadores que as acedem. O objetivo é fortalecer a proteção de dados e prevenir, ou pelo menos mitigar, danos causados por violações.

No ambiente atual, onde organizações frequentemente utilizam serviços de contratados, trabalhadores remotos e funcionários que utilizam seus próprios dispositivos no trabalho, o risco aos dados confidenciais aumenta. Sem controle direto sobre esses dispositivos de terceiros, a monitorização eficaz de todas as atividades torna-se fundamental.

A monitorização de ameaças de TI é complexa, especialmente porque os invasores usam técnicas que evoluem rapidamente, acompanhando ou superando o ritmo da tecnologia para violar redes e roubar dados. Consequentemente, os sistemas de monitorização de ameaças de TI também devem evoluir para se manterem relevantes.

O que não é — Evitando confusão

A segurança de TI é um campo vasto e complexo, onde a confusão pode surgir facilmente. Existe uma linha ténue entre o que é e o que não é monitorização de ameaças de TI. Sistemas de Detecção de Intrusão (IDS), por exemplo, são usados para monitorizar redes em busca de ameaças, mas geralmente não são considerados sistemas de monitorização de ameaças de TI no sentido mais comum.

Da mesma forma, o Gerenciamento de Informações e Eventos de Segurança (SIEM) é frequentemente visto como uma forma de monitorização de ameaças, pois pode ser usado para proteger infraestruturas contra atividades maliciosas. Software de proteção contra vírus também se enquadra nesta área, oferecendo proteção contra ameaças, embora de uma forma diferente.

Apesar da sua importância, estas tecnologias não são o que se entende tipicamente por monitorização de ameaças de TI.

O conceito de monitorização de ameaças de TI é, por vezes, impreciso. Neste artigo, adotamos a visão dos próprios fornecedores sobre o que consideram software de monitorização de ameaças de TI, o que faz sentido, pois o termo é abrangente e pode ser aplicado a diversas ferramentas e práticas.

Como funciona a monitorização de ameaças de TI

Em termos simples, a monitorização de ameaças de TI envolve o monitoramento contínuo e avaliação de dados de segurança para identificar ataques cibernéticos e violações de dados. Sistemas de monitorização de ameaças de TI coletam informações sobre o ambiente através de sensores, agentes em servidores, análise de tráfego, logs de sistemas e outros métodos. O objetivo é detetar rapidamente padrões indicativos de ameaças potenciais ou incidentes de segurança, idealmente antes que causem danos.

Após a identificação de uma ameaça, alguns sistemas realizam uma validação para confirmar a sua autenticidade e evitar falsos positivos. Métodos como a análise manual podem ser empregados. Uma vez que a ameaça é confirmada, um alerta é emitido, notificando o pessoal apropriado para tomar medidas corretivas. Alternativamente, alguns sistemas implementam contramedidas automatizadas ou ações corretivas, que podem variar de scripts personalizados a respostas totalmente automatizadas, dependendo da ameaça detetada. Alguns sistemas permitem a combinação de ações automatizadas, predefinidas e personalizadas para a melhor resposta possível.

Os benefícios da monitorização de ameaças de TI

O principal benefício dos sistemas de monitorização de ameaças de TI é a identificação de ameaças não detetadas anteriormente, permitindo detetar acessos não autorizados à rede e comprometimento de contas internas.

Apesar de serem difíceis de detetar, esses sistemas correlacionam várias fontes de informações sobre a atividade de endpoints com dados contextuais, como endereços IP, URLs e detalhes de arquivos e aplicativos, proporcionando uma forma mais precisa de identificar anomalias que podem indicar atividades maliciosas.

A maior vantagem é a redução de riscos e a maximização da proteção de dados. As organizações estarão melhor preparadas para se defender contra ameaças internas e externas, graças à visibilidade que estes sistemas proporcionam. Analisando o acesso e uso de dados e aplicando políticas de proteção, é possível evitar a perda de dados confidenciais.

Concretamente, sistemas de monitorização de ameaças de TI irão:

Demonstrar o que se passa nas suas redes, identificar os usuários e determinar se estão em risco,

Permitir compreender como o uso da rede se alinha com as políticas,

Auxiliar na conformidade regulatória que exige a monitorização de tipos específicos de dados confidenciais,

Localizar vulnerabilidades em redes, aplicativos e arquitetura de segurança.

A necessidade da monitorização de ameaças de TI

Atualmente, profissionais de TI e segurança enfrentam grande pressão, dado que os cibercriminosos parecem estar sempre um passo à frente. As táticas evoluem rapidamente, ultrapassando os métodos tradicionais de detecção. As maiores ameaças não vêm apenas do exterior; as internas também são muito importantes. Incidentes internos envolvendo roubo de propriedade intelectual e acesso ou uso não autorizado de informações ou sistemas são mais frequentes do que o desejado. É por isso que as equipas de segurança de TI confiam em soluções de monitorização de ameaças como o principal meio de se manterem atualizadas sobre as ameaças que os seus sistemas enfrentam, tanto internas como externas.

Existem diversas opções de monitorização de ameaças, desde soluções dedicadas a ferramentas de proteção de dados completas que incluem recursos de monitorização. Várias soluções oferecem recursos de monitorização e integram-nos com controles baseados em políticas, com a capacidade de automatizar a resposta a ameaças detetadas.

Independentemente da abordagem escolhida, o monitoramento de ameaças de TI é fundamental para a defesa contra cibercriminosos, especialmente considerando a crescente sofisticação e dano potencial das ameaças.

Os principais sistemas de monitorização de ameaças de TI

Agora que temos uma compreensão clara do que é a monitorização de ameaças de TI, como funciona e por que é necessária, vamos analisar alguns dos melhores sistemas disponíveis no mercado. A nossa lista inclui produtos diversos, mas todos partilham um objetivo comum: detetar ameaças e alertar sobre a sua existência, o nosso critério mínimo de inclusão.

1. SolarWinds Threat Monitor – Edição de operações de TI (demonstração disponível)

SolarWinds é um nome reconhecido por muitos administradores de rede e sistemas, famoso por suas ferramentas de monitorização SNMP e coletores e analisadores NetFlow. A empresa oferece mais de trinta produtos em diversas áreas da administração de rede e sistema, além de ferramentas gratuitas para atender às necessidades específicas dos administradores.

Para monitorização de ameaças de TI, a SolarWinds oferece o SolarWinds Threat Monitor – Edição de operações de TI, que se distingue da edição para provedores de serviços gerenciados.

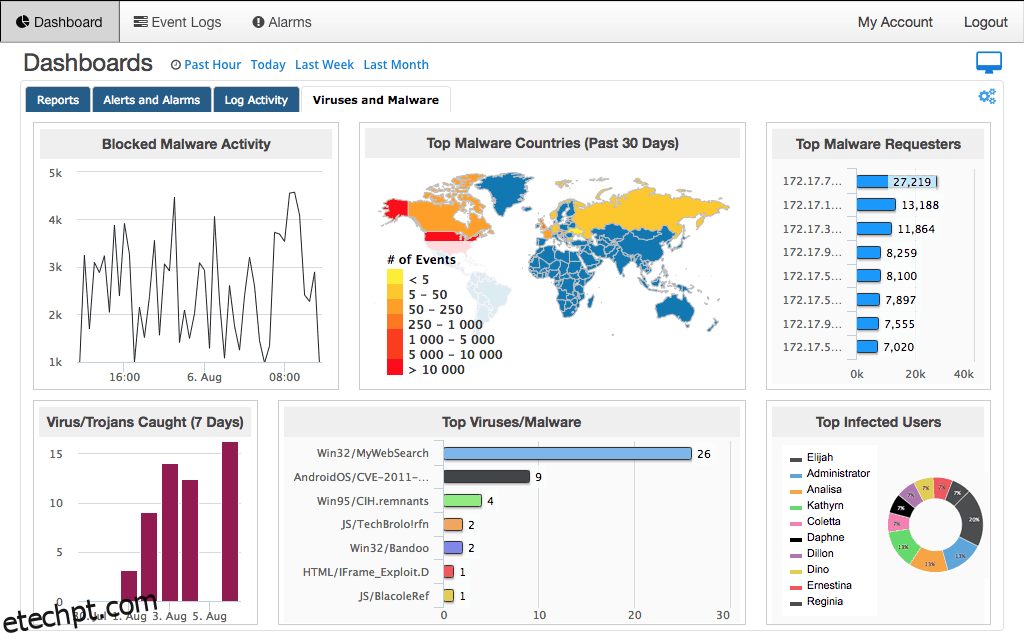

Esta ferramenta, baseada na nuvem, opera por meio de uma assinatura, monitorizando o ambiente do utilizador em busca de diversos tipos de ameaças. O SolarWinds Threat Monitor – IT Ops Edition combina centralização e correlação de logs, informações de segurança, gerenciamento de eventos (SIEM) e detecção de intrusão de rede e host (IDS), formando um conjunto abrangente de monitorização de ameaças.

O SolarWinds Threat Monitor – Edição de operações de TI atualiza-se constantemente com informações sobre ameaças de várias fontes, incluindo bancos de dados de reputação de domínio e IP, monitorando ameaças conhecidas e desconhecidas. A ferramenta possui respostas inteligentes automatizadas para a remediação rápida de incidentes de segurança, reduzindo a necessidade de avaliação e interação manual.

O sistema de alertas e relatórios também é um ponto forte, com alarmes multicondicionais e correlacionados que operam em conjunto com o mecanismo de Resposta Ativa. O sistema de relatórios demonstra conformidade de auditoria usando modelos predefinidos ou relatórios personalizados.

O preço do SolarWinds Threat Monitor – IT Ops Edition começa em US$ 4.500 para até 25 nós com 10 dias de índice. É possível contactar a SolarWinds para obter um orçamento detalhado e solicitar uma demonstração gratuita.

2. Identificação do TC do ThreatConnect

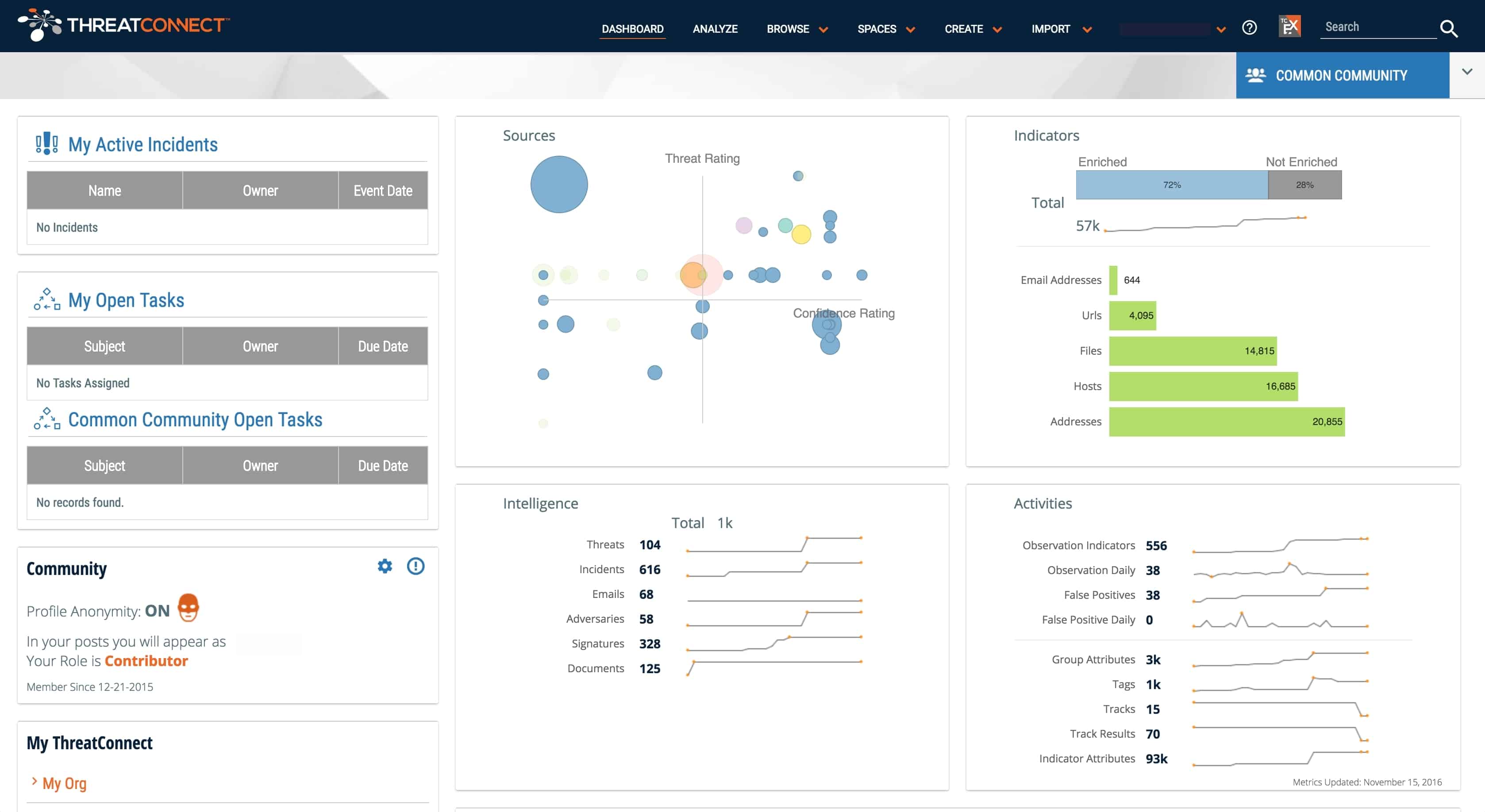

O próximo da nossa lista é o Identificação do TC do ThreatConnect, o componente inicial da sua série de ferramentas, que se dedica à deteção e identificação de várias ameaças de TI.

O TC Identify oferece inteligência de ameaças de mais de 100 feeds de código aberto, inteligência de crowdsourcing de diversas comunidades e a equipa de pesquisa da ThreatConnect, além da opção de adicionar inteligência de parceiros do TC Exchange. Esta inteligência de múltiplas fontes utiliza o modelo de dados ThreatConnect e enriquece a experiência, mostrando a ligação entre eventos para uma tomada de decisão informada.

O ThreatConnect oferece uma série de ferramentas com funcionalidades cada vez mais ricas: TC Manage, TC Analyze e TC complete, cada uma adicionando recursos à anterior. Informações sobre preços só estão disponíveis através do contacto com a ThreatConnect.

3. Luz de pesquisa de sombras digitais

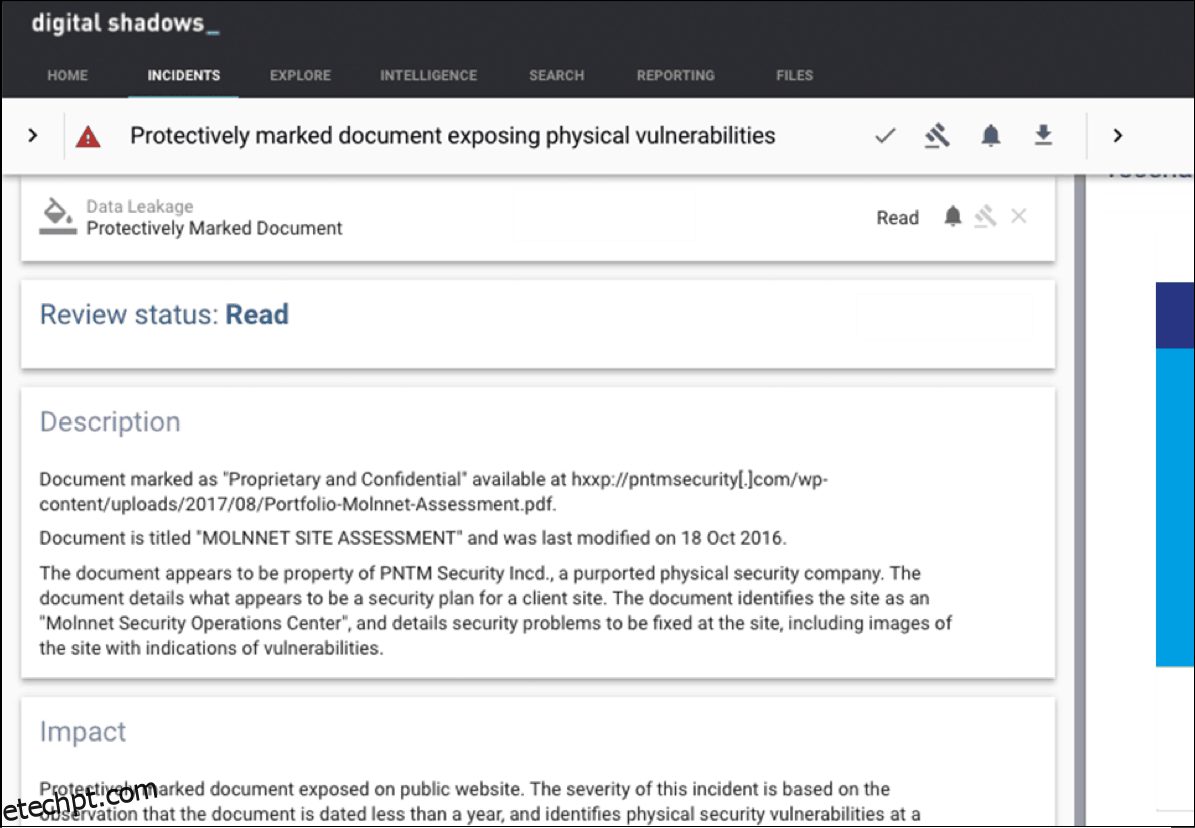

A Digital Shadows é uma líder no segmento de proteção contra riscos digitais. O seu Holofote monitora, gere e corrige o risco digital em diversas fontes de dados na web aberta, profunda e escura, protegendo os negócios e a reputação da sua empresa.

O Digital Shadows Search Light protege contra sete categorias de risco: ameaças cibernéticas, perda de dados, exposição da marca, risco de terceiros, proteção de VIPs, ameaças físicas e alterações maliciosas de infraestrutura.

A ferramenta usa uma variedade de métodos de análise automatizados e humanos para reduzir anomalias e filtrar ameaças reais, evitando falsos positivos. Para adquirir o Search Light, é necessário inscrever-se para uma demonstração gratuita, após a qual informações detalhadas sobre preços são fornecidas com base nas suas necessidades específicas.

4. Plataforma de Inteligência de Ameaças CyberInt Argos

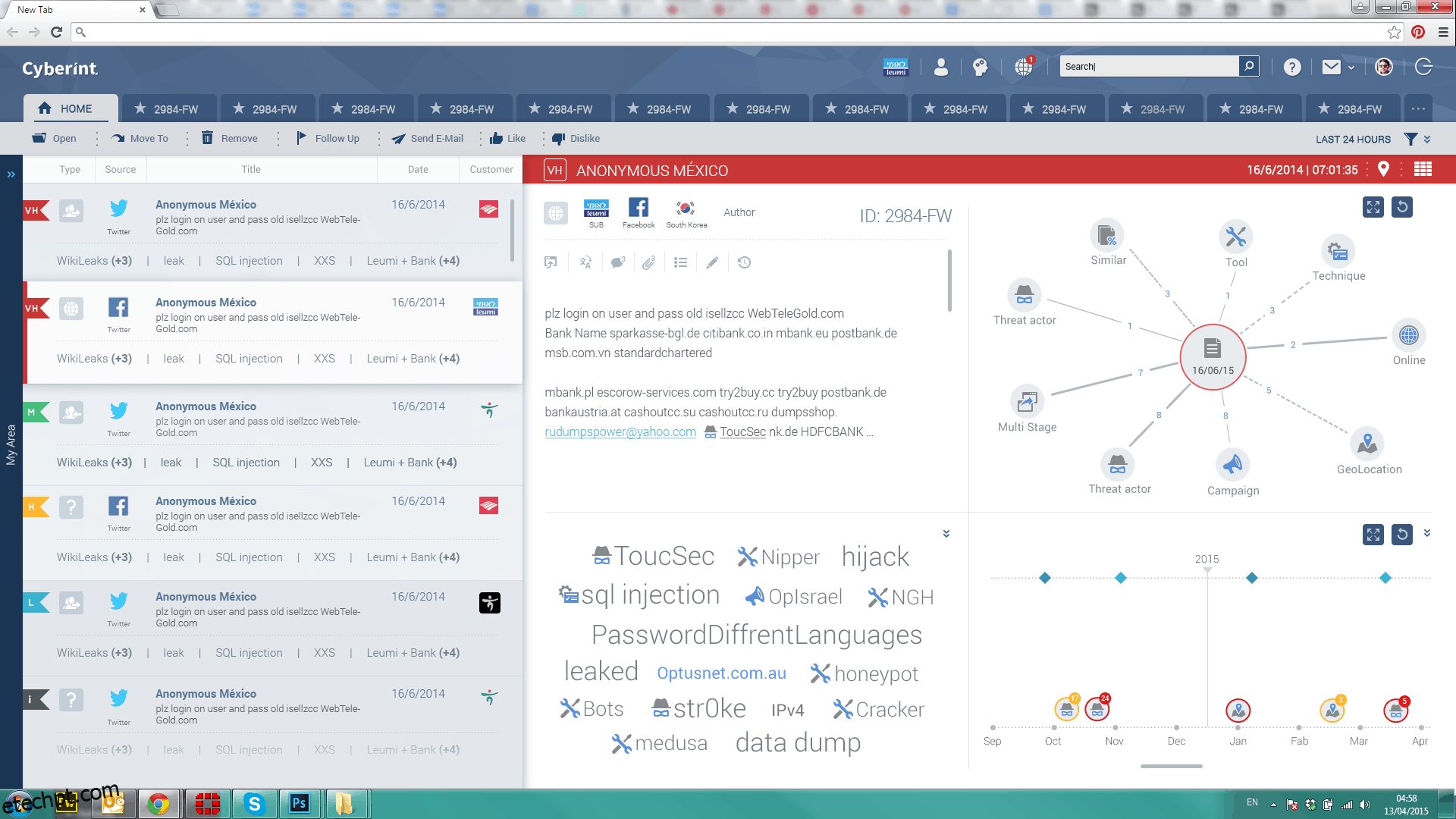

O Plataforma de Inteligência de Ameaças Argos da CyberInt é um software como serviço (SaaS) baseado em nuvem, que oferece uma solução sofisticada para a tendência emergente de ameaças cibernéticas. As principais características da plataforma Argos são a sua tecnologia de deteção e resposta gerida, altamente automatizada e direcionada.

A solução oferece inteligência direcionada e acionável, obtida através da combinação de recursos tecnológicos e humanos. A Argos gera incidentes em tempo real de ataques direcionados, vazamentos de dados e credenciais roubadas. Utiliza um banco de dados de 10.000 agentes de ameaças e ferramentas para maximizar o contexto e identificar agentes em tempo real.

A plataforma acessa centenas de fontes diferentes, como feeds, IRC, Darkweb, blogs, mídias sociais, fóruns e sites de colagem, para coletar dados direcionados e automatizar um processo de inteligência comprovado. Os resultados são analisados e fornecem recomendações acionáveis.

Informações sobre preços da Plataforma de Inteligência de Ameaças da CyberInt Argos podem ser obtidas contactando a empresa. Não parece haver um teste gratuito disponível.

5. IntSights

A nossa última entrada é o IntSights, uma plataforma de inteligência de ameaças abrangente que oferece proteção contra riscos como fraude e phishing, bem como proteção de marca e monitorização da dark web.

O IntSights oferece defesa proativa, transformando inteligência de ameaças personalizada em ações de segurança automatizadas. O produto fornece monitorização ativa de milhares de fontes de ameaças na superfície, deep e dark web, oferecendo visibilidade em tempo real das ameaças à sua rede, marca, ativos e pessoas.

A pesquisa e análise de ameaças são um ponto forte do IntSights, usando um banco de dados de várias camadas para investigações na deep e dark web, identificando tendências, fornecendo inteligência contextual e pesquisando agentes de ameaças. O sistema integra-se com a infraestrutura de segurança existente, bem como registradores, mecanismos de pesquisa, lojas de aplicativos e sistemas de e-mail, para permitir a mitigação automatizada de ameaças internas e externas.

Informações sobre preços do IntSights estão disponíveis através do contacto com o fornecedor. Uma demonstração gratuita pode ser organizada, mas não parece haver um período de avaliação gratuito.