Atualmente, a preocupação com a segurança é uma constante na mente de todos, o que se justifica pela crescente importância da cibercriminalidade. Organizações são alvos frequentes de hackers, que buscam roubar dados ou causar danos. Uma das formas de proteger um ambiente de TI contra esses ataques é através da utilização de ferramentas e sistemas apropriados. Frequentemente, a primeira linha de defesa encontra-se no perímetro da rede, através de sistemas de detecção de intrusão baseados em rede, também conhecidos como NIDS. Estes sistemas monitoram o tráfego proveniente da internet, identificando atividades suspeitas e alertando imediatamente. A vasta gama de NIDS disponíveis pode tornar a escolha do sistema ideal um desafio. Para simplificar essa decisão, apresentamos uma seleção de sistemas de detecção de intrusão baseados em rede de alta qualidade.

Inicialmente, exploraremos os diferentes tipos de Sistemas de Detecção de Intrusão, que se dividem em duas categorias principais: baseados em rede e baseados em host. Iremos detalhar suas diferenças. Os Sistemas de Detecção de Intrusão também se distinguem pelos métodos de detecção que empregam. Alguns utilizam uma abordagem baseada em assinaturas, enquanto outros se baseiam na análise comportamental. As ferramentas mais eficazes combinam ambos os métodos. O mercado está repleto de sistemas de detecção e prevenção de intrusão, e é crucial entender suas diferenças e semelhanças. Por fim, examinaremos os melhores sistemas de detecção de intrusão baseados em rede, destacando suas principais características.

Detecção de Intrusão em Rede vs. Detecção em Host

Os Sistemas de Detecção de Intrusão se dividem em dois tipos, ambos com o objetivo de detectar rapidamente tentativas de intrusão ou atividades suspeitas que possam levar a essas tentativas, mas que diferem no ponto de aplicação, ou seja, onde a detecção é realizada. Cada tipo de ferramenta possui suas vantagens e desvantagens. Não há consenso sobre qual é o mais indicado, com alguns defendendo um tipo e outros, o outro. Contudo, a melhor solução, ou a mais segura, é aquela que combina os dois tipos.

Sistemas de Detecção de Intrusão de Rede (NIDS)

O primeiro tipo de Sistema de Detecção de Intrusão é o Sistema de Detecção de Intrusão de Rede ou NIDS. Estes sistemas operam na fronteira da rede, interceptando e analisando o tráfego, em busca de atividades suspeitas que possam indicar tentativas de intrusão ou padrões de intrusão conhecidos. Invasores frequentemente exploram vulnerabilidades conhecidas, por exemplo, enviando pacotes malformados para hosts, que reagem de forma a permitir a invasão. Um sistema de detecção de intrusão de rede tem grande probabilidade de detectar esse tipo de tentativa.

Há quem argumente que os sistemas de detecção de intrusão de rede são superiores aos baseados em host, pois conseguem identificar ataques antes mesmo que alcancem os sistemas. Além disso, muitos preferem-nos pela sua praticidade, já que não requerem instalação em cada host para uma proteção eficaz. No entanto, eles oferecem pouca proteção contra ataques internos, que infelizmente são comuns. Para serem detectadas, as tentativas de intrusão precisam passar pelo NIDS, o que raramente acontece quando a origem é interna. Como toda tecnologia, a detecção de intrusão também possui seus prós e contras, e a melhor abordagem é usar ambos os tipos de ferramentas para uma proteção abrangente.

Sistemas de Detecção de Intrusão de Host (HIDS)

Os sistemas de detecção de intrusão de host (HIDS) operam no nível do host, monitorando arquivos de log e registros em busca de sinais de atividades suspeitas. Eles também verificam alterações não autorizadas nos arquivos de configuração do sistema, e examinam estes arquivos em busca de padrões de intrusão conhecidos. Por exemplo, uma forma de intrusão pode envolver a adição de um parâmetro a um arquivo de configuração específico, algo que um bom sistema de detecção de intrusão baseado em host seria capaz de identificar.

Apesar do nome, nem todos os HIDS precisam ser instalados diretamente nos dispositivos que protegem. Alguns necessitam de instalação em todos os computadores, enquanto outros apenas de um agente local, e há ainda aqueles que operam remotamente sem nenhum agente. Independentemente de como operam, a maioria dos HIDS possui um console centralizado onde é possível controlar todas as instâncias e visualizar todos os resultados.

Métodos de Detecção de Intrusão

Sistemas de detecção de intrusão diferem não só no ponto de aplicação, mas também no método de detecção. Alguns são baseados em assinaturas, outros em anomalias. Os baseados em assinaturas analisam dados em busca de padrões específicos associados a tentativas de intrusão, semelhante aos sistemas de proteção contra vírus que usam definições de vírus. Esses sistemas comparam dados com assinaturas de intrusão para identificar tentativas. No entanto, a eficácia depende do carregamento prévio da assinatura no software, o que pode ocorrer somente após ataques a algumas máquinas. A velocidade de reação dos fornecedores de assinaturas de intrusão varia, sendo que alguns reagem rapidamente e outros demoram vários dias. Essa é a principal desvantagem deste método.

A detecção de intrusão baseada em anomalias oferece melhor proteção contra ataques de dia zero, aqueles que ocorrem antes que qualquer software de detecção tenha a assinatura apropriada. Eles procuram anomalias, em vez de tentar reconhecer padrões conhecidos. Por exemplo, tentativas repetidas de acesso a um sistema com senha incorreta acionariam um alerta, sendo este um sinal comum de um ataque de força bruta. Estes sistemas detectam rapidamente qualquer atividade suspeita na rede. Cada método tem vantagens e desvantagens, e, assim como os dois tipos de ferramentas, as mais eficazes são aquelas que combinam análises de assinatura e comportamento.

Detecção ou Prevenção?

Frequentemente, há confusão entre sistemas de detecção de intrusão e sistemas de prevenção de intrusão. Embora relacionados, eles não são idênticos. Sistemas de detecção de intrusão detectam tentativas de intrusão e atividades suspeitas, acionando alertas ou notificações. Cabe aos administradores tomarem as medidas necessárias para interromper ou bloquear a tentativa de invasão.

Os Sistemas de Prevenção de Intrusão (IPS) vão além, impedindo que as intrusões aconteçam. Eles incluem um componente de detecção, similar a um Sistema de Detecção de Intrusão, que aciona ações corretivas automáticas sempre que uma tentativa de invasão é detectada, sem necessidade de intervenção humana. A prevenção de intrusões também se refere a qualquer medida implementada para prevenir invasões, como a proteção por senha ou o bloqueio de intrusão.

As Melhores Ferramentas de Detecção de Intrusão em Rede

Realizamos uma pesquisa de mercado para identificar os melhores sistemas de detecção de intrusão baseados em rede. A nossa lista inclui tanto sistemas de detecção de intrusão baseados em host como softwares que incluem um componente de detecção baseado em rede ou que podem ser utilizados para essa finalidade. Cada uma das ferramentas recomendadas pode auxiliar na detecção de tentativas de invasão em sua rede.

1. SolarWinds Threat Monitor – IT Ops Edition (demonstração GRATUITA)

SolarWinds é um nome conhecido no campo das ferramentas de administração de rede, com cerca de 20 anos de experiência e várias ferramentas de destaque. O Network Performance Monitor é um dos seus principais produtos, sendo considerado uma das melhores ferramentas de monitoramento de largura de banda. A SolarWinds oferece também ferramentas gratuitas, como o Kiwi Syslog Server e o Advanced Subnet Calculator.

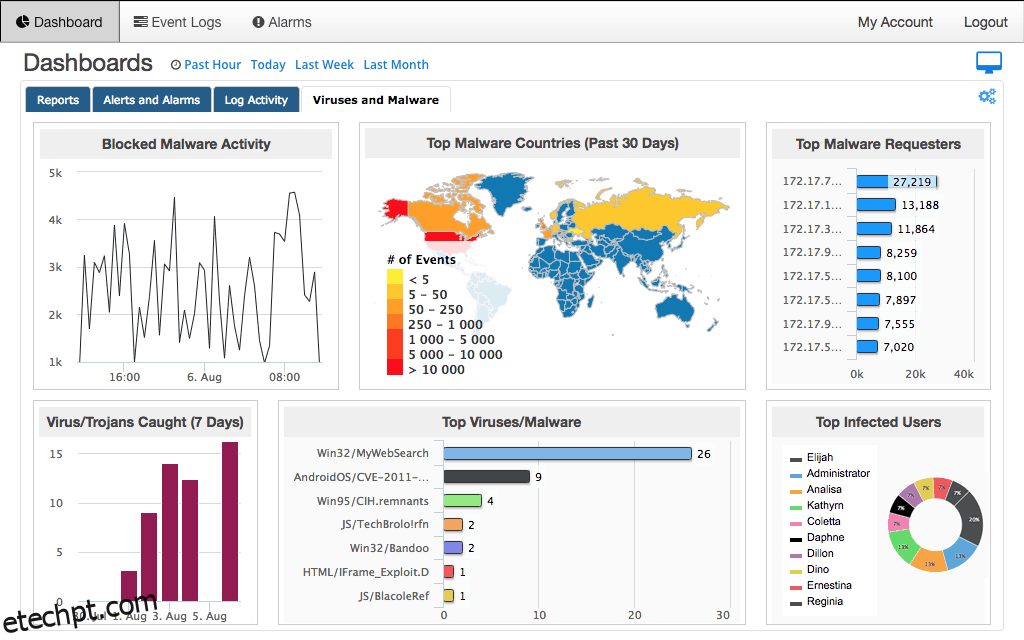

Para a detecção de intrusão baseada em rede, a SolarWinds oferece o Threat Monitor – IT Ops Edition, um serviço baseado em nuvem que monitora o ambiente em busca de tentativas de intrusão e outros tipos de ameaças. O Threat Monitor combina várias ferramentas, incluindo detecção de intrusão baseada em rede e host, centralização e correlação de logs e gerenciamento de informações e eventos de segurança (SIEM). É um conjunto de monitoramento de ameaças muito completo.

O Threat Monitor – IT Ops Edition está sempre atualizado, obtendo inteligência de ameaças de várias fontes, incluindo bancos de dados de reputação de domínio e IP, monitorando ameaças conhecidas e desconhecidas. A ferramenta oferece respostas inteligentes e automatizadas para remediar incidentes de segurança rapidamente, com funcionalidades semelhantes à prevenção de intrusões.

Os recursos de alerta são impressionantes, com alarmes multicondicionais e correlacionados, que funcionam em conjunto com o mecanismo Active Response, identificando e resumindo eventos importantes. O sistema de relatórios é excelente, permitindo demonstrar conformidade através de modelos de relatórios pré-criados ou através de relatórios personalizados para as suas necessidades.

O preço do SolarWinds Threat Monitor – IT Ops Edition começa em US$ 4.500 para até 25 nós com 10 dias de índice. É possível entrar em contato com a SolarWinds para um orçamento detalhado e solicitar uma demonstração gratuita.

2. Snort

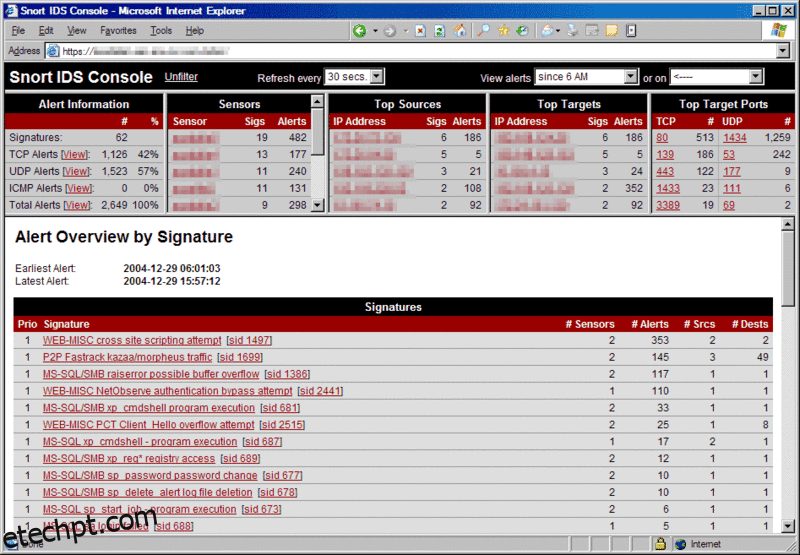

Snort é o NIDS de código aberto mais conhecido, sendo mais do que uma ferramenta de detecção de intrusão, pois também atua como um sniffer de pacotes e um registrador de pacotes. Iremos focar nos seus recursos de detecção de intrusão, pois este é o assunto deste artigo. A configuração do produto é semelhante à de um firewall, utilizando regras. É possível baixar as regras básicas do site do Snort e usá-las como estão ou personalizá-las para as necessidades específicas. Também é possível subscrever as regras para obter automaticamente as mais recentes à medida que novas ameaças são descobertas.

O Snort é muito completo, e mesmo as suas regras básicas detectam uma ampla gama de eventos, como varreduras furtivas de portas, ataques de estouro de buffer, ataques CGI, sondagens SMB e impressão digital do SO. O que o Snort detecta depende do conjunto de regras que instalar. Os métodos de detecção são variados, com algumas regras baseadas em assinaturas e outras em anomalias. Assim, o Snort oferece o melhor de ambos os mundos.

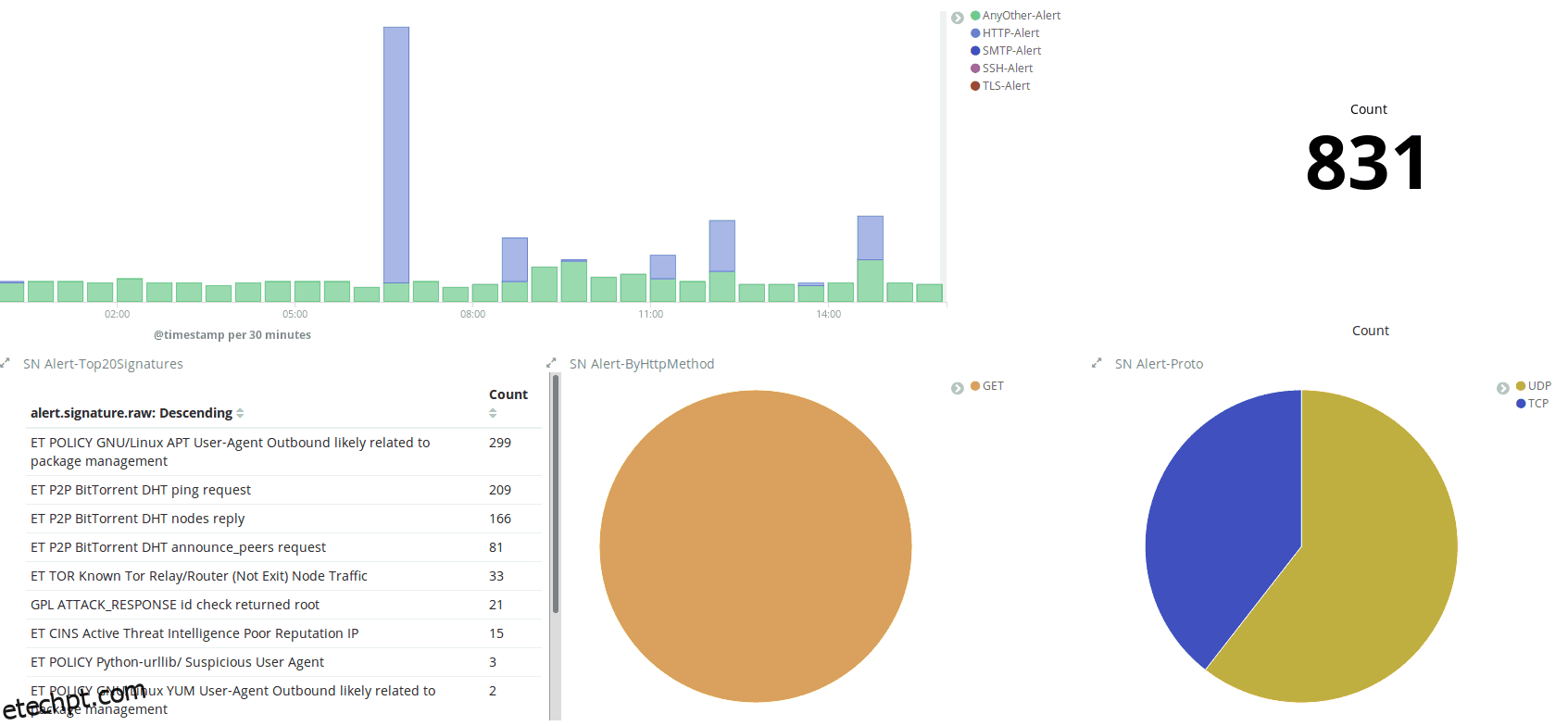

3. Suricata

Suricata é um Sistema de Detecção de Intrusão que também oferece alguns recursos de prevenção de intrusão, sendo apresentado como um ecossistema completo de monitoramento de segurança de rede. Um dos seus melhores recursos é a sua capacidade de operar até à camada de aplicação, tornando-o um sistema híbrido, baseado em rede e host, capaz de detectar ameaças que outras ferramentas não identificariam.

O Suricata monitora protocolos de rede de nível inferior, como TLS, ICMP, TCP e UDP, bem como protocolos de nível superior, como HTTP, FTP ou SMB, detectando tentativas de intrusão escondidas em solicitações normais. A ferramenta possui ainda recursos de extração de arquivos, permitindo examinar qualquer arquivo suspeito.

A arquitetura de aplicativos do Suricata é inovadora, distribuindo a carga de trabalho por vários núcleos e threads do processador para obter o melhor desempenho. Se necessário, pode até descarregar parte do processamento para a placa gráfica. Isso é particularmente útil em servidores, onde a placa gráfica geralmente está subutilizada.

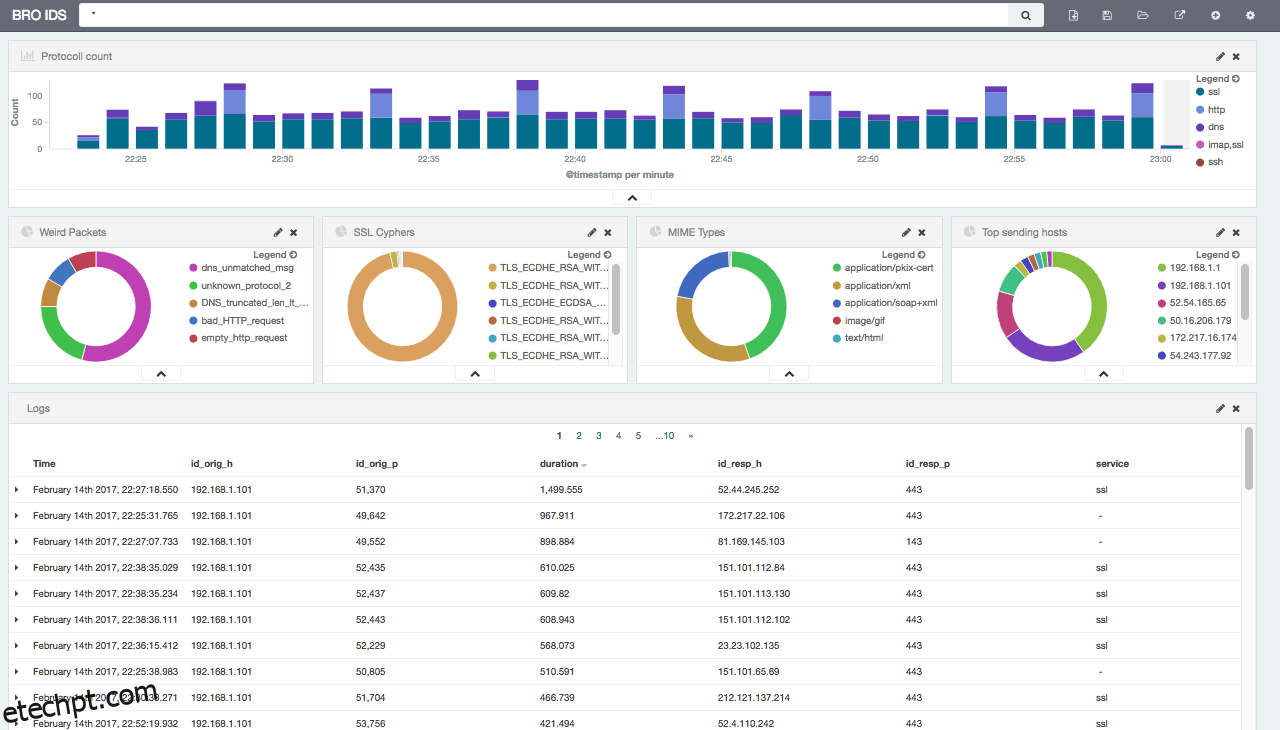

4. Bro Network Security Monitor

O Bro Network Security Monitor é outro sistema de detecção de intrusão de rede gratuito, que opera em duas fases: registro de tráfego e análise de tráfego. Tal como o Suricata, o Bro Network Security Monitor opera em várias camadas, até à camada de aplicação, melhorando a detecção de tentativas de invasão divididas. O módulo de análise do Bro Network Security Monitor é composto por dois elementos: o mecanismo de eventos e os scripts de política. O primeiro rastreia eventos de acionamento, como conexões TCP de rede ou solicitações HTTP. Os eventos são depois analisados pelos scripts de política, que decidem se acionam um alarme ou iniciam uma ação, conferindo ao Bro Network Security Monitor funcionalidades de um IPS.

O Bro Network Security Monitor permite rastrear a atividade HTTP, DNS e FTP, bem como monitorar o tráfego SNMP. O SNMP é usado no monitoramento de rede, mas não é um protocolo seguro, podendo ser usado para modificar configurações, sendo vulnerável a exploração por usuários mal-intencionados. A ferramenta permite observar alterações na configuração do dispositivo e as armadilhas SNMP. Ele pode ser instalado em Unix, Linux e OS X, mas não está disponível para Windows.

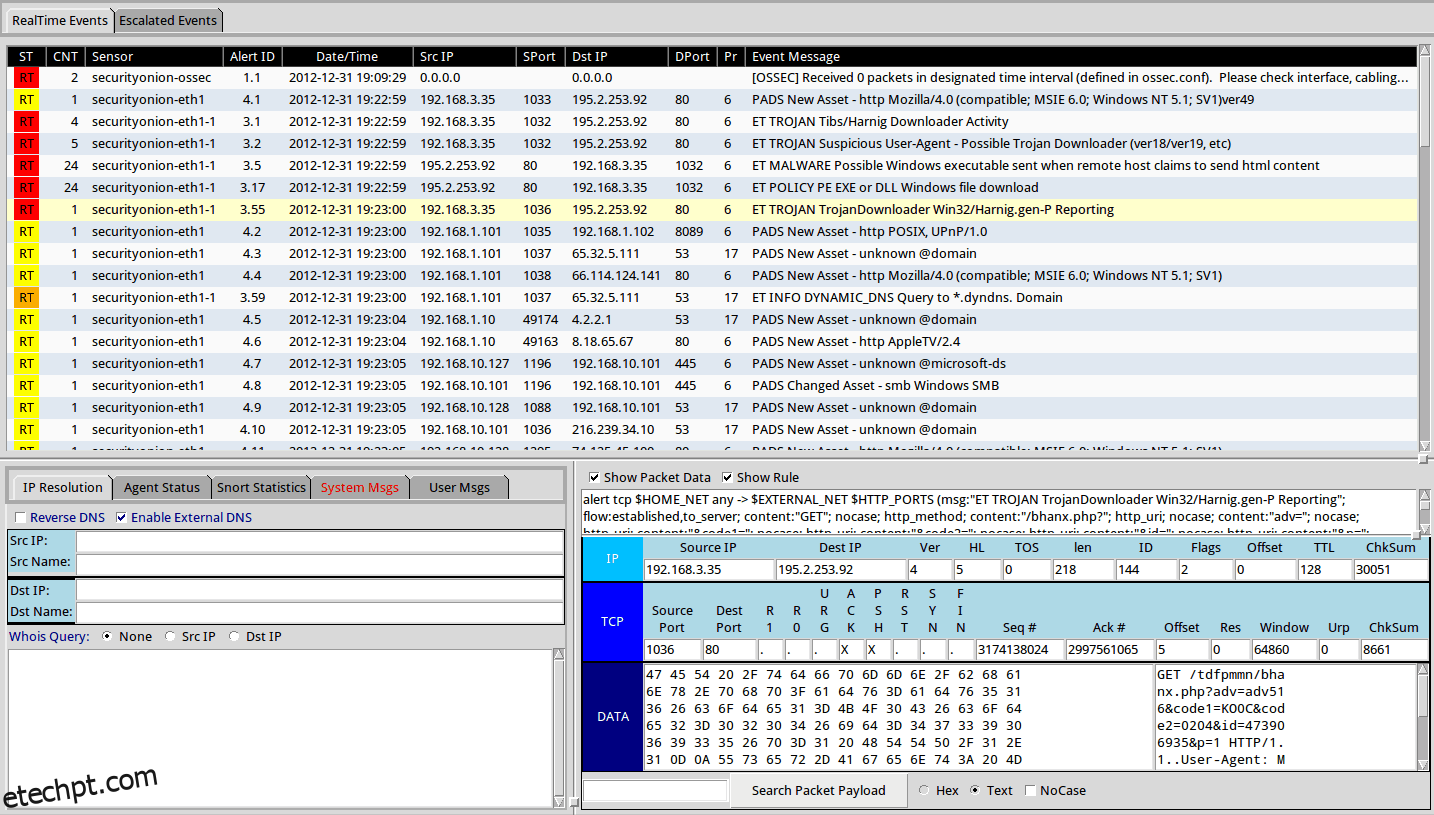

5. Security Onion

É difícil definir o que é o Security Onion. Não é apenas um sistema de detecção ou prevenção de intrusão. É uma distribuição Linux completa, focada na detecção de intrusão, monitoramento de segurança corporativa e gerenciamento de logs. O Security Onion inclui muitas ferramentas, algumas das quais já mencionadas, como Elasticsearch, Logstash, Kibana, Snort, Suricata, Bro, OSSEC, Sguil, Squert, NetworkMiner e muito mais. A distribuição inclui um assistente de configuração fácil de usar, permitindo proteger a organização em poucos minutos. Security Onion é como um canivete suíço da segurança de TI corporativa.

Uma das vantagens é que tudo é instalado de forma simples. Para a detecção de intrusão, a ferramenta oferece sistemas baseados em rede e host, combinando abordagens baseadas em assinatura e anomalias, com ferramentas de texto e GUI. Existe uma grande variedade de ferramentas de segurança, mas a configuração de todas pode ser complexa. No entanto, não é obrigatório usar todas as ferramentas. É possível escolher apenas aquelas que deseja, o que ainda pode ser mais rápido do que instalar as ferramentas separadamente.