A segurança cibernética é uma área de preocupação crescente para empresas e organizações de todos os formatos e tamanhos em todo o mundo.

À medida que a tecnologia evolui e avança, os cibercriminosos encontram novas ferramentas e técnicas sofisticadas para violar uma rede de segurança – tornando a segurança dos dados e a proteção da rede um grande desafio para as organizações.

A última década, especialmente nos últimos dois anos, assistiu a um aumento significativo nos ataques cibernéticos, conforme relatado por QUEM e Interpol—principalmente devido aos ambientes de trabalho remotos e aos riscos e desafios de segurança que isso acarreta.

Você não vai acreditar, mas as estatísticas sugerem que cerca de 2.200 ataques de segurança cibernética ocorrem diariamente, com um ataque cibernético ocorrendo a cada 39 segundos em média. Isso significa que um ataque cibernético está acontecendo e violando a rede de uma empresa neste momento.

Embora não seja possível eliminar completamente os ataques cibernéticos do domínio da segurança cibernética, compreender e identificar os diferentes tipos de ataques cibernéticos e tomar medidas proativas para evitá-los é uma das etapas essenciais e de extrema importância para as empresas hoje.

É por isso que listei neste artigo as principais ameaças à segurança cibernética que você deve conhecer e suas ferramentas preventivas. Mas antes de entrarmos no âmago da questão, vamos entender por que os ataques cibernéticos são grandes ameaças para negócios e empresas globais.

últimas postagens

Como as ameaças cibernéticas perturbam empresas e organizações?

O objetivo principal de um ataque à segurança cibernética é acessar a rede de uma empresa ou um sistema de computador de forma não autorizada para roubar, alterar, destruir ou expor suas informações sensíveis e confidenciais.

Assim, quando um cibercriminoso ou um hacker realiza um ataque cibernético, isso resulta em perda total de dados, interrupção, violação ou manipulação – fazendo com que as organizações incorram em grandes perdas financeiras, danos à reputação e desconfiança dos clientes.

Enormes gigantes como Dropbox, Uber, Twilioe Revolução sofreram ataques cibernéticos de uma forma ou de outra, sofrendo as repercussões de phishing e grandes violações de dados. Por exemplo, em setembro de 2022, uma violação de dados de cibersegurança e um ataque de engenharia social expuseram os dados de 50.000 clientes da Revolut, incluindo os seus endereços, nomes, endereços de e-mail e detalhes parciais de cartões de pagamento.

No entanto, é fundamental notar que estes ataques cibernéticos não visam apenas peixes maiores no mar; isto é, as empresas de milhares de milhões de dólares, mas as pequenas e médias empresas (SMBs) correm igualmente o risco de ataques à segurança cibernética – especialmente devido a menos medidas de segurança.

Na verdade, segundo Relatório de investigações de violação de dados de 2021 da Verizon (DBIR)em 2021, 1 em cada 5 vítimas de violação de dados eram pequenas e médias empresas – incorrendo em um custo médio de perdas de US$ 21.659.

Embora estes ataques cibernéticos façam com que as empresas sofram perdas significativas de reputação, os custos dos danos aumentam à medida que os ataques se tornam mais sofisticados. Especialistas prevêem custos do crime cibernético para alcançar US$ 10,5 trilhões até 2025crescendo anualmente 15% nos próximos cinco anos.

Numa situação tão grave, aprender sobre as estatísticas excruciantes de cibersegurança, promover uma cultura de cibersegurança, promover formação e sensibilização para a cibersegurança e tomar medidas preventivas em cada nível e posição é crucial para as empresas – começando por conhecer os maiores e mais comuns riscos de cibersegurança.

Então, vamos mergulhar direto na lista.

Programas maliciosos

Também conhecido como software malicioso, o malware é uma das maiores ameaças à segurança cibernética. O malware viola a rede de uma empresa por meio de software malicioso, como vírus, ransomware, worms, bots, cryptojacking, trojans e adware, para danificar os dados do servidor, destruir dados ou roubar informações confidenciais.

É uma das maiores ameaças devido aos diferentes meios ou software que o malware usa para hackear um sistema ou violar uma rede através de vulnerabilidades. Geralmente vem na forma de e-mails de spam, downloads maliciosos ou conexão com outros dispositivos ou máquinas infectadas.

Um dos exemplos mais recentes de ataque de malware foi o Trojan Emotet, que surgiu por volta de 2014 e parou em 2021. Este ataque altamente sofisticado foi entregue como uma atualização do Windows, instruindo os usuários a instalá-lo com prioridade. Os hackers usaram e-mails contendo links ou anexos maliciosos e habilitados para macro para espalhá-los.

Existem várias maneiras de prevenir ataques de malware, incluindo instalação de software antivírus e antimalware, firewalls, atualização regular de navegadores e sistemas operacionais, evitando clicar em links suspeitos, etc.

Eu pessoalmente recomendo optar por Serviço de remoção de malware de bytes de malwareque realiza análises rigorosas de ameaças em seu sistema e garante a remoção persistente de ameaças, permitindo produtividade contínua no local de trabalho.

Leia também: Como remover malware do PC (Windows e macOS)?

Phishing

Phishing é um ataque cibernético proeminente que é um tipo de ataque de engenharia social responsável por 90% de todas as violações de dados das organizações.

Em um ataque de phishing, o invasor se faz passar por uma entidade ou autoridade confiável e usa táticas de engenharia social para enviar e-mails, SMS, contas de mídia social e telefones falsos e induzir os usuários a clicar em links maliciosos ou inserir detalhes confidenciais que acionam downloads ou dados maliciosos. compromisso.

Por exemplo, o Banco Crelan da Bélgica foi vítima de um ataque de phishing Business Email Compromise (BEC), em que o invasor comprometeu a conta de e-mail de um executivo de alto nível e instruiu os funcionários do banco a transferir dinheiro para uma conta bancária de propriedade e controlada pelo invasor. Esse golpe fez a empresa perder aproximadamente US$ 75,8 milhões.

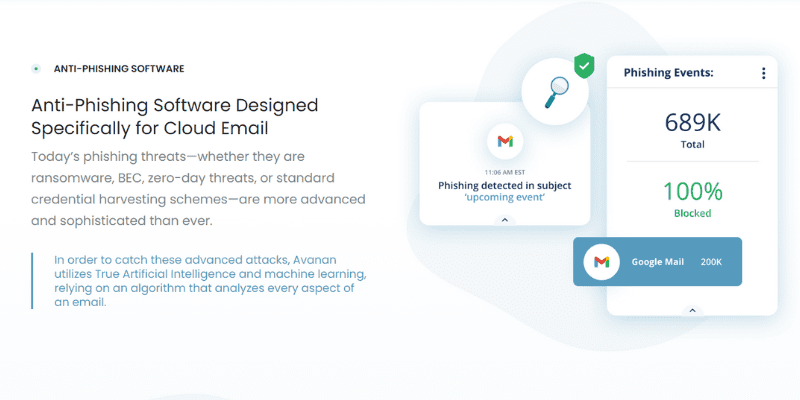

Conseqüentemente, empregando autenticação multifator (MFA), usando gateways de segurança de e-mail fortes, verificação cruzada de e-mails e endereços de e-mail do remetente e usando ferramentas como Software antiphishing da Avanan é crucial para evitar ser vítima de um ataque de phishing à segurança cibernética.

Ransomware

O ransomware é outra ameaça de segurança cibernética mais comum e proeminente que envolve a criptografia ou o roubo de dados confidenciais de uma organização e o pedido de resgate em troca – tornando-o também um ataque cibernético lucrativo e caro.

Muitos especialistas em segurança chamam 2020 de “o ano do ransomware”, com uma aumento de 148% na pandemia de COVID-19.

Em maio de 2021, a Brenntag, uma divisão norte-americana de distribuidora de produtos químicos, perdeu incríveis 150 GB de dados devido a um ataque de ransomware implantado pela gangue DarkSide na empresa. O invasor exigiu US$ 7,5 milhões em troca de resgate, mas a empresa conseguiu negociá-lo por US$ 4,4 milhões – que foi pago pela empresa à gangue para impedi-los de publicar os dados comprometidos.

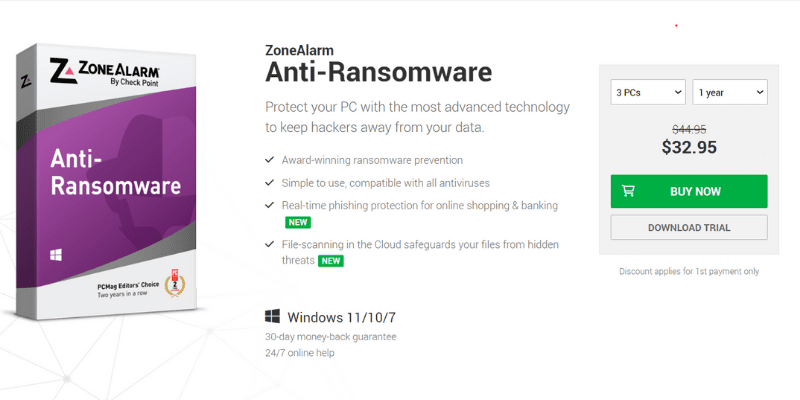

Conseqüentemente, fazer backups regulares, permitir uma forte proteção de segurança de endpoint e instalar software anti-ransomware confiável, como Alarme de zonasão essenciais para evitar ransomware e incorrer em grandes perdas financeiras.

Ataques à cadeia de suprimentos

Um ataque à cadeia de suprimentos é um ataque à segurança cibernética que visa fornecedores terceirizados confiáveis de uma organização que oferecem software, hardware e outros serviços essenciais para a cadeia de suprimentos da organização.

Este ataque explora a confiança entre uma empresa e seus vendedores e fornecedores terceirizados; portanto, para uma empresa, verificar e investigar terceiros é de extrema importância.

Os invasores da cadeia de fornecimento de software injetam código malicioso em um aplicativo da empresa para infectar seus usuários ou acessar informações confidenciais. Ao mesmo tempo, os invasores da cadeia de fornecimento de hardware comprometem os componentes físicos de uma aplicação com o mesmo propósito – devastando a confiança e a reputação de uma empresa.

Um dos incidentes mais recentes de um ataque à cadeia de abastecimento é o Ataque SolarWinds Orion em 2020. Os ataques penetraram no ambiente de desenvolvimento de software da SolarWinds para incorporar códigos maliciosos nas atualizações da plataforma Orion. Isso resultou na instalação de backdoors em suas redes e sistemas por mais de 18.000 organizações por meio de atualizações regulares de software, neste caso a atualização Sunburst, permitindo que invasores obtivessem acesso a informações confidenciais de diversas empresas privadas globais e agências governamentais.

Você pode evitar esse ataque garantindo a segurança do software, o gerenciamento adequado de patches e usando ferramentas como Segurança da cadeia de suprimentos de software de ciclo de vida completo da AquaSec solução que protege os links da sua cadeia de suprimentos para manter a integridade do código e minimizar a superfície de ataque.

Ataques de dia zero

Um ataque de dia zero ocorre quando o hacker consegue explorar uma brecha ou vulnerabilidade antes que os desenvolvedores possam encontrar uma solução. É quando a empresa identifica vulnerabilidades de software. Ainda assim, não há solução imediata ou há “zero dias” para consertar – proporcionando um benefício para os hackers explorarem as vulnerabilidades imediatamente.

Em 2020, a popular plataforma de videoconferência Zoom sofreu um ataque de vulnerabilidade de dia zero que permitia que hackers acessassem remotamente os computadores dos usuários se eles estivessem executando o Windows 7 e versões anteriores. O hacker poderia assumir totalmente o controle do computador e acessar seus arquivos se a vítima alvo fosse um administrador.

Um processo de gerenciamento de patches confiável e bem comunicado e um plano de resposta a incidentes podem ajudá-lo a evitar ataques de dia zero. Além disso, o uso de software de prevenção de ataques de dia zero, como Solução de prevenção de dia zero da Opawat direcionado para garantir alta segurança de e-mail também é benéfico.

Ataques man-in-the-middle

Como o nome sugere, em um ataque man-in-the-middle, um invasor se interpõe entre a comunicação entre duas partes, sequestrando uma sessão entre um host e o cliente.

Também chamados de espionagem, os ataques MITM envolvem o invasor cortando a comunicação cliente-servidor e criando uma nova linha de comunicação para roubar dados pessoais e informações bancárias, manipular usuários para realizar determinadas ações, iniciar transferências de fundos e muito mais.

Um exemplo popular de ataque MITM foi quando, em 2014, a Lenovo distribuiu PCs com o adware Superfish Visual – permitindo que os invasores criassem e implantassem anúncios em sites criptografados, alterassem o SSL do site e adicionassem os seus próprios. Isso permitiu que os hackers visualizassem a atividade do usuário na web e as credenciais de login quando navegassem no Chrome ou no Internet Explorer.

Usando criptografia de dados e dispositivos, instalando VPNs, implementando autenticação multifator e instalando soluções confiáveis de segurança de aplicativos, como Firewall de aplicativos da Web da Impervasão essenciais para evitar ataques MITM.

Ataques DDoS

Um ataque distribuído de negação de serviço (DDoS) inunda um servidor web com bots e tráfego de Internet, interrompendo a experiência normal de tráfego, o desempenho e o tempo de atividade do site.

Muito tráfego irrelevante para um site alvo consome seus recursos, dificultando o manuseio ou proporcionando uma boa experiência aos usuários-alvo, resultando em tempo de inatividade do servidor e tornando o site inacessível à Internet.

Assim, um ataque DDoS bem-sucedido pode afetar significativamente a reputação e a credibilidade online de uma empresa. Os ataques DDoS têm aumentado significativamente desde 2020, e as estatísticas sugerem que 2021 viu um Aumento de 67% em ataques DDoS de resgate.

Em fevereiro de 2020, Amazon Web Services foi atingida por um ataque DDoS massivovisando um cliente não identificado da AWS usando o Reflexão CLDAP técnica que depende de servidores CLDAP de terceiros e amplifica as solicitações de dados enviadas ao endereço IP do alvo em 56 a 70 vezes.

Realização de avaliações de risco, utilização de firewalls e soluções de diferenciação de tráfego, e instalação de serviços como Serviços de rede da Cloudflare pode ajudar a prevenir significativamente as chances de ataques DDoS maliciosos.

Injeção SQL

SQL, ou injeção de linguagem de consulta estruturada (SQL), ocorre quando o invasor manipula uma consulta ou instrução SQL padrão em um site ou aplicativo baseado em banco de dados. O hacker injeta códigos maliciosos nas consultas SQL, permitindo-lhes visualizar, editar, apagar ou manipular informações críticas do banco de dados.

Hackers baseados em Miami usaram injeção de SQL para se infiltrar em sistemas corporativos de diversas organizações, principalmente Rede de varejo 7-Elevenroubando com sucesso 130 milhões de números de cartão de crédito.

Usando sistemas e ferramentas de detecção de intrusão como Analisador de EventLog da ManageEngine pode ajudar a mitigar e evitar que a injeção de SQL comprometa o banco de dados de aplicativos da sua empresa.

XSS

Os ataques de cross-site scripting (XSS) envolvem a inserção de código malicioso e não autorizado pelo invasor em um site legítimo.

Esse código é então lançado como um script infectado no navegador do usuário, permitindo que o hacker se faça passar pelo usuário ou roube suas informações confidenciais, como dados bancários, credenciais de login, etc.

Você pode evitar ataques XSS codificando dados na saída, filtrando a entrada na chegada e usando cabeçalhos de resposta apropriados. Além disso, você pode até detectar e mitigar a injeção de SQL com o ManageEngine Analisador de log de eventos para evitar acesso não autorizado a dados e movimento lateral.

Ataques baseados em senha

Em ataques baseados em senha, o invasor hackeia a senha de um usuário usando ferramentas e programas de quebra de senha como Hashcat e Aircrack. Um ataque baseado em senha pode ser diferenciado em vários tipos, como ataques de força bruta, ataques de keylogger e ataques de dicionário.

O invasor usa a abordagem de tentativa e erro para adivinhar as credenciais de login do usuário e invadir suas contas em um ataque de força bruta. Ao mesmo tempo, o ataque de dicionário usa palavras comuns para adivinhar as senhas de um usuário, especialmente quando elas são fracas e fáceis de adivinhar.

Keylogger é um ataque de malware que usa teclas digitadas pelo usuário para inserir informações como senhas, detalhes de cartão de crédito e outros dados confidenciais em seus sistemas de computador.

Além de utilizar senhas fortes e atualizá-las regularmente, utilizando soluções de gerenciamento seguras, como IP Ban Proirá ajudá-lo a eliminar hackers e logins de força bruta e garantir a segurança do login.

Escuta

Um ataque de espionagem é um ato de interceptar informações entre duas partes para acessar dados confidenciais e informações para ouvir, registrar ou interceptar dados.

Também conhecida como sniffing ou spoofing, a espionagem pode ser aplicada a comunicações verbais, como mensagens de texto, e-mail, transmissões de fax, videoconferências e outros dados transmitidos pela rede.

Este ataque pode fazer com que as vítimas sofram com roubo de identidade, perdas financeiras, danos à reputação, dados comprometidos, humilhação e muito mais.

Você pode evitar riscos de espionagem usando soluções fortes de autenticação e criptografia, como o Criptografia de próxima geração com NordVPNdivulgando a conscientização sobre segurança cibernética e garantindo a segurança física.

Ataques de IoT

O aumento de ambientes de trabalho remoto ou de trabalho em casa aumentou desde a pandemia, assim como os ataques a dispositivos inteligentes e à Internet das Coisas (IoT). Os ataques à IoT aumentaram significativamente para 1,51 bilhão entre janeiro a junho de 2021.

Esses ataques têm como alvo redes e dispositivos baseados em IoT, como câmeras de segurança ou termostatos inteligentes, para obter controle sobre o dispositivo ou roubar dados.

Em julho de 2015, hackers realizaram uma Hack de jipe e assumiu o controle do Jeep SUU usando seu barramento CAN e explorando uma vulnerabilidade de atualização de firmware – permitindo-lhes controlar a velocidade do veículo e outras ações.

Você deve usar soluções como Soluções de segurança IoT para Empresas, Indústria e Saúde da Check Point para evitar ataques cibernéticos de IoT.

Ataques baseados em nuvem

As vulnerabilidades na nuvem estão crescendo tremendamente, aumentando em 150% nos últimos cinco anos. Esses ataques têm como alvo plataformas de serviços baseadas em nuvem, como armazenamento em nuvem, computação em nuvem e modelos SaaS e PaaS.

Esses ataques fazem com que as organizações sofram consequências graves, incluindo perda de dados, exposição de dados, acesso não autorizado a informações confidenciais e interrupção de serviços.

Em julho de 2021, Kesaya sofreu um ataque de ransomware baseado em nuvem na cadeia de suprimentos em suas ferramentas de monitoramento remoto e segurança de perímetro de rede – fornecendo aos hackers controle administrativo sobre seus serviços para infectar as redes do provedor de serviços e dos clientes.

Para evitar tais perigos, você pode garantir a segurança na nuvem escolhendo o Orca, um Plataforma de segurança em nuvem baseada em IA para eliminar os riscos da nuvem.

Criptojacking

Um ataque cibernético de cryptojacking envolve o invasor sequestrando o trabalho ou o computador doméstico de outra pessoa para minerar criptomoedas, como o Bitcoin. Os hackers podem acessar o dispositivo da vítima infectando-o com anúncios online maliciosos ou enviando pop-ups ou e-mails que consistem em links maliciosos.

Você pode evitar ataques de cryptojacking atualizando seu software, instalando um bloqueador de anúncios ou um bloqueador de cryptojacking, como Bloqueador de software Cryptojacking da Acronis, que bloqueia ameaças no seu dispositivo de computador. A Acronis também fornece outros serviços de proteção cibernética.

Ataques DoS

Um ataque de negação de serviço (DoS) inunda uma rede alvo com solicitações falsas, sobrecarregando o servidor, interrompendo suas operações e tornando-o inacessível aos usuários pretendidos.

Embora possam parecer semelhantes aos ataques DDoS, eles diferem na sua origem. Embora os ataques DDoS tenham origem em vários sistemas, os invasores lançam ataques DoS a partir de um único sistema.

Em 2018, a Panda Security anunciou o propagação de um script de cryptojackingconhecido como “WannaMine”, para extrair a criptomoeda Monero que infectou várias redes de empresas de alto perfil.

Você pode evitar ataques DoS usando redes de distribuição de conteúdo (CDNs), bloqueio de IP, limitação de taxa e instalação de soluções como Prevenção de ataques DDoS da Radware Serviços.

Bebedouro

Um ataque watering hole é um ataque cibernético que atinge um grupo de usuários ou uma organização, infectando os sites ou páginas da web que eles costumam visitar.

Assim como os predadores de animais espreitam e esperam em bares para atacar suas presas, os cibercriminosos ficam à espreita em sites comuns ou de nicho, esperando por uma oportunidade de infectar esses sites, infectando assim os sites das vítimas que visitam os sites de nicho.

Em 2015, um grupo de hackers chinês fez da Forbes uma vítima de um ataque de watering hole—explorando vulnerabilidades de dia zero no Adobe Flash Player e no Internet Explorer para mostrar versões infectadas do recurso “Pensamento do Dia” da Forbes — permitindo que invasores infectem usuários e dispositivos vulneráveis que visitam o site da Forbes.

Muitas empresas de médio e pequeno porte dependem de Soluções inovadoras de segurança cibernética da Fortinet para proteger suas redes contra ataques cibernéticos críticos, como watering hole.

Ataques drive-by

Um ataque de download drive-by ou ataque drive-by refere-se a códigos ou scripts maliciosos que acionam um download não intencional de um programa de malware no dispositivo de um usuário sem seu conhecimento ou permissão explícita.

É crucial remover software desatualizado, manter sites e sistemas operacionais atualizados, usar senhas fortes e complexas para contas de administrador e aproveitar Soluções de cibersegurança Fortinet para garantir a segurança da rede e dos aplicativos e evitar riscos de ataques drive-by.

Cavalo de Tróia

Um vírus cavalo de Tróia é um malware malicioso que se disfarça de programa ou software legítimo, mas quando instalado pelo usuário pode resultar na manipulação e comprometimento de dados.

Eles usam táticas de engenharia social para fazer com que o usuário execute ações específicas – acionando o download e a instalação de malware em seus dispositivos.

Software antivírus como Robô espião pode ajudar a garantir a proteção contra malware contra outras ameaças cibernéticas.

Conclusão

Várias grandes e pequenas empresas enfrentam riscos crescentes de ataques cibernéticos e ameaças online em evolução, ameaçando as finanças, as vendas, a reputação e a credibilidade das empresas.

Com uma gama tão grande de ameaças à segurança cibernética persistentes na Web, medidas críticas de segurança cibernética são essenciais para que as empresas mantenham os cibercriminosos afastados e garantam operações comerciais consistentes.

Portanto, aproveite este artigo que lista os riscos comuns de segurança cibernética e como você pode evitá-los.

A seguir, agora que você conhece os perigos, é hora de estar preparado com essas ferramentas de simulação de ataques cibernéticos para melhorar a segurança.