Compreendendo Ataques DDoS: Uma Análise Detalhada

Um ataque de negação de serviço distribuído (DDoS) representa uma forma amplificada de um ataque de negação de serviço (DoS), onde o objetivo é sobrecarregar um alvo, seja uma rede, um site ou um servidor, com um fluxo massivo de tráfego ilegítimo, interrompendo assim o tráfego regular. Frequentemente, esses ataques são conduzidos de maneira aleatória, com a ferramenta DDoS selecionando o alvo automaticamente. No entanto, é igualmente possível que um ataque DDoS seja direcionado especificamente para um sistema ou servidor em particular. É crucial notar que as informações aqui apresentadas têm caráter exclusivamente educativo e não incentivamos qualquer atividade ilegal envolvendo malware online. Ataques DDoS são considerados ilegais em muitos países, e indivíduos envolvidos podem enfrentar penalidades severas, incluindo longos períodos de detenção.

Ferramentas Gratuitas para Testes de Ataque DDoS Online

Embora ataques DDoS possam ser usados para fins ilícitos, como perturbar serviços online, eles também podem ser utilizados em contextos legítimos, como testes de segurança de rede. Existem várias ferramentas disponíveis que facilitam a realização de ataques DDoS, comumente empregadas por especialistas em segurança e entusiastas para fins de avaliação de vulnerabilidades. Abaixo, apresentamos uma lista das ferramentas DDoS gratuitas mais proeminentes, acompanhadas de suas principais funcionalidades.

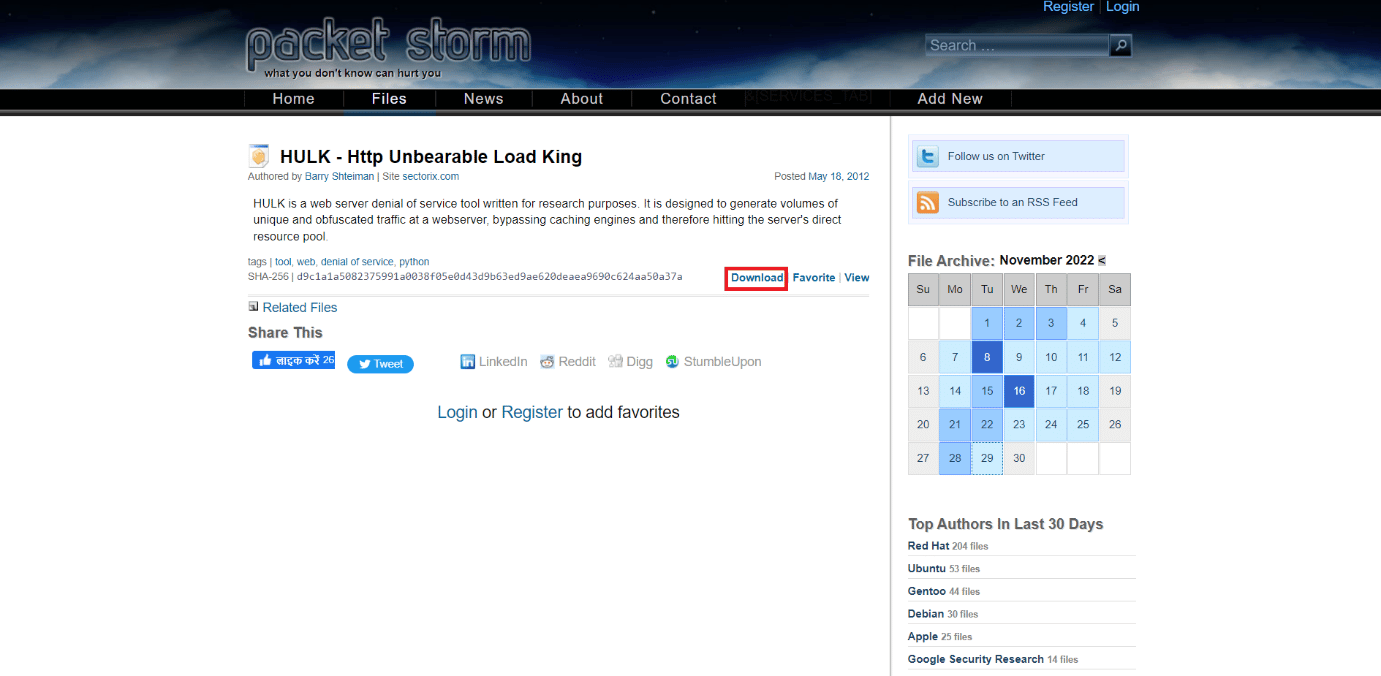

1. HULK (HTTP Unbearable Load King)

O HULK é projetado para enviar um fluxo constante de tráfego diferenciado e complexo para um servidor web. Embora seja classificada como ferramenta de ataque DoS, o tráfego que ela gera pode ser bloqueado e o anonimato do invasor não é garantido. Segundo seus criadores, o HULK destina-se exclusivamente a pesquisas, embora seu potencial vá além disso. HULK

Características:

- Gera um grande volume de tráfego exclusivo para o servidor web alvo.

- Relativamente difícil de detectar, embora não seja impossível.

- Direciona-se diretamente ao pool de recursos do servidor, evitando o mecanismo de cache.

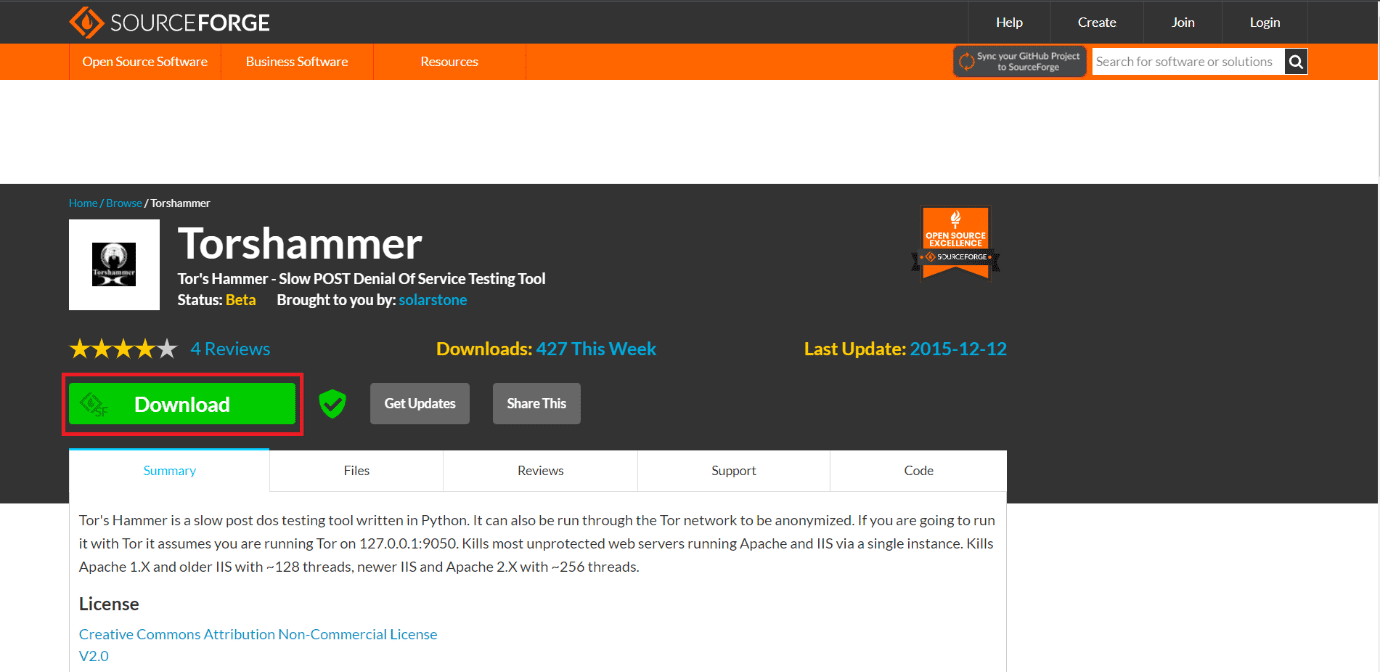

2. Tor’s Hammer

Esta ferramenta é mais eficaz quando combinada com a rede Tor, garantindo o anonimato durante a execução de ataques DDoS. Para utilizá-lo com a rede Tor, deve-se usar o endereço 127.0.0.1:9050. O Tor’s Hammer foi originalmente concebido para testes, mas pode ser utilizado em ataques de pós-exploração lentos. Com ele, é possível atacar servidores IIS e Apache.

Características:

- Especializado em ataques anônimos.

- Usado por especialistas em segurança para testes de penetração em estruturas de segurança.

- Opera na camada 7 do modelo OSI.

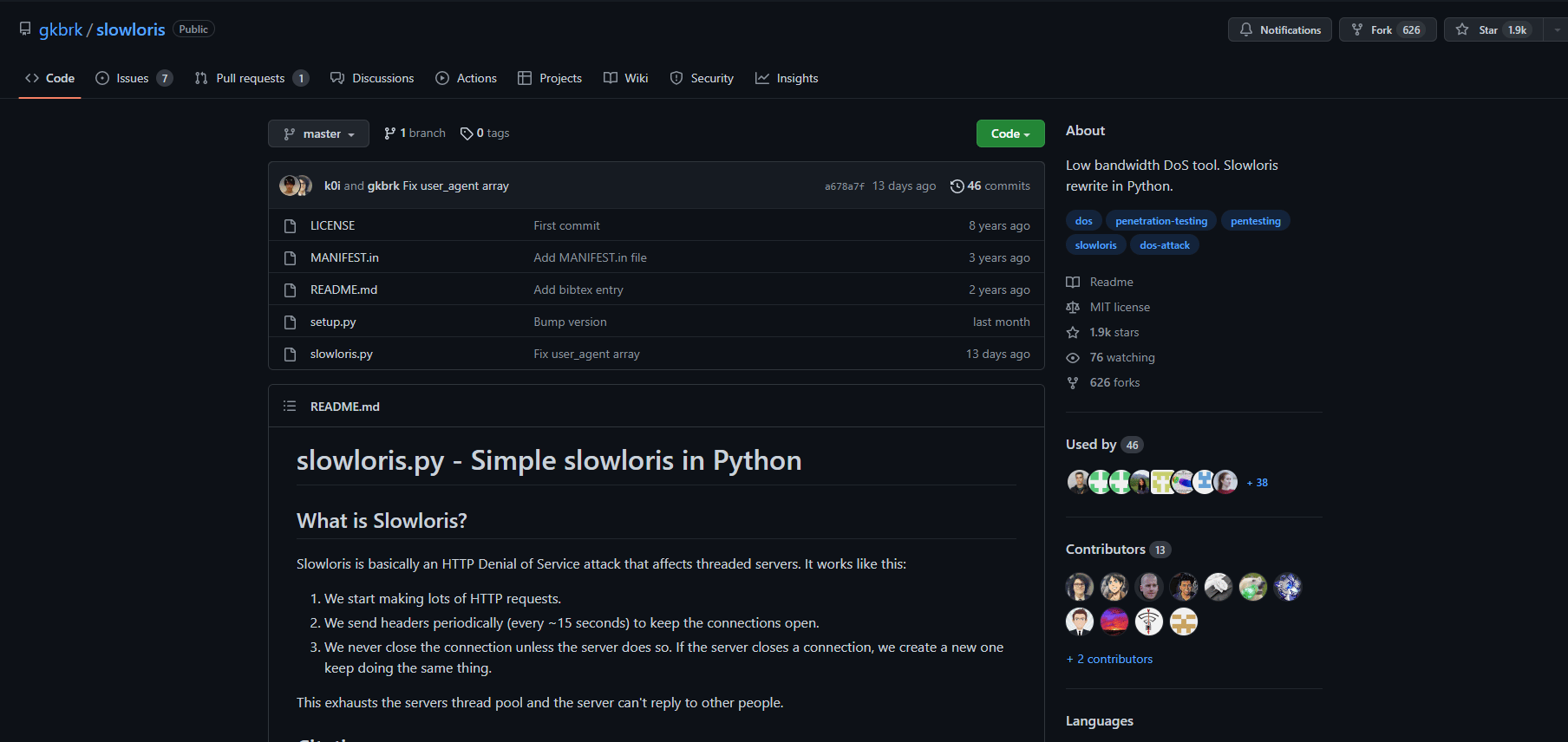

3. Slowloris

Slowloris é um aplicativo de camada que tem como alvo servidores encadeados, utilizando solicitações HTTP parciais para estabelecer conexões entre o servidor web e uma única máquina. Essas conexões são mantidas abertas por longos períodos, sobrecarregando e desacelerando os servidores alvo.

Características:

- Conduz ataques enviando solicitações HTTP legítimas.

- Pode manter a conexão com o servidor alvo pelo tempo necessário.

- Requer uma largura de banda mínima no servidor web de destino.

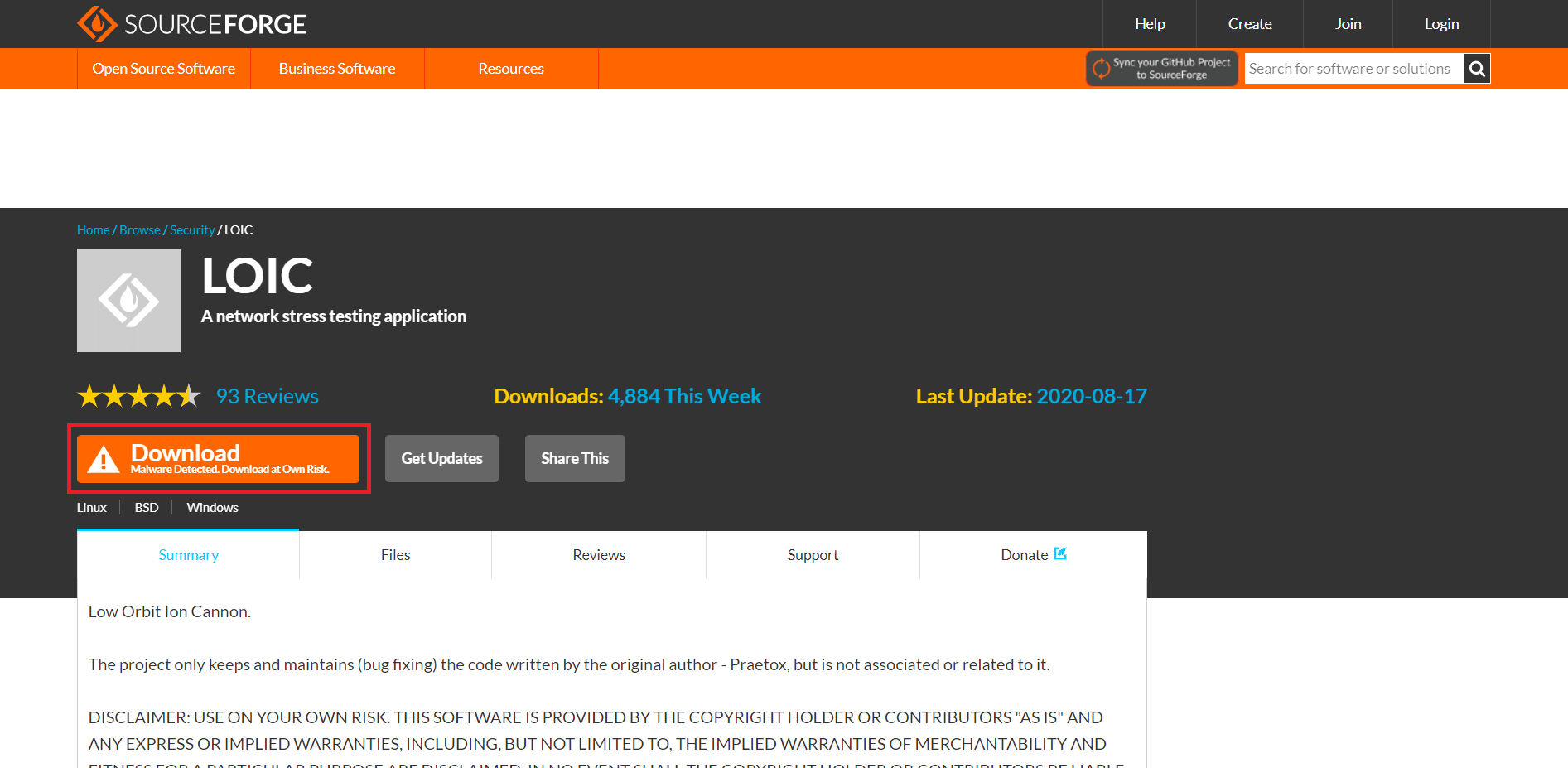

4. LOIC (Low Orbit Ion Cannon)

LOIC, ou Canhão de Íons de Baixa Órbita, é uma ferramenta popular para ataques DDoS online. Com uma interface simples, o LOIC envia requisições HTTP, UDP e TCP para os servidores. É eficaz em poucos segundos, causando a inatividade do site alvo logo após o início do ataque. No entanto, o LOIC não oculta o endereço IP do usuário, mesmo com o uso de um servidor proxy.

Características:

- Principalmente utilizado para atacar servidores menores.

- Disponível em Linux, Windows e Android.

- Fácil de usar, com poucos passos para iniciar um ataque.

5. RUDY (RU-Dead-Yet)

RUDY navega automaticamente no site alvo, identificando formulários da web embutidos. Ele realiza ataques DDoS lentos na Camada 7, utilizando envios de campo longos que geram um baixo fluxo de tráfego.

Características:

- Difícil de detectar.

- Menu interativo no console.

- Opera em ritmo lento.

6. PyLoris

PyLoris é uma ferramenta para testar a vulnerabilidade de um servidor a esgotamento de conexões, explorando o limite de conexões TCP simultâneas. Serviços que consomem muitos recursos de memória por conexão ou que lidam com conexões em threads independentes são mais suscetíveis a essa vulnerabilidade.

Características:

- Ataques podem ser executados em SMTP, HTTP, FTP, Telnet e IMAP.

- Interface interativa e fácil de usar após a instalação.

- Utiliza proxies SOCK e conexões SSL.

7. DDOSIM (Distributed Denial of Service Simulator)

DDOSIM é uma ferramenta que simula ataques DDoS em sites e redes. O DDOSIM ataca servidores replicando múltiplos hosts zumbis, que estabelecem conexões TCP completas com o servidor ou rede alvo.

Características:

- Ataques HTTP DDoS podem ser executados com requisições válidas.

- Ataques DDoS podem ser feitos utilizando requisições inválidas.

- Funciona em Linux e Windows.

8. Davoset

Davosset é utilizada para atacar sites, obtendo acesso através de outros sites. Este método tem sido utilizado por hackers em atividades maliciosas na web. Esta ferramenta facilita a execução de ataques DDoS.

Características:

- Suporte para cookies.

- Software gratuito com uma interface de linha de comando para realizar ataques.

- Conduz ataques usando entidades externas XML.

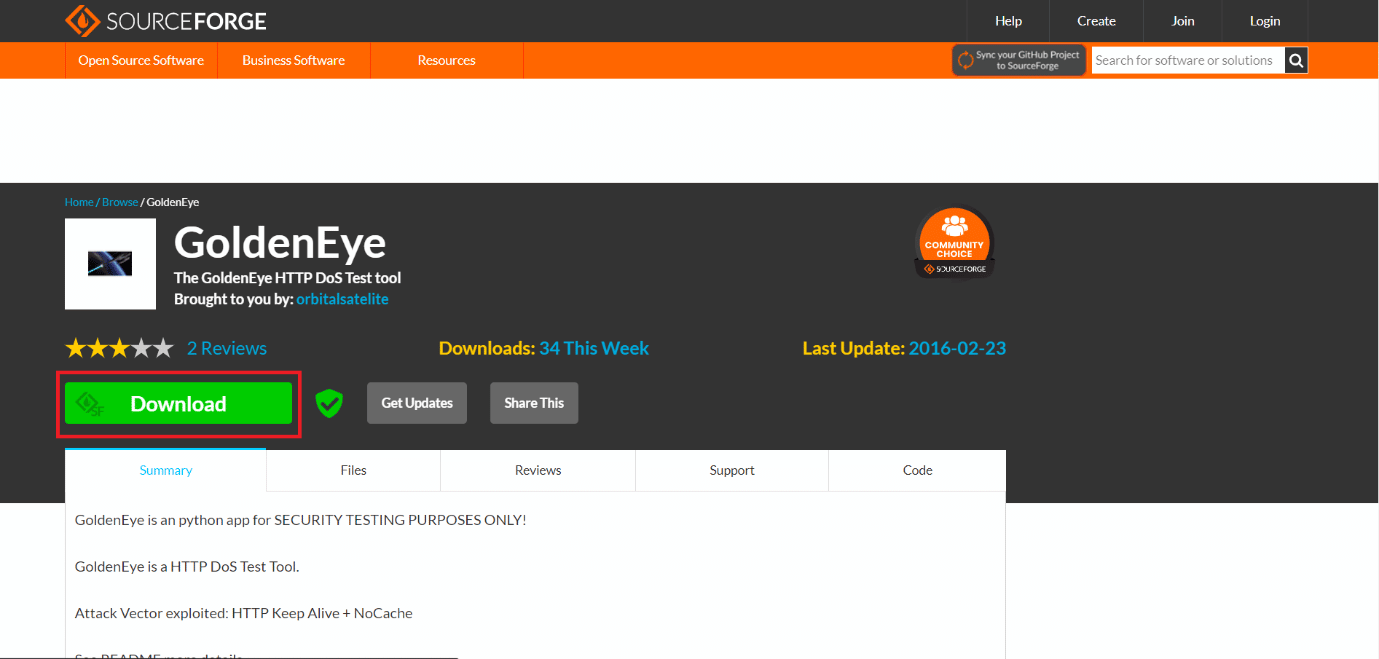

9. GoldenEye

GoldenEye realiza ataques enviando requisições HTTP para o servidor alvo. Utiliza todos os soquetes HTTP/S disponíveis no servidor para o ataque DDoS.

Características:

- Randomiza solicitações GET e POST para obter um tráfego misto.

- Escrito em Python.

- Fácil de usar.

10. OWASP HTTP POST

O Open Web Application Security Project (OWASP) HTTP Post permite testar o desempenho de rede de seus aplicativos web. Ele permite realizar ataques de negação de serviço DDoS a partir de uma única máquina.

Características:

- Os usuários podem escolher a capacidade do servidor.

- Livre para uso, inclusive comercial.

- Permite que o usuário teste ataques na camada de aplicação.

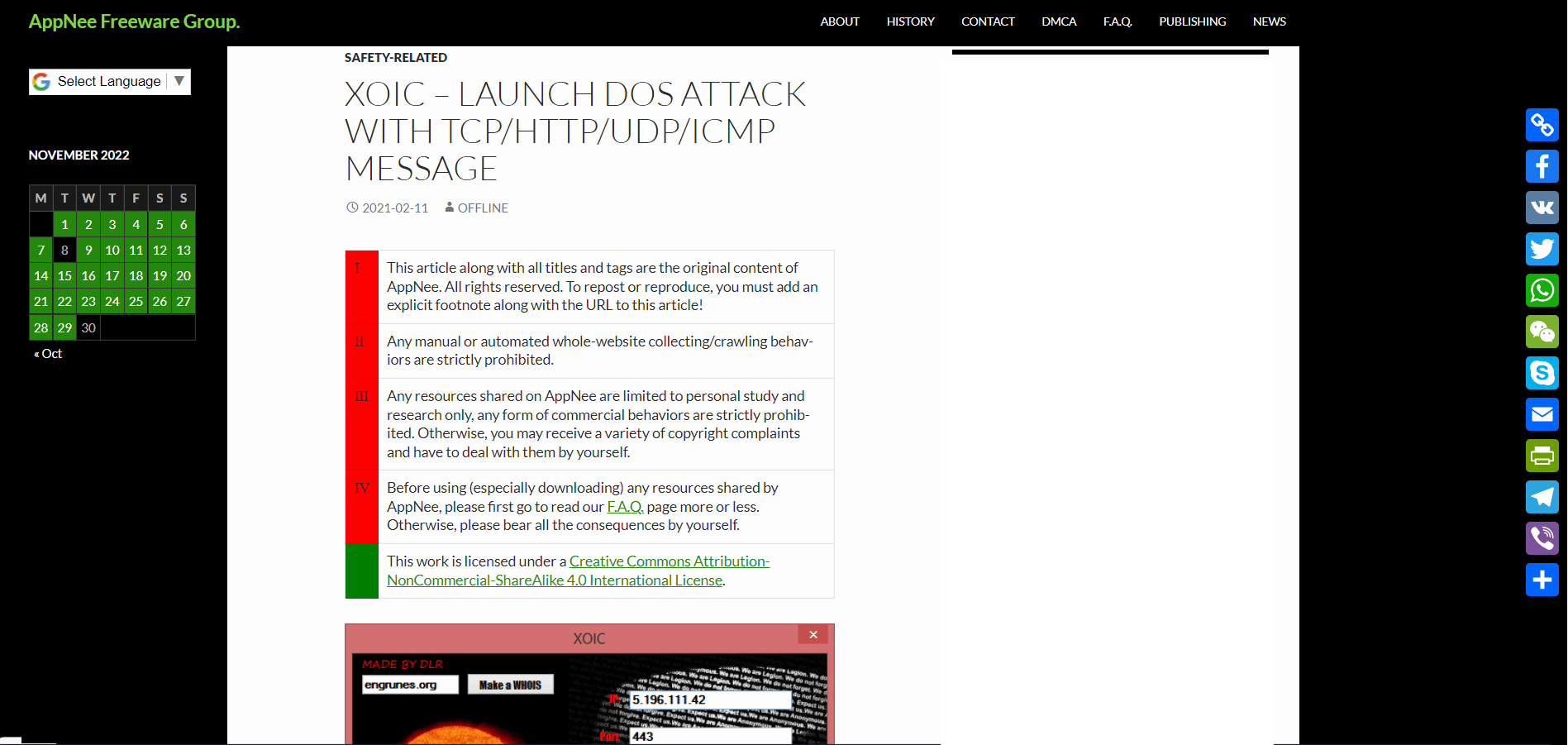

11. XOIC

XOIC é uma ferramenta que ataca sites menores através de mensagens TCP e UDP. Os ataques realizados pelo XOIC são facilmente detectados e bloqueados.

Características:

- Possui três modos de ataque.

- Muito fácil de usar.

- Realiza ataques DoS com mensagens ICMP, UDP, HTTP ou TCP.

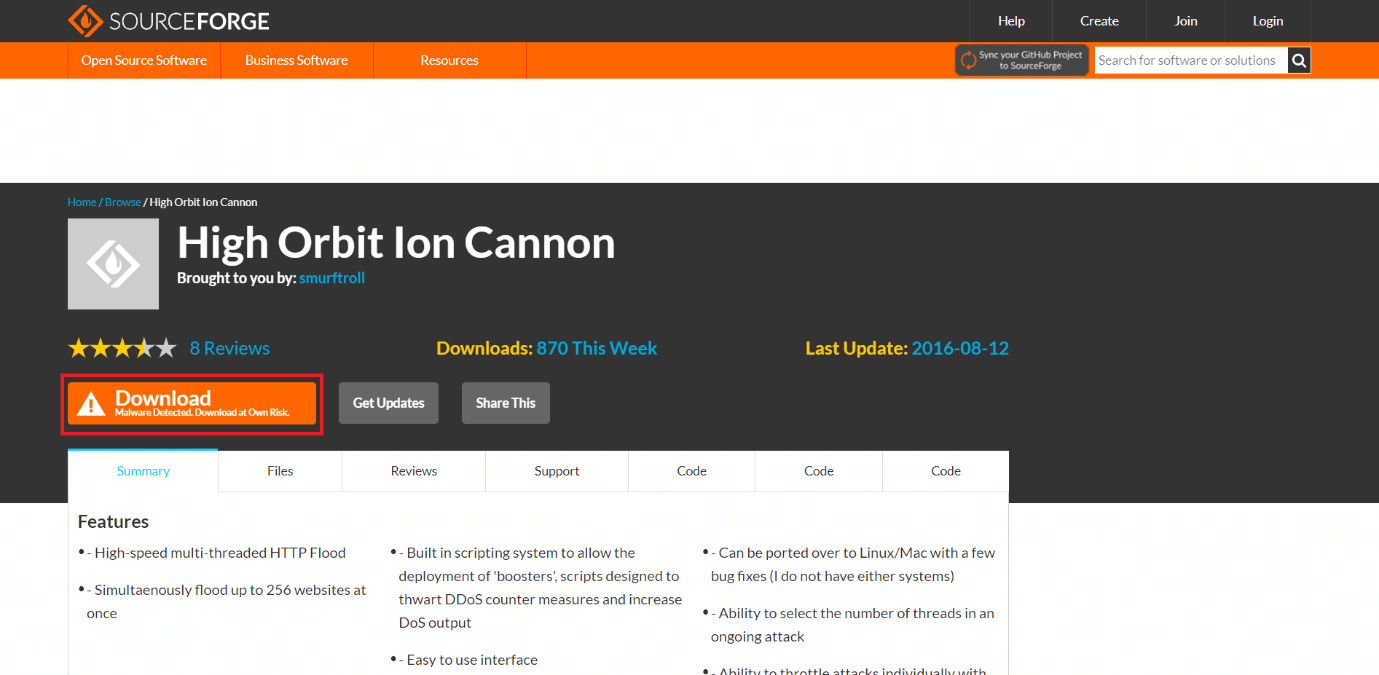

12. HOIC (High Orbit Ion Cannon)

O High Orbit Ion Cannon (HOIC) foi criado como um substituto para o LOIC. Pode realizar 256 sessões de ataque simultâneas. A ferramenta inunda o sistema alvo com solicitações inúteis, impedindo que requisições legítimas sejam processadas.

Características:

- Totalmente gratuito.

- Disponível para Windows, Mac e Linux.

- Permite que os usuários controlem os ataques com configurações baixas, médias e altas.

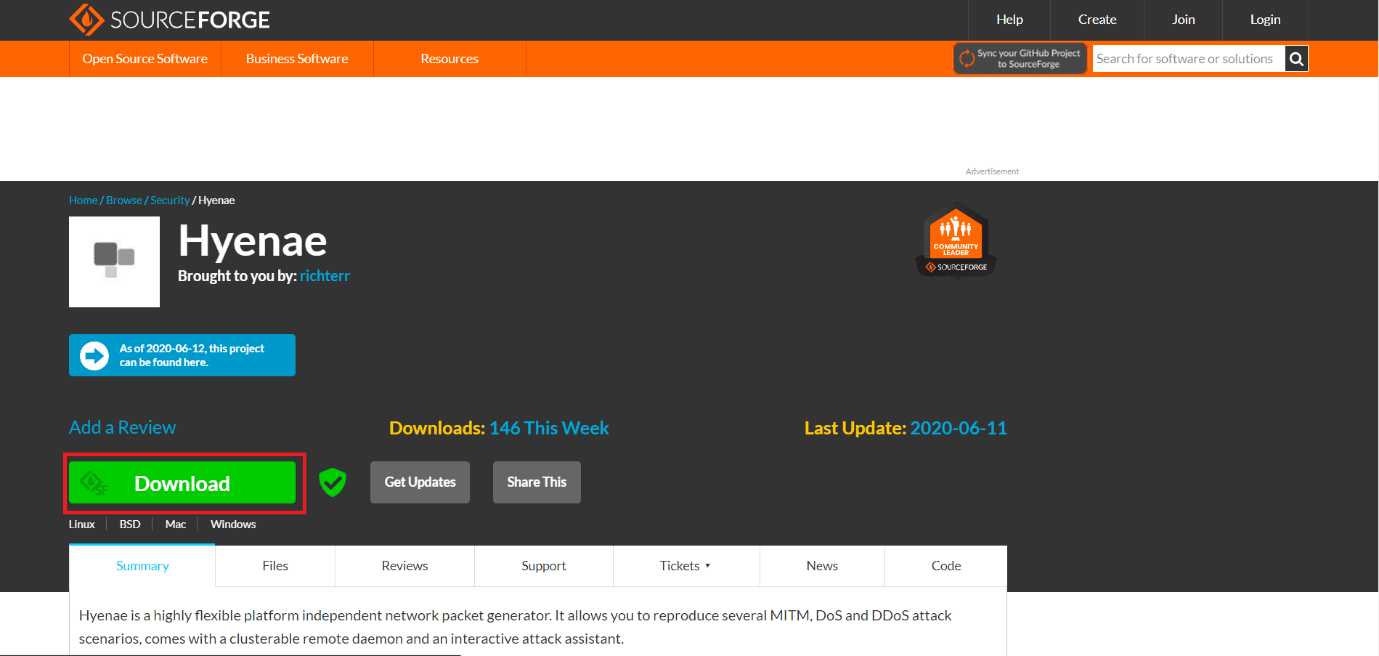

13. Hyenae

Hyenae permite realizar diversos ataques MITM, DoS e DDoS, com um daemon remoto que pode ser agrupado e um assistente de ataque interativo.

Características:

- Inclui funcionalidades como flooding de requisições ARP, envenenamento de cache ARP, flooding de eco ICMP, entre outros.

- Detecção inteligente de endereço e protocolo de endereço.

- Randomização inteligente baseada em curinga.

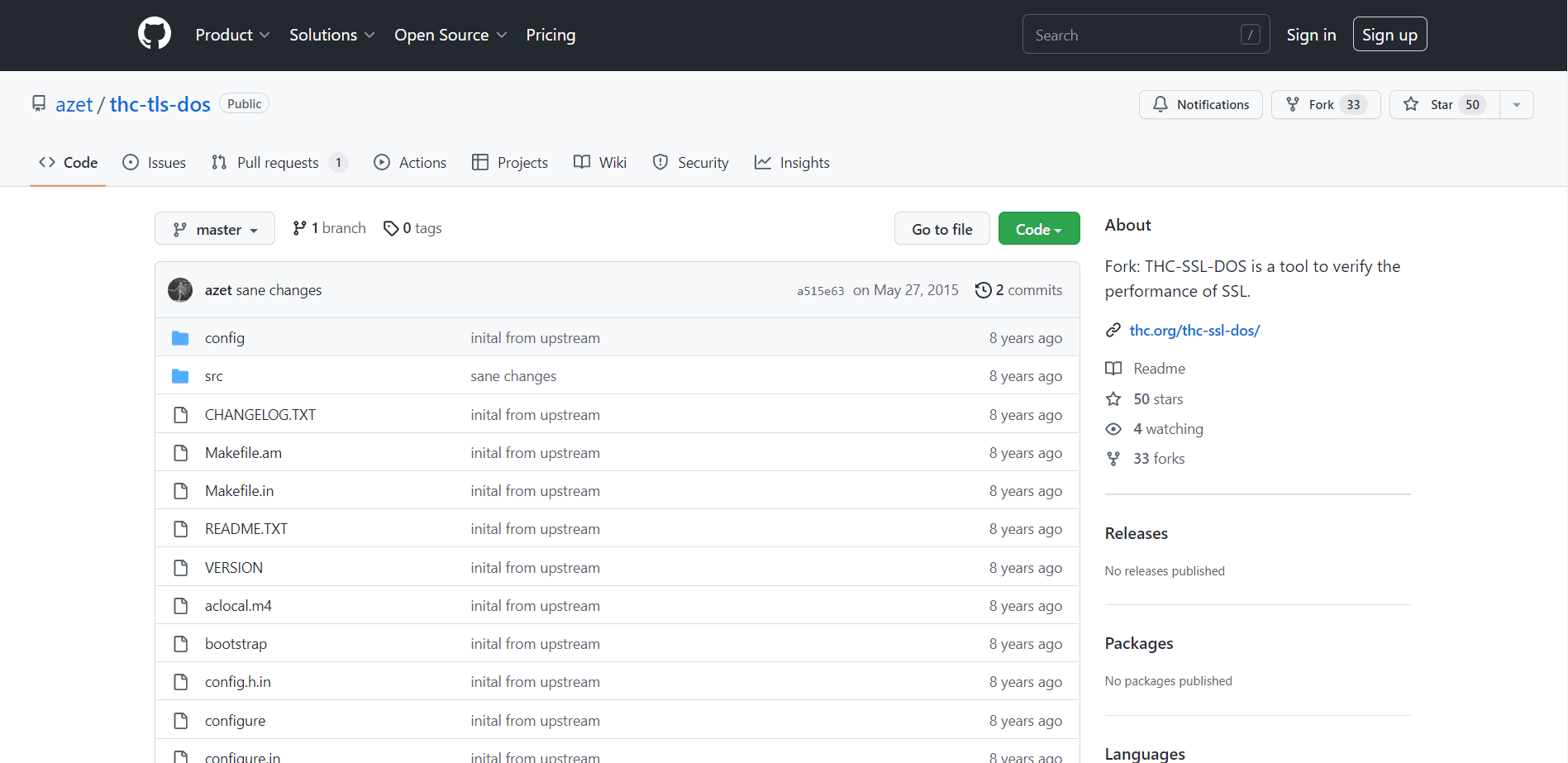

14. THC-SSL-DOS

THC-SSL-DOS é uma ferramenta que permite ao usuário realizar um ataque a um site, esgotando conexões SSL e interrompendo o servidor alvo.

Características:

- Permite que os usuários verifiquem o desempenho SSL.

- Explora a funcionalidade de renegociação segura SSL.

- Suporta Linux, Windows e macOS.

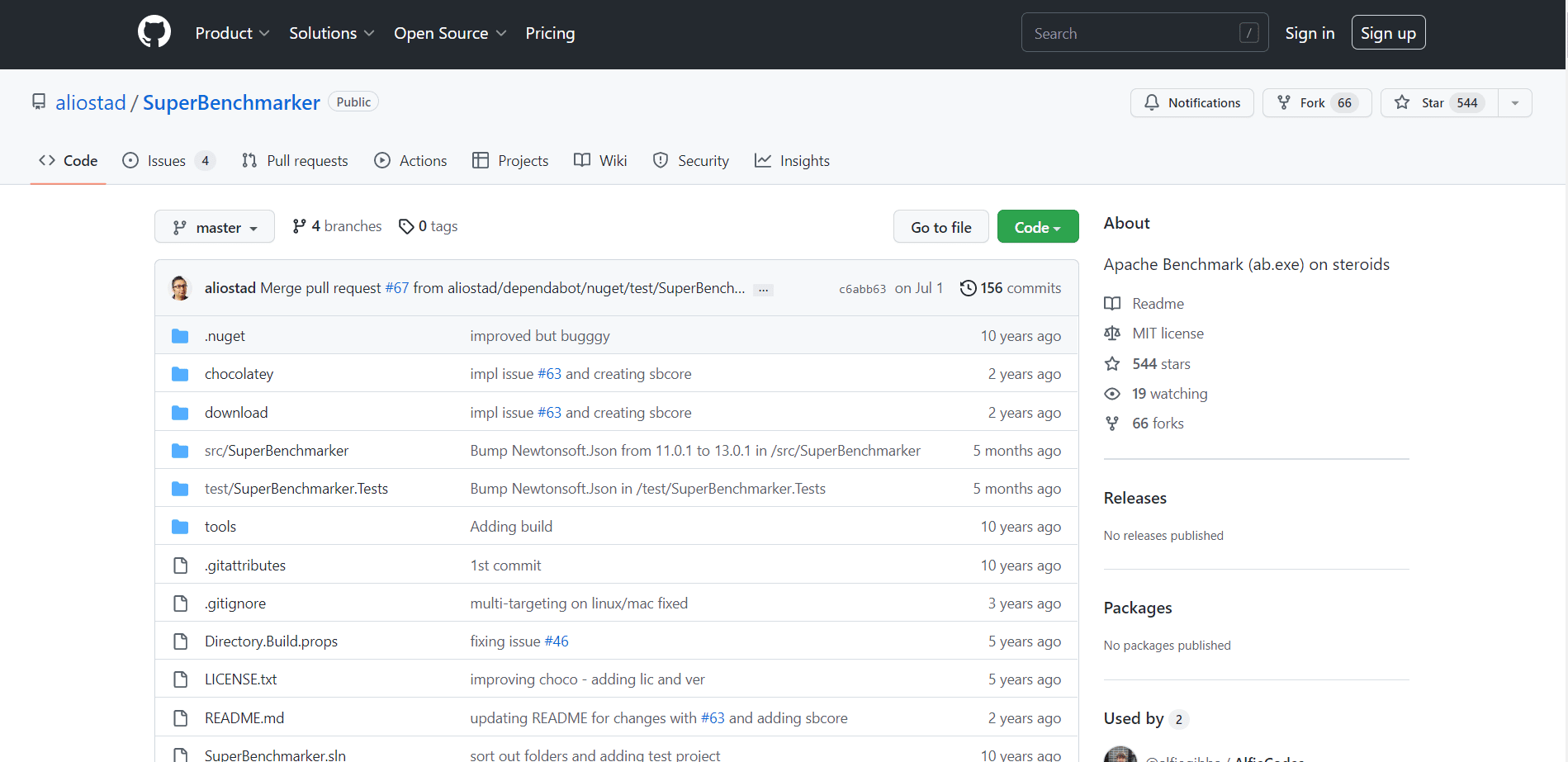

15. Apache Benchmark Tool

O Apache Benchmark Tool é usado para testar a carga de servidores enviando várias solicitações simultâneas. Além disso, também pode ser utilizado para realizar um ataque DDoS.

Características:

- Pode comparar qualquer servidor HTTP.

- Exibe o resultado ao final.

- Suporta Windows e macOS.

As Melhores Ferramentas DDoS para Windows

Todas as ferramentas listadas acima são compatíveis com o sistema operacional Windows. Algumas também são compatíveis com outros sistemas operacionais, como Linux e macOS.

Importante ressaltar que ataques DDoS são ilegais, mas existem usos legítimos para essas ferramentas, como simular ataques em seu próprio servidor ou serviço para fins de teste de segurança. É fundamental que o uso dessas ferramentas seja sempre com propósitos éticos e legais. Esperamos ter respondido suas perguntas sobre as melhores ferramentas DDoS online. Compartilhe seus comentários abaixo.