Proteja o que é importante para o seu negócio.

Há muito o que pensar ao trabalhar com contêineres, Kubernetes, nuvem e segredos. Você deve empregar e relacionar as melhores práticas em torno do gerenciamento de identidade e acesso e escolher e executar várias ferramentas.

Seja você um desenvolvedor ou um administrador de sistema profissional, você precisa deixar claro que tem a escolha certa de ferramentas para manter seus ambientes seguros. Os aplicativos precisam acessar os dados de configuração existentes para operar corretamente. E embora a maioria dos dados de configuração não sejam confidenciais, alguns precisam permanecer confidenciais. Essas strings são conhecidas como segredos.

Não me diga que você ainda tem segredos no GitHub.

Bem, se você estiver criando um aplicativo confiável, é provável que suas funções exijam que você acesse segredos ou qualquer outro tipo de informação confidencial que esteja mantendo.

Esses segredos podem incluir:

- chaves de API

- Credenciais do banco de dados

- chaves de criptografia

- Definições de configuração confidenciais (endereço de e-mail, nomes de usuário, sinalizadores de depuração, etc.)

- senhas

No entanto, cuidar desses segredos com segurança pode ser uma tarefa difícil mais tarde. Então, aqui estão algumas dicas para desenvolvedores e administradores de sistemas:

últimas postagens

Correção de dependências de função

Lembre-se sempre de rastrear as bibliotecas utilizadas nas funções e sinalizar as vulnerabilidades monitorando-as continuamente.

Empregar gateways de API como um buffer de segurança

Não exponha as funções precisamente à interação do usuário. Aproveite os recursos de gateway de API de seus provedores de nuvem para incluir outra camada de segurança em sua função.

Proteger e verificar dados em trânsito

Certifique-se de aproveitar o HTTPS para um canal de comunicação seguro e verifique os certificados SSL para proteger a identidade remota.

Siga as regras de codificação segura para o código do aplicativo.

Sem servidores para hackear, os invasores se voltarão para a camada do aplicativo, portanto, tome cuidado extra para proteger seu código.

Gerenciar segredos em armazenamento seguro

Informações confidenciais podem ser facilmente vazadas e credenciais desatualizadas estão sujeitas a ataques de tabela de arco-íris se você negligenciar a adoção de soluções de gerenciamento de segredo adequadas. Lembre-se de não armazenar segredos no sistema de aplicativos, variáveis de ambiente ou sistema de gerenciamento de código-fonte.

A gestão de chaves no mundo cooperativo é muito dolorosa devido, entre outras razões, à falta de conhecimento e recursos. Em vez disso, algumas empresas incorporam as chaves de criptografia e outros segredos de software diretamente no código-fonte do aplicativo que os utiliza, apresentando o risco de expor os segredos.

Devido à falta de muitas soluções prontas para uso, muitas empresas têm buscado construir suas próprias ferramentas de gerenciamento de segredos. Aqui estão alguns que você pode aproveitar para atender às suas necessidades.

Cofre

O HashiCorp Vault é uma ferramenta para armazenar e acessar segredos com segurança.

Ele fornece uma interface unificada para segredo, mantendo um controle de acesso rígido e registrando um log de auditoria abrangente. É uma ferramenta que protege os aplicativos e bases do usuário para limitar o espaço de superfície e o tempo de ataque em uma violação.

Ele fornece uma API que permite acesso a segredos com base em políticas. Qualquer usuário da API precisa verificar e ver apenas os segredos que está autorizado a ver.

O Vault criptografa dados usando AES de 256 bits com GCM.

Ele pode acumular dados em vários back-ends, como Amazon DynamoDB, Consul e muito mais. O Vault suporta o registro em um arquivo local para serviços de auditoria, um servidor Syslog ou diretamente em um soquete. O Vault registra informações sobre o cliente que agiu, o endereço IP do cliente, a ação e a que horas ela foi realizada

Iniciar/reiniciar sempre envolve um ou mais operadores para abrir o Vault. Funciona principalmente com tokens. Cada token é dado a uma política que pode restringir as ações e os caminhos. As principais características do Vault são:

- Ele criptografa e descriptografa dados sem armazená-los.

- O Vault pode gerar segredos sob demanda para algumas operações, como bancos de dados AWS ou SQL.

- Permite a replicação em vários centros de dados.

- O Vault possui proteção integrada para revogação secreta.

- Serve como um repositório secreto com detalhes de controle de acesso.

Gerenciador de segredos da AWS

Você esperava AWS nesta lista. Você não?

A AWS tem uma solução para cada problema.

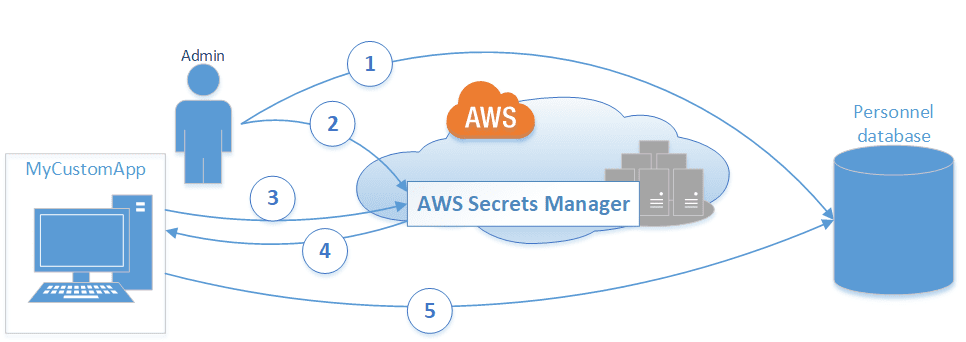

O AWS Secrets Manager permite alternar, gerenciar e recuperar rapidamente credenciais de banco de dados, chaves de API e outras senhas. Usando o Secrets Manager, você pode proteger, analisar e gerenciar os segredos necessários para acessar os recursos da Nuvem AWS, em serviços de terceiros e no local.

O Secrets Manager permite que você gerencie o acesso a segredos usando permissões refinadas. Os principais recursos do AWS Secrets Manager são:

- Criptografa segredos em repouso usando chaves de criptografia.

- Além disso, ele descriptografa o segredo e transmite com segurança por TLS.

- Fornece amostras de código que ajudam a chamar as APIs do Secrets Manager

- Possui bibliotecas de cache do lado do cliente para melhorar a disponibilidade e reduzir a latência de uso de seus segredos.

- Configure endpoints Amazon VPC (Virtual Private Cloud) para manter o tráfego dentro da rede AWS.

Cofre sem chave

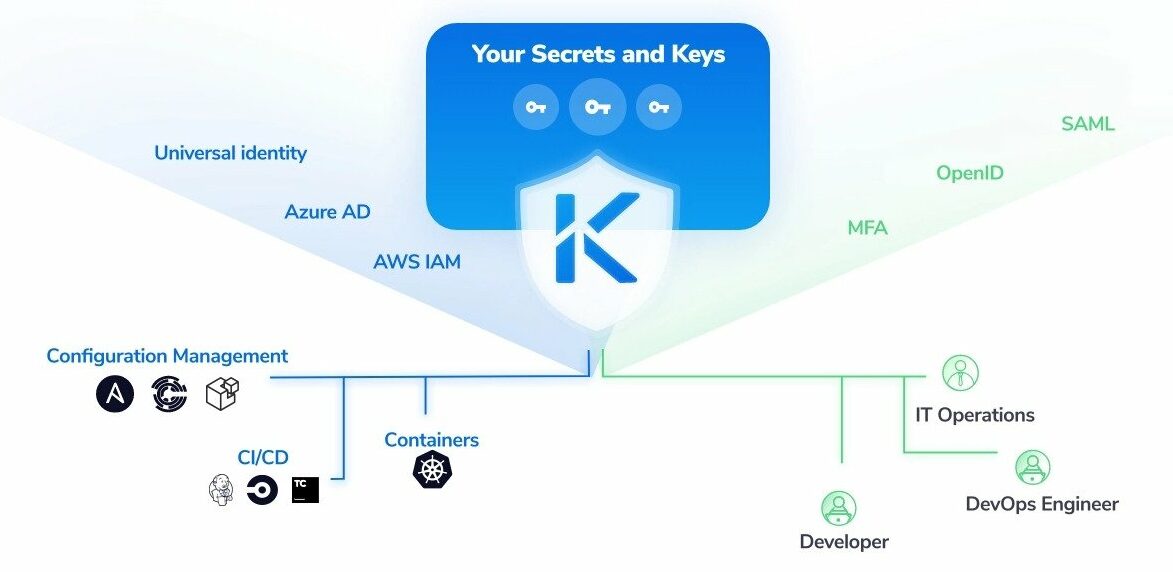

O Akeyless Vault é uma plataforma unificada e de ponta a ponta baseada em SaaS de gerenciamento de segredos, protegendo todos os tipos de credenciais, tanto estáticas quanto dinâmicas, incluindo automação de certificado e chaves de criptografia. Além disso, fornece uma solução única para proteger o acesso remoto (confiança zero) a todos os recursos em ambientes legados, multinuvem e híbridos.

Akeyless protege segredos e chaves usando uma tecnologia patenteada e certificada FIPS 140-2 integrada; não tem conhecimento dos segredos e chaves de seus clientes.

Os principais recursos incluem:

- Plataforma baseada em SaaS disponível globalmente que oferece alta disponibilidade (HA) e recuperação de desastres (DR) integradas, aproveitando a arquitetura nativa da nuvem sobre um serviço multirregional e multinuvem.

- O gerenciamento avançado de segredos fornece um cofre seguro para segredos estáticos e dinâmicos, como senhas, credenciais, chaves de API, tokens, etc.

- O Akeyless Vault permite o provisionamento e a injeção de todos os tipos de segredos em todos os seus servidores, aplicativos e cargas de trabalho, fornecendo uma ampla variedade de plug-ins que permitem conectar-se a todos os seus DevOps e plataformas de TI, como CI/CD, gerenciamento de configuração e orquestração ferramentas como Kubernetes e Docker.

Tempo de produção mais rápido porque:

- SaaS – nenhuma implantação, instalação ou manutenção é necessária

- Integração instantânea com migração automática de segredos de repositórios de segredos existentes conhecidos

A plataforma suporta mais dois pilares:

- Zero-Trust Application Access (AKA Remote Access) fornecendo autenticação unificada e credenciais de acesso just-in-time, permitindo que você proteja os aplicativos e a infraestrutura sem perímetro.

- A criptografia como serviço permite que os clientes protejam dados pessoais e comerciais confidenciais aplicando criptografia avançada em nível de aplicativo com certificação FIPS 140-2.

Keywhiz

O Square Keywhiz ajuda com segredos de infraestrutura, chaveiros GPG e credenciais de banco de dados, incluindo certificados e chaves TLS, chaves simétricas, tokens de API e chaves SSH para serviços externos. Keywhiz é uma ferramenta para lidar e compartilhar segredos.

A automação no Keywhiz nos permite distribuir e configurar os segredos essenciais para nossos serviços, o que requer um ambiente consistente e seguro. Os principais recursos do Keywhiz são:

- Keywhiz Server fornece APIs JSON para coletar e gerenciar segredos.

- Ele armazena todos os segredos apenas na memória e nunca retorna ao disco.

- A interface do usuário é feita com AngularJS para que os usuários possam validar e usar a interface do usuário.

Confidente

O Confidant é uma ferramenta de gerenciamento de segredos de código aberto que mantém um armazenamento fácil de usar e acesso a segredos com segurança. O Confidant armazena segredos de forma anexada no DynamoDB e gera uma chave de dados KMS exclusiva para cada modificação de todo o segredo, usando criptografia autenticada simétrica Fernet.

Ele fornece uma interface da web AngularJS que fornece aos usuários finais o gerenciamento eficiente de segredos, as formas de segredos para serviços e o registro de alterações. Alguns dos recursos incluem:

- Autenticação KMS

- Criptografia em repouso de segredos com versão

- Uma interface web amigável para gerenciar segredos

- Gere tokens que podem ser aplicados para autenticação serviço a serviço ou para passar mensagens criptografadas entre serviços.

SOPS

Deixe-me apresentar a você o SOPS, uma ferramenta incrível que descobri recentemente. É um editor de arquivos criptografados que suporta formatos como YAML, JSON, ENV, INI e BINARY. A melhor parte? Ele pode criptografar seus arquivos usando AWS KMS, GCP KMS, Azure Key Vault, idade e PGP.

Agora, aqui é onde fica interessante. Imagine que você está trabalhando em uma máquina que não tem acesso direto a chaves de criptografia como chaves PGP. Sem problemas! O SOPS cobre você com seu principal recurso de serviço. Você pode conceder acesso SOPS a chaves de criptografia armazenadas em uma máquina remota encaminhando um soquete. É como ter seu próprio Agente GPG portátil!

O SOPS opera em um modelo cliente-servidor para criptografar e descriptografar a chave de dados. Por padrão, ele executa um serviço de chave local dentro do processo. O cliente envia solicitações de criptografia ou descriptografia ao serviço de chave usando gRPC e buffers de protocolo. Não se preocupe; essas solicitações não contêm nenhuma chave criptográfica, pública ou privada.

Devo enfatizar que a conexão do serviço de chave atualmente carece de autenticação ou criptografia. Autenticar e criptografar a conexão por outros meios, como um túnel SSH, é altamente recomendado para garantir a segurança.

Mas espere, tem mais! O SOPS pode gerar logs de auditoria para rastrear o acesso a arquivos em seu ambiente controlado. Quando ativado, ele registra a atividade de descriptografia em um banco de dados PostgreSQL, incluindo o carimbo de data/hora, nome de usuário e arquivo descriptografado. Muito legal, certo?

Além disso, o SOPS oferece dois comandos úteis para passar segredos descriptografados para um novo processo: exec-env e exec-file. O primeiro injeta a saída no ambiente de um processo filho, enquanto o segundo o armazena em um arquivo temporário.

Lembre-se, a extensão do arquivo determina o método de criptografia usado pelo SOPS. Se você criptografar um arquivo em um formato específico, certifique-se de manter a extensão do arquivo original para descriptografia. É a maneira mais fácil de garantir a compatibilidade.

O SOPS se inspira em ferramentas como hiera-eyaml, credstash, tênis e armazenamento de senhas. É uma solução fantástica que elimina o incômodo de gerenciar arquivos criptografados por PGP manualmente.

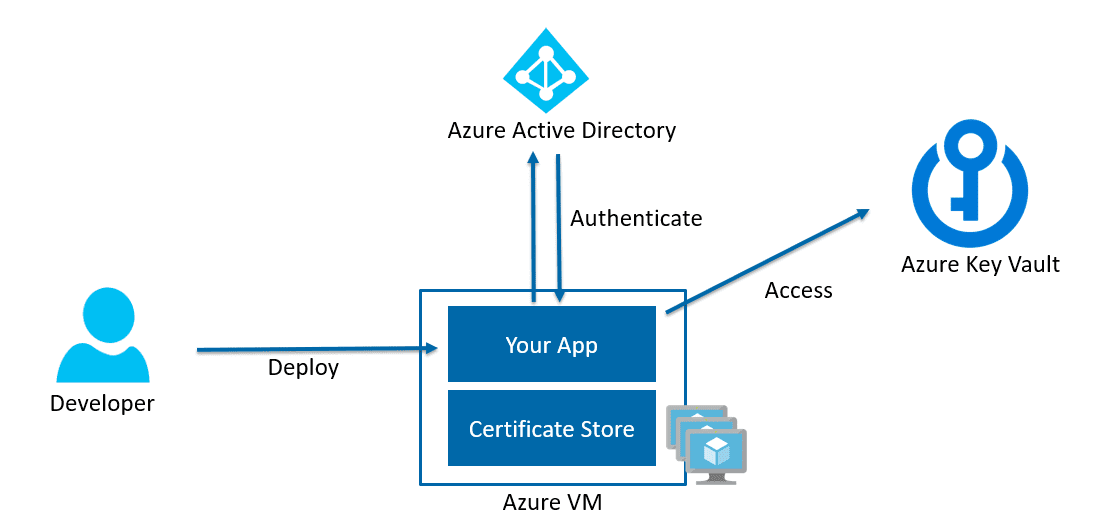

Azure Key Vault

Hospedando seus aplicativos no Azure? Se sim, então esta seria uma boa escolha.

O Azure Key Vault permite que os usuários gerenciem todos os segredos (chaves, certificados, cadeias de conexão, senhas etc.) para seu aplicativo de nuvem em um local específico. Ele é integrado imediatamente com origens e destinos de segredos no Azure. Aplicativos fora do Azure podem utilizá-lo ainda mais.

Você também pode melhorar o desempenho reduzindo a latência de seus aplicativos em nuvem armazenando chaves criptográficas na nuvem em vez de no local.

O Azure pode ajudar a obter proteção de dados e requisitos de conformidade.

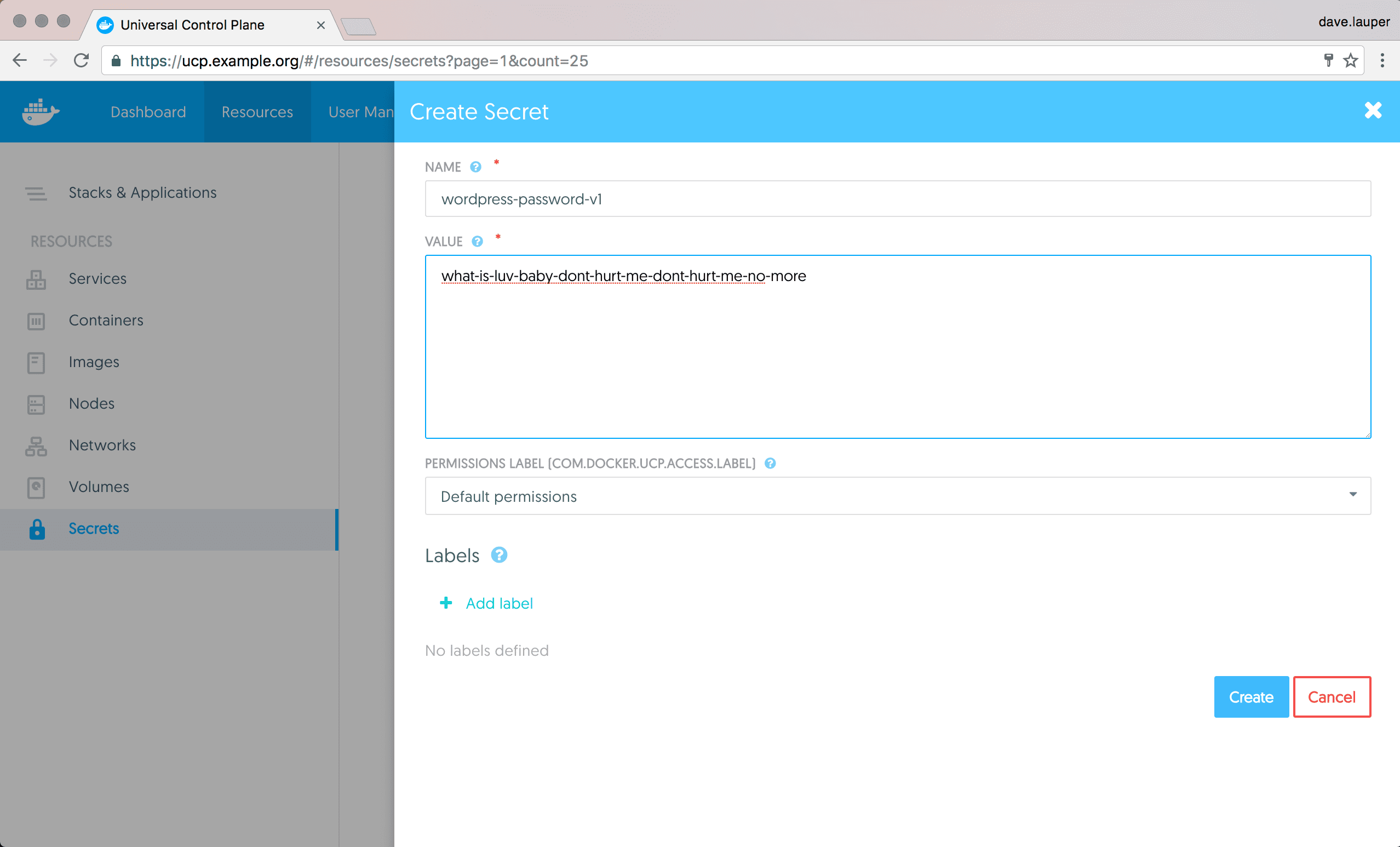

Segredos do Docker

Os segredos do Docker permitem adicionar facilmente o segredo ao cluster e ele é compartilhado apenas por conexões TLS mutuamente autenticadas. Em seguida, os dados são alcançados no nó do gerenciador em segredos do Docker e são salvos automaticamente no armazenamento interno do Raft, o que garante que os dados sejam criptografados.

Os segredos do Docker podem ser facilmente aplicados para gerenciar os dados e, assim, transferi-los para os contêineres com acesso a eles. Isso evita que os segredos vazem quando o aplicativo os usa.

Knox

Knox, foi desenvolvido pela plataforma de mídia social Pinterest para resolver seu problema com o gerenciamento manual de chaves e a manutenção de uma trilha de auditoria. O Knox é escrito em Go e os clientes se comunicam com o servidor Knox usando uma API REST.

O Knox usa um banco de dados temporário volátil para armazenar chaves. Ele criptografa os dados armazenados no banco de dados usando AES-GCM com uma chave mestra de criptografia. O Knox também está disponível como uma imagem do Docker.

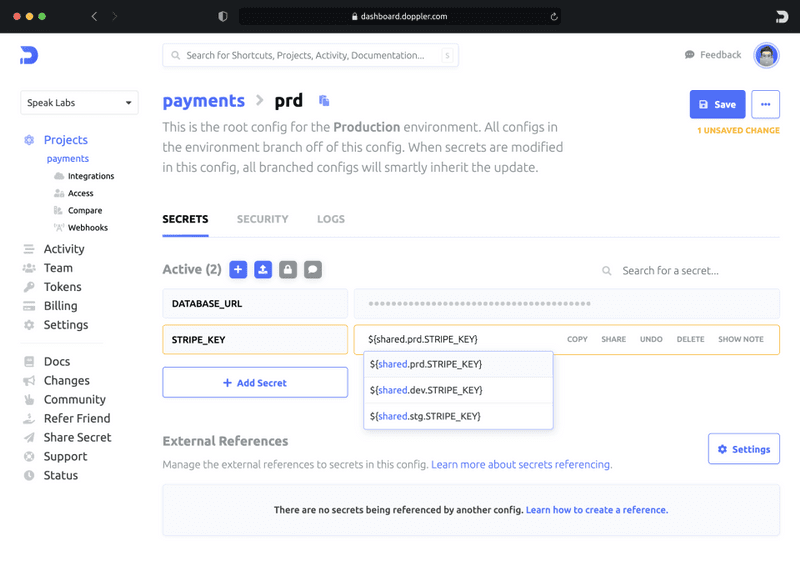

Doppler

De startups a empresas, milhares de organizações usam o Doppler para manter seu segredo e configuração de aplicativo sincronizados entre ambientes, membros da equipe e dispositivos.

Não há necessidade de compartilhar segredos por e-mail, arquivos zip, git e Slack; permita que suas equipes colaborem para que o tenham instantaneamente após a adição do segredo. O Doppler proporciona uma sensação de relaxamento ao automatizar o processo e economizar tempo.

Você pode criar referências aos segredos usados com frequência para que uma única atualização em alguns intervalos faça todo o seu trabalho. Use os segredos em Serverless, Docker ou em qualquer lugar, o Doppler trabalha com você. Quando sua pilha evolui, ela permanece como está, permitindo que você entre no ar em minutos.

Doppler CLI sabe tudo sobre como buscar seus segredos com base no diretório do seu projeto. Não se preocupe se algo mudar, você pode facilmente reverter as modificações quebradas em um único clique ou via CLI e API.

Com o Doppler, trabalhe de forma mais inteligente do que difícil e obtenha seu software de gerenciamento secreto GRATUITAMENTE. Se você busca mais recursos e benefícios, opte por um pacote inicial de US$ 6/mês/lugar.

Conclusão

Espero que o que foi dito acima lhe dê uma ideia sobre alguns dos melhores softwares para gerenciar credenciais de aplicativos.

Em seguida, explore as soluções de monitoramento e inventário de ativos digitais.