Você sabia que um hacker pode fazer transferências bancárias ou compras online em seu nome sem roubar suas informações cadastrais?

Associamos os cookies ao rastreamento e a anúncios on-line irritantes, mas eles também armazenam consultas de pesquisa, permitindo-nos visitar sites sem inserir um nome de usuário e senha.

No entanto, se alguém interceptar o cookie, isso pode levar a um ataque cibernético catastrófico chamado sequestro de sessão, que pode colocar seus dados confidenciais em risco nas mãos de invasores e pode causar muitos danos antes mesmo de você saber o que aconteceu.

Vamos descobrir o que é e como prevenir!

últimas postagens

O que é Sequestro de Sessão?

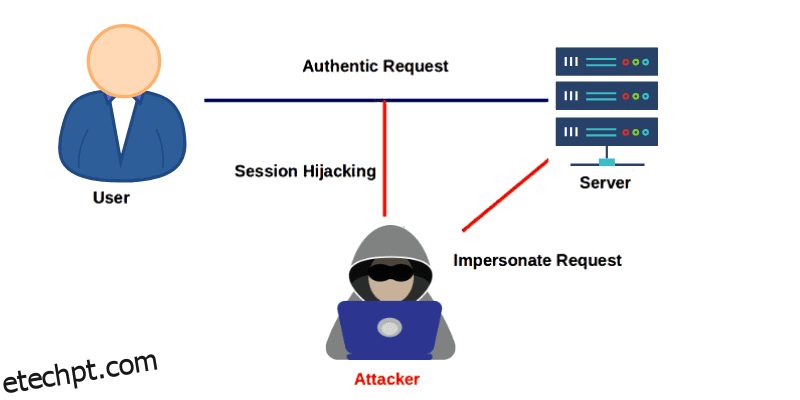

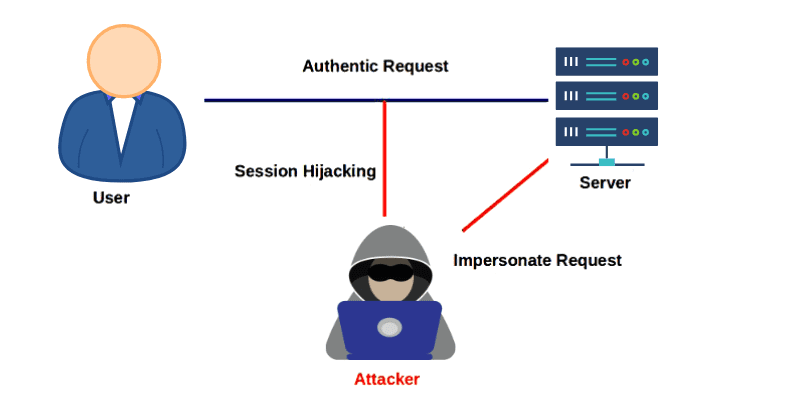

No seqüestro de sessão, um invasor intercepta e assume uma sessão estabelecida entre um usuário e um host, como um servidor Web, sessão Telnet ou qualquer outra conexão baseada em TCP. Uma sessão começa quando você faz login em um site ou aplicativo, por exemplo, um site de rede social.

Ele continua enquanto você está dentro da conta, verificando seu perfil ou participando de um tópico, e termina quando você sai do sistema. Mas como o servidor da web sabe que cada solicitação que você faz é realmente sua?

É aqui que entram os cookies. Depois de fazer login, você envia suas credenciais para o servidor da web. Ele confirma quem você é e fornece um ID de sessão usando um cookie que será anexado a você durante a sessão. É por isso que você não sai de um aplicativo toda vez que visita o perfil de alguém e porque a loja online lembra o que você colocou no carrinho de compras, mesmo que você atualize a página.

Mas os invasores podem sequestrar a sessão se usarem técnicas especiais de gerenciamento de sessão ou roubarem seu cookie. Assim, ele pode enganar o servidor web fazendo-o acreditar que as solicitações vêm de você, o usuário autorizado.

O fenômeno do seqüestro de sessão ficou famoso no início dos anos 2000, mas ainda é um dos métodos mais comuns usados pelos hackers.

Um exemplo recente é o Grupo Lapsus$, que passou a fazer parte da lista dos Mais Procurados do FBI este ano. Ele usa a infecção do InfoStealer Maleware para sequestrar a sessão.

Da mesma forma, a GenesisStore é uma loja somente para convidados administrada por um grupo de mesmo nome que vende dados de cookies comprometidos e sua listagem excede mais de 400.000 bots.

Tipos de captura de sessão

O seqüestro de sessão pode ser dividido em duas categorias principais, dependendo dos desejos do perpetrador.

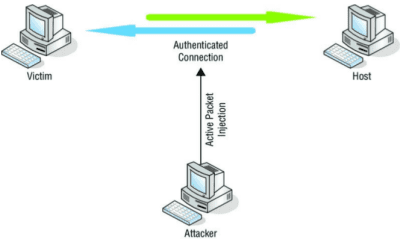

Ativo: Em um ataque ativo, o invasor assume sua sessão, levando assim a conexão do cliente legítimo ao recurso. Dependendo do local da sessão, o hacker pode fazer compras online, alterar senhas ou recuperar contas. Um exemplo comum de ataque ativo é um ataque de força bruta, XSS ou mesmo DDoS.

Fonte: OSWAP

Fonte: OSWAP

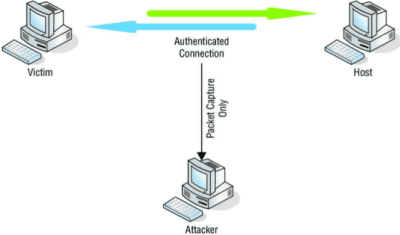

Passivo: Em um ataque passivo, o atacante não assume ou altera a sessão. Em vez disso, eles monitoram silenciosamente o tráfego de dados entre seu dispositivo e o servidor, coletando todas as informações confidenciais. Normalmente, IP Spoofing e injeção de malware são usados para realizar ataques de injeção passiva.

Fonte: OSWAP

Fonte: OSWAP

Como funciona o seqüestro de sessão?

HTTP é um protocolo sem estado, o que significa que o servidor não tem memória da operação do cliente. Cada nova solicitação HTTP coincide com uma nova unidade de trabalho ou, para simplificar, o servidor entrega páginas ao cliente sem se lembrar das solicitações anteriores do cliente.

Quando navegamos na web, no entanto, percebemos que os aplicativos idealmente sabem quem é o cliente (bem demais!). Graças a esta “memória” do servidor, “é possível criar modernas áreas reservadas de sites, bancos online, serviços de webmail, etc.

Para fazer isso, nasceu um apêndice que torna um protocolo sem estado, como o HTTP, com estado: os cookies.

Sessões com estado

Uma vez logados, os aplicativos da web que usam a sessão com monitoramento de estado descartam um cookie de sessão. Isso significa que eles dependem desse cookie para rastrear o cliente. Dentro do cookie é guardado um código único que permite o reconhecimento do cliente, por exemplo:

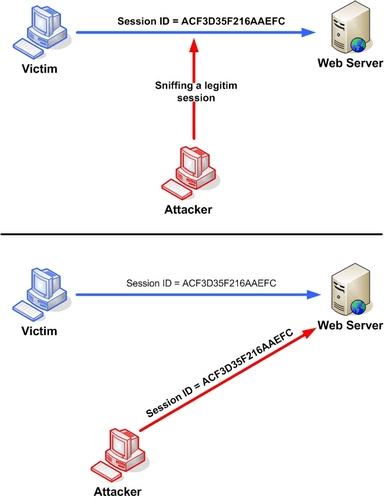

SESSIONID=ACF3D35F216AAEFC

Qualquer pessoa com o id ou código de sessão único mencionado acima seria o cliente autenticado para o servidor. Se um invasor pudesse obter esse identificador, como visto na figura abaixo, ele poderia explorar a sessão inicialmente validada para sua vítima, seja farejando uma sessão legítima ou até mesmo assumindo o controle da sessão completamente. Esse identificador geralmente está embutido na URL, no campo oculto de qualquer formulário ou em cookies.

OSWAP

OSWAP

Sessões sem estado

Com a evolução da web, surgiram soluções para gerir a “memória” do servidor sem utilizar cookies de sessão. Em uma aplicação web onde frontend e backend estão bem separados e se comunicam apenas via API, a melhor solução pode ser um JWT (JSON Web Token), um token assinado que permite que o frontend consuma as APIs fornecidas pelo backend.

Normalmente, o JWT é salvo no sessionStorage do navegador, uma área de memória que o cliente mantém ativa até que a aba seja fechada. Consequentemente, abrir uma nova guia cria uma nova sessão (ao contrário do que acontece com os cookies).

Roubar o token de identificação do cliente permite roubar a sessão do usuário e, assim, realizar um ataque de sequestro de sessão. Mas como roubar esse token?

Atualmente, os métodos mais utilizados pelos hackers são:

#1. Jacking do lado da sessão

Este método usa redes inseguras para descobrir seu ID de sessão. O invasor usa sniffing (software especial) e geralmente tem como alvo redes Wi-Fi públicas ou sites sem certificado SSL, conhecidos por sua segurança insatisfatória.

#2. Fixação de Sessão

A vítima usa o ID de sessão criado pelo invasor. Ele pode fazer isso com um ataque de phishing (através de um link malicioso) que “conserta” seu ID de sessão.

#3. força bruta

O método mais demorado e ineficiente. Durante este ataque, o hacker não rouba seus cookies. Em vez disso, ele tenta todas as combinações possíveis para adivinhar sua ID de sessão.

#4. XSS ou Cross-site Scripting

Um hacker explora vulnerabilidades em sites ou aplicativos para injetar código malicioso. Quando um usuário visita o site, o script é ativado, rouba os cookies do usuário e os envia ao invasor.

#5. Injeção de malware

O software malicioso pode executar ações não autorizadas em seu dispositivo para roubar informações pessoais. Também é frequentemente usado para interceptar cookies e enviar informações a um invasor.

#6. Falsificação de IP

Um cibercriminoso altera o endereço IP de origem do pacote para fazer parecer que vem de você. Por causa do IP falso, o servidor da web pensa que é você e a sessão é sequestrada.

Como evitar o sequestro de sessão?

A possibilidade de sequestro de sessão geralmente se resume à segurança dos sites ou aplicativos que você usa. No entanto, existem etapas que você pode seguir para se proteger:

- Evite Wi-Fi público, pois pontos de acesso gratuitos são ideais para cibercriminosos. Eles geralmente têm pouca segurança e podem ser facilmente falsificados por hackers. Sem falar que estão sempre cheios de potenciais vítimas cujo tráfego de dados é constantemente comprometido.

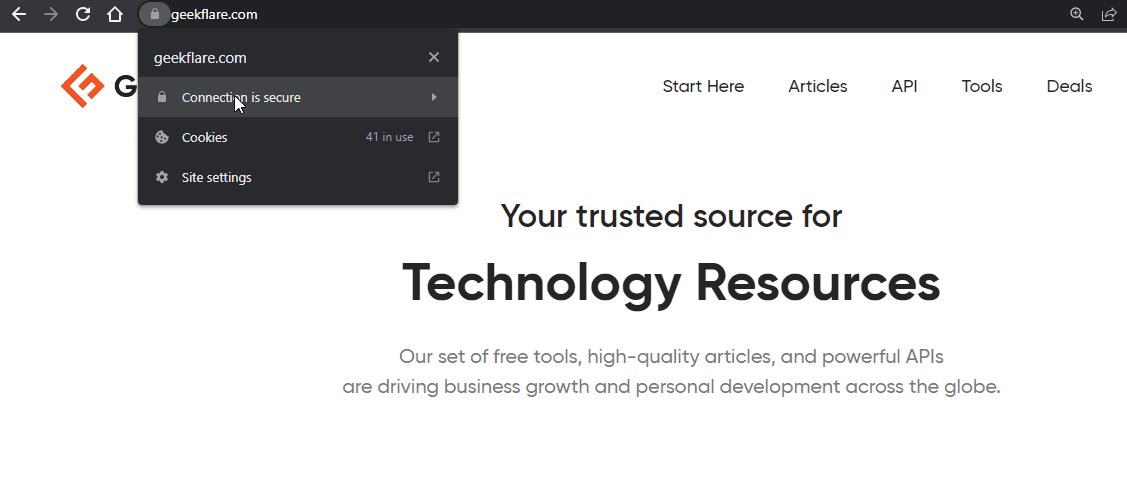

- Qualquer site que não use um certificado SSL o torna vulnerável, pois não pode criptografar o tráfego. Verifique se o site é seguro procurando por um pequeno cadeado ao lado da URL.

- Instale um aplicativo antimalware para detectar e proteger seu dispositivo contra malware e ratos que podem roubar informações pessoais.

- Evite baixar malware usando lojas de aplicativos ou sites oficiais para baixar aplicativos.

- Se você receber uma mensagem pedindo para clicar em um link desconhecido, não faça isso. Isso pode ser um ataque de phishing que pode infectar seu dispositivo e roubar informações pessoais.

O usuário pode fazer pouco contra um ataque de seqüestro de sessão. Pelo contrário, no entanto, o aplicativo pode perceber que um dispositivo diferente se conectou com o mesmo identificador de sessão. E com base nisso, você pode desenhar estratégias de mitigação como:

- Associe a cada sessão alguma impressão digital técnica ou características do dispositivo conectado para detectar alterações nos parâmetros registrados. Essas informações devem ser salvas no cookie (para sessões com estado) ou no JWT (para sessões sem estado), absolutamente criptografadas.

- Se a sessão for baseada em cookie, descarte o cookie com o atributo HTTPOnly para torná-lo inacessível no caso de um ataque XSS.

- Configure um Sistema de Detecção de Intrusão (IDS), Sistema de Prevenção de Intrusão (IPS) ou solução de monitoramento de rede.

- Alguns serviços executam verificações secundárias na identidade do usuário. Por exemplo, um servidor da Web pode verificar a cada solicitação se o endereço IP do usuário corresponde ao último usado durante essa sessão. No entanto, isso não impede ataques de alguém que compartilhe o mesmo endereço IP e pode ser frustrante para usuários cujo endereço IP pode mudar durante uma sessão de navegação.

- Como alternativa, alguns serviços alterarão o valor do cookie a cada solicitação. Isso reduz drasticamente a janela na qual um invasor pode operar e torna mais fácil identificar se um ataque ocorreu, mas pode causar outros problemas técnicos.

- Use diferentes soluções de autenticação multifator (MFA) para cada sessão de usuário.

- Mantenha todos os sistemas atualizados com os últimos patches e atualizações de segurança.

Perguntas frequentes

Como o seqüestro de sessão é diferente da falsificação de sessão?

O sequestro de sessão envolve fingir ser o usuário, enquanto o spoofing envolve a substituição do usuário. Nos últimos anos, alguns analistas de segurança começaram a caracterizar o último como um tipo de sequestro de sessão.

Palavras Finais

A frequência de ataques de sequestro de sessão aumentou nos últimos anos; portanto, tornou-se cada vez mais importante entender esses ataques e seguir as medidas preventivas. No entanto, assim como a tecnologia está se desenvolvendo, os ataques também estão se tornando mais sofisticados; portanto, é essencial criar estratégias de mitigação ativas contra o seqüestro de sessão.

Você também pode estar interessado em saber quanto valem seus dados na dark web.