Descoberto pela primeira vez em 2016, o botnet Mirai assumiu um número sem precedentes de dispositivos e causou danos massivos à Internet. Agora está de volta e mais perigoso do que nunca.

últimas postagens

O novo e aprimorado Mirai está infectando mais dispositivos

Em 18 de março de 2019, pesquisadores de segurança em Palo Alto Networks revelou que o Mirai foi ajustado e atualizado para atingir o mesmo objetivo em uma escala maior. Os pesquisadores descobriram que Mirai estava usando 11 novas exportações (elevando o total para 27) e uma nova lista de credenciais de administrador padrão para tentar. Algumas das mudanças são voltadas para hardware comercial, incluindo TVs LG Supersign e sistemas de apresentação sem fio WePresent WiPG-1000.

O Mirai pode ser ainda mais potente se puder assumir o controle de hardware comercial e comandar redes comerciais. Como Ruchna Nigam, pesquisadora sênior de ameaças da Palo Alto Networks, coloca isso:

Esses novos recursos fornecem ao botnet uma grande superfície de ataque. Em particular, direcionar links corporativos também concede acesso a uma largura de banda maior, resultando em maior poder de fogo para o botnet para ataques DDoS.

Esta variante do Miria continua a atacar roteadores, câmeras e outros dispositivos conectados à rede. Para fins destrutivos, quanto mais dispositivos infectados, melhor. Ironicamente, a carga maliciosa estava hospedada em um site que promovia uma empresa que lidava com “Segurança eletrônica, integração e monitoramento de alarme”.

Mirai é um botnet que ataca dispositivos IOT

Se você não se lembra, em 2016 o botnet Mirai parecia estar em toda parte. Ele direcionou roteadores, sistemas DVR, câmeras IP e muito mais. Freqüentemente, são chamados de dispositivos da Internet das Coisas (IoT) e incluem dispositivos simples, como termostatos que se conectam à Internet. Os botnets funcionam infectando grupos de computadores e outros dispositivos conectados à Internet e, em seguida, forçando essas máquinas infectadas a atacar sistemas ou trabalhar em outros objetivos de maneira coordenada.

Mirai foi atrás de dispositivos com credenciais de administrador padrão, seja porque ninguém os alterou ou porque o fabricante os codificou. O botnet assumiu um grande número de dispositivos. Mesmo que a maioria dos sistemas não fosse muito poderosa, os números absolutos trabalhados podiam funcionar juntos para realizar mais do que um poderoso computador zumbi por conta própria.

Mirai assumiu quase 500.000 dispositivos. Usando esse botnet agrupado de dispositivos IoT, Mirai paralisou serviços como Xbox Live e Spotify e sites como BBC e Github, visando provedores de DNS diretamente. Com tantas máquinas infectadas, Dyn (um provedor de DNS) foi derrubado por um ataque DDOS que viu 1,1 terabytes de tráfego. Um ataque DDOS funciona inundando um alvo com uma grande quantidade de tráfego de Internet, mais do que o alvo pode suportar. Isso fará com que o site ou serviço da vítima seja rastreado ou o forçará totalmente a sair da Internet.

Os criadores originais do software de botnet Marai foram preso, confessado culpado e recebido termos de liberdade condicional. Por um tempo, Mirai foi fechada. Mas o código sobreviveu o suficiente para que outros atores mal-intencionados assumissem o controle de Mirai e o alterassem para atender às suas necessidades. Agora há outra variante do Mirai por aí.

Como se Proteger de Mirai

Mirai, como outras botnets, usa exploits conhecidos para atacar dispositivos e comprometê-los. Ele também tenta usar credenciais de login padrão conhecidas para trabalhar no dispositivo e assumi-lo. Portanto, suas três melhores linhas de proteção são diretas.

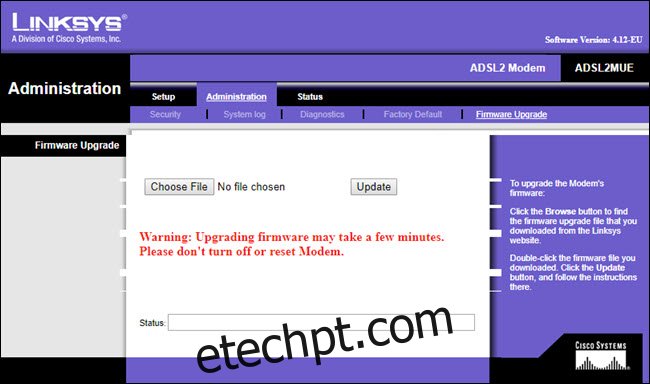

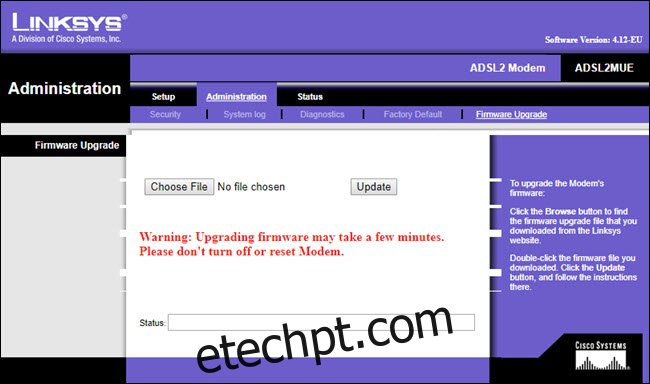

Sempre atualize o firmware (e o software) de qualquer coisa que você tenha em sua casa ou local de trabalho que possa se conectar à Internet. Hacking é um jogo de gato e rato e, assim que um pesquisador descobre um novo exploit, seguem-se patches para corrigir o problema. Botnets como esse prosperam em dispositivos sem patch, e essa variante do Mirai não é diferente. As explorações direcionadas ao hardware empresarial foram identificadas em setembro e 2017.

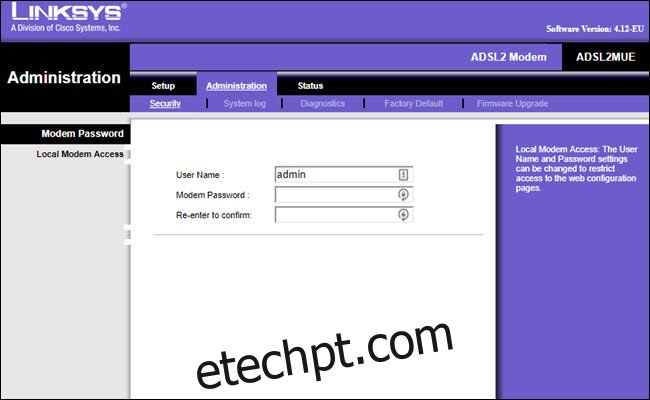

Altere as credenciais de administrador de seus dispositivos (nome de usuário e senha) o mais rápido possível. Para roteadores, você pode fazer isso na interface da web do roteador ou no aplicativo móvel (se houver). Para outros dispositivos que você faz login com seu nome de usuário ou senha padrão, consulte o manual do dispositivo.

Se você pode fazer login usando admin, senha ou um campo em branco, você precisa alterar isso. Certifique-se de alterar as credenciais padrão sempre que configurar um novo dispositivo. Se você já configurou os dispositivos e se esqueceu de alterar a senha, faça isso agora. Esta nova variante do Mirai visa novas combinações de nomes de usuário e senhas padrão.

Se o fabricante do dispositivo parou de lançar novas atualizações de firmware ou codificou as credenciais do administrador e você não pode alterá-las, considere a substituição do dispositivo.

A melhor maneira de verificar é começar no site do fabricante. Encontre a página de suporte para o seu dispositivo e procure por quaisquer avisos sobre atualizações de firmware. Verifique quando o último foi lançado. Se já se passaram anos desde a atualização do firmware, o fabricante provavelmente não oferece mais suporte ao dispositivo.

Você também pode encontrar instruções para alterar as credenciais de administração no site de suporte do fabricante do dispositivo. Se você não conseguir encontrar atualizações de firmware recentes ou um método para alterar a senha do dispositivo, provavelmente é hora de substituir o dispositivo. Você não quer deixar algo permanentemente vulnerável conectado à sua rede.

Se o firmware mais recente que encontrar for de 2012, você deve substituir seu dispositivo.

Se o firmware mais recente que encontrar for de 2012, você deve substituir seu dispositivo.

Substituir seus dispositivos pode parecer drástico, mas se eles estiverem vulneráveis, é sua melhor opção. Botnets como o Mirai não vão desaparecer. Você tem que proteger seus dispositivos. E, ao proteger seus próprios dispositivos, você estará protegendo o restante da Internet.