Hoje, as empresas estão sob tremenda pressão para manter seus negócios funcionando. Se sua empresa está configurada para operar perfeitamente, sua equipe de segurança precisa proteger sua empresa de todas as ameaças que possam interferir em suas operações.

O problema é que o que é seguro hoje pode estar no escopo da insegurança amanhã. Esse fenômeno é causado pelo fato de que, à medida que os algoritmos evoluem, surgem novas vulnerabilidades e os invasores cibernéticos desenvolvem novas maneiras de quebrar a criptografia da qual a maioria das empresas depende.

A criptoanálise, conhecida como rastreamento de código, é uma compreensão profunda das técnicas usadas para descriptografar e consultar códigos, cifras ou texto criptografado. A criptoanálise usa regras numéricas para procurar a suscetibilidade de um algoritmo e se ramifica ainda mais para a criptografia em sistemas de segurança da informação.

Este guia ensina tudo o que você precisa saber sobre criptoanálise. Você terá uma compreensão detalhada do tema e aprenderá como tornar sua organização imune à criptoanálise.

últimas postagens

O que é Criptanálise?

O processo de criptoanálise visa estudar sistemas criptográficos para identificar fragilidades e vazamentos de informações. Você pode considerá-lo como uma exploração de falhas na arquitetura matemática subjacente de um sistema criptográfico, incluindo vulnerabilidades de implementação como ataques de canal lateral e entradas de entropia fracas.

Os sistemas criptográficos referem-se a um sistema de computador que emprega criptografia, um método para proteger as informações e a comunicação por meio de código, de modo que apenas aqueles a quem se destina possam processá-lo.

Criptanálise vs. Criptografia

Desde a definição, em criptografia, você se preocupa em ocultar uma mensagem, convertendo-a em texto oculto antes de transmiti-la por canais inseguros. Por outro lado, a criptoanálise envolve a obtenção de texto simples de mensagens ocultas em um canal inseguro.

A criptografia provou ser um trunfo ao transmitir as informações. Um excelente exemplo para mostrar seus casos de uso é em transações bancárias e mensagens de e-mail onde é necessário proteger informações. Os esquemas de criptografia incluem chaves secretas, chaves públicas e funções hash.

A criptoanálise é uma arte ligada à descriptografia de um texto cifrado para um simples. Nesse caso, uma pessoa autorizada tenta descriptografar sua mensagem espionando o canal.

Quem usa a criptoanálise?

Várias organizações usam criptoanálise, incluindo governos que desejam descriptografar as comunicações privadas de outras nações, empresas que testam recursos de segurança para seus produtos de segurança, hackers, crackers, pesquisadores independentes e profissionais acadêmicos que procuram identificar vulnerabilidades em algoritmos e protocolos criptográficos.

O avanço da criptologia é propagado pela batalha interminável entre criptógrafos que desejam proteger dados e analistas de cripto que trabalham para quebrar sistemas criptográficos.

Os objetivos de um invasor estão vinculados às suas necessidades específicas de realização de criptoanálise. A criptoanálise bem-sucedida geralmente não vai além da dedução de informações do texto oculto. No entanto, basta com base nas necessidades dos atacantes, cujos objetivos variam de um atacante para outro, mas não se limitam a:

- Quebra total – Encontrar chaves secretas.

- Dedução global – Encontrar algoritmos funcionais equivalentes para criptografia e descriptografia sem conhecimento de chaves secretas.

- Dedução de informações – Obter informações sobre textos cifrados e textos simples.

- Algoritmo de distinção – Distingue a saída de criptografia da permutação de bits aleatórios.

Vejamos um exemplo prático e fácil de entender. No entanto, você deve saber que este exemplo não se aplica a cifras criptográficas modernas, mas é bom para construir sua compreensão.

A técnica de análise de frequência pode ser usada em algoritmos básicos de criptografia. Os algoritmos básicos de criptografia de classe executam substituições monoalfabéticas, substituindo cada letra por uma letra mapeada predeterminada do mesmo alfabeto.

Este modelo é uma melhoria de técnicas mais básicas que trocavam as letras por um número constante de posições e substituíam as letras antigas por novas da posição alfabética resultante.

Embora as cifras de substituição monoalfabéticas sejam resistentes a buscas cegas, elas não são imunes e podem ser facilmente quebradas com papel e caneta. Então, como? A análise de frequência emprega o recurso característico de que a linguagem natural não é aleatória e a substituição monoalfabética não esconde as propriedades estatísticas da linguagem.

Vamos dar uma olhada mais de perto e reduzi-lo a um alfabeto específico como “E” com uma frequência específica, digamos 12,7%. Quando você substitui E para obter um texto cifrado, o texto resultante retém sua frequência original. Se essa frequência for conhecida pelo criptoanalista, ele poderá determinar rapidamente as substituições para decifrar seu texto cifrado.

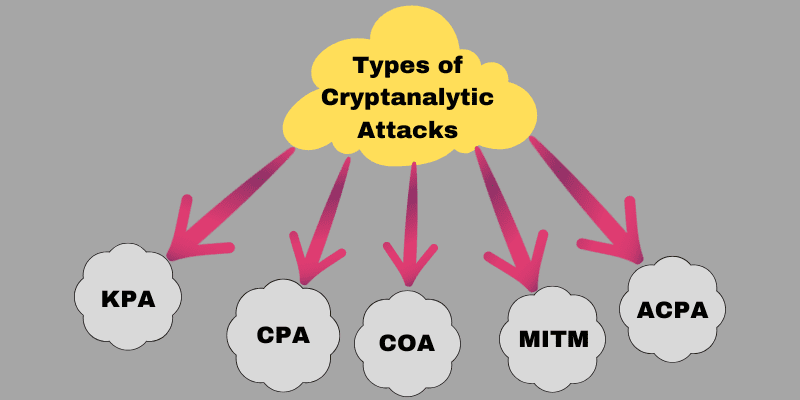

Tipos de Ataques Criptoanalíticos

Ataques criptoanalíticos exploram falhas em seu sistema, decifrando sua criptografia. Para iniciar um ataque de criptoanálise, você precisa conhecer a natureza dos métodos e as propriedades gerais do texto sem formatação. Uma planície pode estar em qualquer idioma, incluindo inglês ou código Java.

Aqui está uma lista dos tipos de ataques. Os cinco primeiros são os mais comuns; os outros são raros e ocasionalmente deixados de lado; é bom conhecê-los.

Como funciona a criptoanálise?

O objetivo principal da criptoanálise é expor falhas ou contornar algoritmos criptográficos. Os criptógrafos usam pesquisas de criptoanalistas para avançar algoritmos existentes ou atualizar métodos abaixo da média.

Com a criptografia criando e aprimorando cifras de criptografia e outras técnicas, a criptoanálise, por outro lado, se concentra na decifração de dados criptografados. As duas operações conversam e estão confinadas ao domínio da criptologia, o estudo matemático de códigos, cifras e algoritmos relacionados.

Os pesquisadores trabalham com muita atenção para desenvolver estratégias de ataque que vençam os esquemas de criptografia, iniciando a descriptografia de algoritmos criptografados de texto cifrado sem a necessidade de chaves de criptografia. Frequentemente, você usa criptoanálise para expor falhas em seus métodos de concepção e execução.

Como se proteger contra ataques criptoanalíticos

Infelizmente, não há muito que você possa fazer para estabelecer imunidade contra a criptoanálise além de usar um esquema de criptografia seguro, cifras em toda a sua infraestrutura digital e manter seu software atualizado. No entanto, aqui estão algumas dicas que você pode usar para aumentar a segurança.

- Use algoritmos de criptografia e hash atualizados. Um bom cenário seria evitar ferramentas como SHA1 e MD5, que não são mais consideradas seguras.

- Use chaves de criptografia longas. Por exemplo, suas chaves RSA devem ter pelo menos 2.048 bits de comprimento para handshakes VPN.

- Lembre-se de destruir as chaves substituídas.

- Use senhas fortes e implemente um gerador de números aleatórios testado para selecionar suas chaves.

- Salgue seus hashes. Aqui você está adicionando ruído aleatório aos seus hashes. Você deve manter seu sal longo e aleatório, assim como ao trabalhar com senhas.

- Empregue o sigilo de encaminhamento perfeito (PFS) para impedir que sessões passadas e futuras sejam descriptografadas se suas chaves forem comprometidas. Isso geralmente é usado em redes privadas virtuais (VPNs).

- Ofuscar o tráfego criptografado – Você está garantindo que seu tráfego pareça regular e não expondo o fato de que ele está criptografado. Software como o Obfsproxy é um bom exemplo de ferramenta que funciona bem com a rede Tor.

- Integre um sistema de detecção de intrusão (IDS) em sua infraestrutura – Este sistema irá notificá-lo sobre uma violação ou ataque. No entanto, isso não impede a violação. No entanto, reduz o tempo de resposta, salvando o sistema de danos graves. Seria melhor ter um bom IDS integrado ao seu sistema.

Aplicações da Criptoanálise

A criptoanálise tem várias aplicações na vida real. Às vezes, pode ser combinado com criptografia para atingir todo o seu potencial. Aqui estão algumas aplicações:

#1. Integridade no armazenamento

Você pode usar a análise criptográfica para manter a integridade no armazenamento. Nesse caso, você usa fechaduras e chaves em seu sistema de controle de acesso para proteger os dados de acessos indesejados. Você também pode criar somas de verificação criptográficas para determinar a autenticidade dos dados armazenados em ambientes dinâmicos onde os vírus são propensos a abordagens de dados modificadas.

A soma de verificação é desenvolvida e comparada com um valor antecipado durante a transmissão de dados. A criptoanálise ajuda a proteger as mídias de armazenamento que são vulneráveis a ataques após seus altos volumes de dados ou aquelas que foram expostas por longos períodos.

#2. Autenticação de Identidade

Na autenticação de identidade, seu foco principal é confirmar a autoridade de um usuário para acessar dados. A criptoanálise facilita esse processo durante a troca de senha. Os sistemas modernos combinam transformações criptográficas com os atributos de uma pessoa para identificar os usuários de maneira confiável e eficiente.

As senhas são armazenadas em formatos criptografados onde os aplicativos com acesso podem usá-los. Como as senhas são armazenadas em texto simples, a segurança de seus sistemas não é comprometida.

#3. Credenciais do sistema

Você pode usar criptoanálise e criptografia para criar as credenciais de um sistema. Quando os usuários fizerem login em seu sistema, eles sempre terão que produzir uma prova de credenciais pessoais antes de serem autorizados a entrar.

As credenciais eletrônicas estão sendo criadas para facilitar as verificações eletrônicas. Essa técnica é frequentemente aplicada em cartões inteligentes para realizar operações criptográficas, incluindo o armazenamento de dados.

#4. Assinaturas digitais

As assinaturas digitais são freqüentemente usadas na comunicação para autenticar que as mensagens são de um remetente conhecido. Isso é semelhante à assinatura de documentos em papel e caneta. Obviamente, se as assinaturas digitais forem substituir as assinaturas analógicas, elas serão fabricadas usando a tecnologia de criptoanálise.

Isso parece útil nos casos em que as organizações têm equipes distribuídas em vários locais e ainda precisam se encontrar pessoalmente para executar alguma papelada colaborativa. Com os formatos de assinatura digital, qualquer pessoa que possua a chave pública pode verificar um documento, amplamente adotado no domínio das criptomoedas.

#5. Transferências Eletrônicas de Fundos (ETFs)

Recentemente, você viu o dinheiro eletrônico substituir as transações em dinheiro. Transferências eletrônicas de fundos, moedas virtuais, dinheiro de ouro digital, criptomoedas e depósitos diretos são todos ativos baseados em criptografia. Considere saques em caixas eletrônicos, pagamentos com cartão de débito e transferências eletrônicas são exemplos de operações de dinheiro eletrônico.

Como ser um criptoanalista

Você pode considerar se tornar um criptoanalista depois de ver a ampla variedade de aplicativos de criptoanálise. Se o fizer, provavelmente estará trabalhando no desenvolvimento de algoritmos, cifras e sistemas de segurança para criptografar dados. Você também deve esperar analisar e descriptografar informações em métodos criptográficos e protocolos de telecomunicações.

Você também pode esperar para desempenhar funções como projetar sistemas de segurança, proteger informações críticas contra interceptação, testar modelos de computação quanto à confiabilidade, criptografar dados financeiros, desenvolver modelos estatísticos e matemáticos para analisar dados e resolver problemas de segurança. Se isso for emocionante o suficiente, leia e veja como se tornar um.

Você pode obter um diploma de bacharel em ciência da computação, engenharia, matemática ou áreas afins, como engenharia elétrica e eletrônica. No entanto, algumas organizações ainda podem contratá-lo com base em treinamento intenso e experiência prática sem um diploma técnico. Ter algumas certificações de segurança cibernética é uma vantagem adicional.

Palavras Finais

A criptoanálise é mais um meio para um ataque cibernético do que um ataque em si. E com a maioria dos sistemas de criptografia resistentes a tentativas de criptoanálise, entender os que ficaram vulneráveis requer habilidades matemáticas sofisticadas, que não são brincadeira de adquirir.

Se você está pensando em aprender criptoanálise, é um campo empolgante trabalhar em uma ampla gama de produtos, como nos setores financeiro, de armazenamento e de identidade.

Você viu como a criptoanálise é poderosa e o quanto ela pode ajudar a criar aplicativos do mundo real. Seria bom buscar a análise criptográfica e seria ainda melhor usar suas habilidades, como construir utilitários mais seguros.

Em seguida, você pode verificar a criptografia de dados: terminologia crítica.