Fique atento enquanto falamos sobre algumas das infames tentativas de extorsão cibernética e as possíveis maneiras de detê-las antecipadamente.

Um assalto a banco é muito inseguro para um mau ator sofisticado. Prejudica fisicamente o criminoso enquanto isso acontece e concede punições pesadas se for pego.

Em contraste, você permanece praticamente intocado se orquestrar um ataque de ransomware futurista.

Conclusivamente, as extorsões cibernéticas são muito menos arriscadas e mais lucrativas em comparação com roubos ou roubos convencionais. Além disso, as penalidades mais fracas favoreceram ainda mais os cibercriminosos.

Considere as criptomoedas não rastreáveis, e já devemos começar a fortalecer nossas defesas.

O que é extorsão cibernética?

Cyber Extortion é um ataque online para extrair grandes quantias de resgate. Isso geralmente é feito ameaçando falhas de servidor com um ataque DDoS ou criptografando seus dados, negando acesso.

A extorsão cibernética é um ato de chantagem nas seguintes formas:

últimas postagens

Refém de dados

Um mau ator impede você de acessar sua rede de computadores e pede um resgate para restaurar o acesso. Isso geralmente acontece quando você clica acidentalmente em um link malicioso que baixa malware, criptografa os arquivos e bloqueia você.

Como alternativa, alguém sequestra seu sistema, copia dados confidenciais e o assusta a pagar ou arriscar expor isso ao público em geral. Isso às vezes envolve engenharia social em que eles apenas fazem truques psicológicos, fazendo você acreditar falsamente no hack quando não há nenhum.

DDoS

Às vezes usado para encobrir um roubo de dados, o Distributed Denial of Service (DDoS) é quando sua rede é inundada com solicitações de serviço falsas, impedindo que seus usuários reais entrem.

Isso é feito com uma rede de servidores infectados (botnets) ou por memcaching, causando lentidão ou falha no servidor. Dependendo da escala do seu negócio online, as perdas podem ser enormes.

Pode-se facilmente financiar um ataque DDoS por apenas US $ 4 por hora, causando centenas de milhares de perdas à vítima. Além da perda imediata, o tempo de inatividade empurra seus clientes para os concorrentes causando danos adicionais ao longo do tempo.

Principais ataques de extorsão cibernética

Vamos dar uma olhada em alguns dos maiores eventos desse tipo registrados no passado.

#1. Quero chorar

A partir de 12 de maio de 2017, o WannaCry foi um ataque global de ransomware em computadores que executavam o Microsoft Windows. Sua escala real ainda é desconhecida porque ainda persiste em algumas formas.

No primeiro dia no cargo, o WannaCry infectou 230 mil computadores em mais de 150 países. Isso afetou grandes corporações e governos em todo o mundo. Ele poderia copiar, instalar, executar e se espalhar dentro da rede sem qualquer interação humana.

Com o WannaCry, os hackers aproveitaram uma vulnerabilidade do Windows usando o exploit EternalBlue. Curiosamente, o EternalBlue foi desenvolvido pela NSA dos Estados Unidos para explorar uma vulnerabilidade do Windows. O código de exploração de alguma forma foi roubado e publicado por um grupo de hackers chamado The Shadow Brokers.

A Microsoft, sabendo do problema, emitiu uma atualização para corrigi-lo. Mas a maioria dos usuários que executavam sistemas desatualizados se tornou o principal alvo.

O salvador desta vez foi Marcus Hutchins, que acidentalmente afundou o malware ao registrar um domínio mencionado no código de exploração. Isso funcionou como um interruptor de morte e manteve o WannaCry à distância. Mas há muito mais do que isso, incluindo o kill switch sofrendo um ataque DDoS, Hutchins lidando com o kill switch para o Cloudflare que você pode pegar TechCrunch.

As perdas globais estimadas são de cerca de US$ 4 bilhões.

#2. CNA Financeiro

Em 21 de março de 2021, a CNA Financial, com sede em Chicago, soube que alguém copiou dados pessoais confidenciais de seus funcionários, trabalhadores contratados e seus dependentes. Isso veio à tona depois de mais de duas semanas, pois o hack não era detectado a partir de 5 de março de 2021.

Este foi um ataque híbrido que incluiu roubo de dados, além de manter o sistema CNA refém. Os hackers, um grupo de hackers com sede na Rússia, Evil Corp, usaram malware para criptografar servidores CNA. Após negociações sobre o valor inicial do resgate de US$ 60 milhões, os hackers finalmente concordaram em US$ 40 milhões, conforme Bloomberg.

#3. Oleoduto Colonial

O hack Colonial Pipeline causou interrupções no fornecimento de combustível de um dos maiores oleodutos dos EUA. A investigação revelou que foi o resultado de um único vazamento de senha na dark web.

No entanto, não se sabia como os maus atores obtiveram o nome de usuário correto correspondente à senha comprometida. Os hackers acessaram os sistemas coloniais usando uma rede privada virtual destinada a funcionários remotos. Como não havia autenticação multifator, um nome de usuário e senha eram suficientes.

Após uma semana dessa atividade, em 7 de maio de 2021, um dos funcionários atuais viu uma nota de resgate exigindo US$ 4,4 milhões em criptomoedas. Em poucas horas, os funcionários fecharam todo o pipeline contratado por empresas de segurança cibernética para verificar e mitigar os danos. Eles também notaram um roubo de dados de 100 GB, e o hacker ameaçou expô-lo em caso de não pagamento do valor do resgate.

O ransomware prejudicou a seção de cobrança e contabilidade dos sistemas de TI da Colonial. O valor do resgate foi pago logo após o ataque ao DarkSide, um grupo de hackers com sede na Europa Oriental. A DarkSide forneceu uma ferramenta de descriptografia que se mostrou tão lenta que levou uma semana para normalizar as operações do pipeline.

Curiosamente, o Departamento de Justiça dos EUA divulgou um comunicado público em 7 de junho de 2021, citando a recuperação de 63,7 bitcoins do pagamento original. De alguma forma, o FBI conseguiu as chaves privadas relacionadas às contas dos hackers e trouxe de volta US$ 2,3 milhões, aparentemente menos do que foi pago devido à queda repentina nos preços do bitcoin naquele período.

#4. Din

Além de fazer muitas coisas na Internet, a Dyn atua principalmente como provedor de serviços DNS para alguns dos grandes nomes, incluindo Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal, etc. com um grande ataque DDoS em 21 de outubro de 2016.

O invasor usou o botnet Mirai, que implantou um grande número de dispositivos IoT comprometidos para enviar solicitações falsas de DNS. Esse tráfego congestionou os servidores DNS, causando lentidão extrema, acumulando uma quantidade desconhecida de perdas em todo o mundo.

Embora a escala do ataque dificulte o cálculo da quantidade exata de danos sofridos pelos sites, Dyn perdeu muito.

Cerca de 14.500 domínios (aproximadamente 8%) mudaram para um provedor de DNS diferente imediatamente após o ataque.

Enquanto muitos mais sofreram ataques semelhantes, como o Amazon Web Services, GitHubGenericNamevamos evitar sair da estrada e passar a traçar uma estratégia sólida para evitar esses eventos de extorsão cibernética.

Como prevenir a extorsão cibernética?

Algumas das medidas preventivas básicas que podem ajudá-lo a se proteger contra esses ataques na Internet são:

#1. Evite clicar em links maliciosos

Os atacantes costumam tirar proveito desse atributo infantil da psicologia humana: curiosidade.

Os e-mails de phishing foram a porta de entrada de cerca de 54% dos ataques de ransomware. Portanto, além de lembrar a você e seus funcionários sobre e-mails de spam, organize workshops.

Isso pode incluir e-mails de phishing fictícios com campanhas semanais para fornecer treinamento ao vivo. Funcionará mais como vacinas nas quais uma pequena quantidade de cargas de vírus mortos protege contra ameaças vivas.

Além disso, você pode treinar funcionários em tecnologias semelhantes a sandboxing para abrir links e aplicativos suspeitos.

#2. Atualizações de software e soluções de segurança

Independentemente do seu sistema operacional, o software desatualizado é suscetível a ataques de extorsão cibernética. As pessoas poderiam facilmente ter evitado o WannaCay se tivessem atualizado seus PCs com Windows a tempo.

Mais um equívoco comum é que você está seguro se estiver usando um Mac. Isso é completamente falso. E Relatório de estado de malware do Malwarebytes rompe qualquer falsa sensação de segurança entre os usuários de Mac.

O sistema operacional Windows sofreu grandes ataques simplesmente porque o Mac não era tão popular. O sistema operacional da Microsoft ainda tem uma participação de mercado de cerca de 74%, e segmentar usuários de Mac não vale a pena.

Mas como isso está mudando lentamente, a Malwarebytes testemunhou um salto de 400% nas ameaças direcionadas ao Mac OS de 2018 a 2019. Além disso, eles observaram 11 ameaças por Mac em comparação com 5,8 ameaças para um dispositivo Windows.

Conclusivamente, investir em uma solução abrangente de segurança na Internet como o Avast One pode definitivamente provar seu valor.

Além disso, você pode implantar sistemas de detecção de intrusos como Snort ou Suricata para uma melhor rede de segurança.

#3. Use senhas fortes

O ataque Colonial Pipeline foi causado devido a um funcionário usar uma senha fraca duas vezes.

Conforme um Pesquisa Avastcerca de 83% dos americanos usam senhas fracas e até 53% usam as mesmas senhas em várias contas.

É certo que forçar os usuários a usarem senhas fortes já provou ser uma tarefa difícil. Pedir-lhes para fazer isso no trabalho parece quase impossível.

Então, qual é a solução? Plataformas de autenticação de usuários.

Você pode usar essas plataformas para impor requisitos de senhas fortes em sua organização. São especialistas terceirizados com planos flexíveis de acordo com o porte da empresa. Você também pode começar com níveis sempre gratuitos com Ory, Supabase, Frontegg, etc.

Em um nível pessoal, use gerenciadores de senhas.

Além disso, não se preocupe em atualizar as senhas de vez em quando. Isso garantirá sua segurança, mesmo que suas credenciais sejam roubadas de alguma forma. E isso é muito mais fácil com gerenciadores de senhas premium como o Lastpass, que pode atualizar automaticamente suas senhas com apenas um clique.

Mas não pare com uma senha complicada; tente ser criativo com o nome de usuário também.

#4. Backups off-line

O nível de sofisticação desses ataques às vezes pode enganar até os grandes especialistas em segurança cibernética, quanto mais um pequeno empresário.

Portanto, mantenha backups atualizados. Isso ajudará a trazer seu sistema para cima em um dia fatídico.

E os backups offline são uma vantagem adicional. Eles são seu armazenamento a frio seguro, inacessível por extorsionários cibernéticos.

Além disso, observe os recursos de restauração disponíveis, pois tempos de inatividade prolongados às vezes podem fazer com que o resgate solicitado pareça lucrativo. E é exatamente por isso que alguns empresários negociam com os agentes de ameaças e acabam pagando quantias enormes.

Como alternativa, soluções de backup e recuperação de dados de terceiros, como a Acronis, podem ser úteis. Eles fornecem proteção contra ransomware e mecanismos de recuperação de dados sem complicações.

#5. Rede de entrega de conteúdo (CDN)

Muitos detectaram e evitaram grandes ataques DDoS graças a redes competentes de entrega de conteúdo.

Como discutido acima, foi, afinal, um excelente CDN, Cloudflare, que manteve o killswitch WannaCry online sem parar por dois anos. Também o ajudou a resistir a vários ataques DDoS nesse período.

Uma CDN mantém uma cópia em cache do seu site em todo o mundo em vários servidores. Eles transferem cargas em excesso para sua rede, evitando sobrecargas e tempos de inatividade do servidor.

Essa estratégia não apenas protege contra ameaças DDoS, mas também resulta em sites extremamente rápidos para clientes em todo o mundo.

Finalmente, não pode haver uma lista completa para protegê-lo contra a extorsão cibernética. As coisas evoluem e é melhor ter sempre um especialista em segurança cibernética a bordo.

Mas e se acontecer mesmo assim? Qual deve ser o seu curso de ação se você for atingido por uma tentativa de extorsão online.

Resposta à extorsão cibernética

A primeira coisa que vem à mente após um ataque de ransomware, além da ansiedade usual, é pagar e acabar com isso.

Mas isso nem sempre pode funcionar.

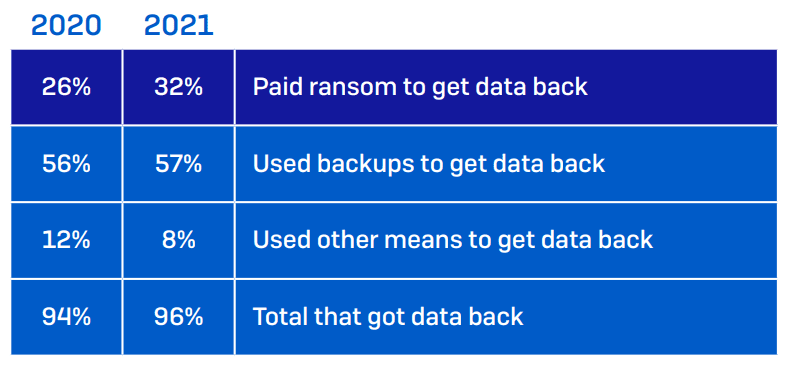

Uma pesquisa realizada pela SOPHOS, uma empresa de segurança de TI com sede no Reino Unido, mostra que pagar o resgate não é a melhor saída. o relatório de pesquisa de ataque menciona que apenas 8% das empresas recuperaram os dados completos depois de pagar o resgate. E 29% conseguiram restaurar apenas 50% ou menos dos dados roubados/criptografados.

Portanto, seu ato de conformidade com as exigências de resgate pode sair pela culatra. Isso o torna dependente do mau ator e de suas ferramentas para descriptografar seus dados, atrasando outros esforços de resgate.

Além disso, não há garantia de que a ferramenta fornecida pelo hacker funcionará. Pode falhar ou infectar ainda mais o seu sistema. Além disso, pagar os criminosos destaca sua organização como seus clientes pagantes. Portanto, há uma chance muito alta de um ataque semelhante no futuro.

Conclusivamente, pagar deve ser seu último recurso. Usar outros métodos, como restaurar backups, é mais seguro do que pagar um criminoso desconhecido com criptomoedas.

Além disso, algumas empresas entraram em contato com os principais especialistas em segurança cibernética e informaram as autoridades policiais. E foi isso que os salvou, como no caso da recuperação da extorsão Colonial Pipeline pelo FBI.

Extorsão Cibernética: Conclusão

Você deve notar que não é tão incomum quanto se pode pensar. E, obviamente, a melhor maneira é reforçar seus escudos e manter backups.

Se isso acontecer, mantenha a calma, inicie as operações de resgate locais e entre em contato com especialistas.

Mas tente não ceder às exigências de resgate, porque isso pode não funcionar, mesmo que você pague suas fortunas.

PS: Passar pela nossa lista de verificação de segurança cibernética para o seu negócio pode ser benéfico.