Recentemente, um grupo de pesquisadores descreveu um cenário em que perguntas de recuperação de senha foram usadas para invadir PCs com Windows 10. Isso levou a que alguns sugerissem a desativação do recurso. Mas você não precisa fazer isso se for um usuário de computador doméstico.

Então, o que está acontecendo aqui?

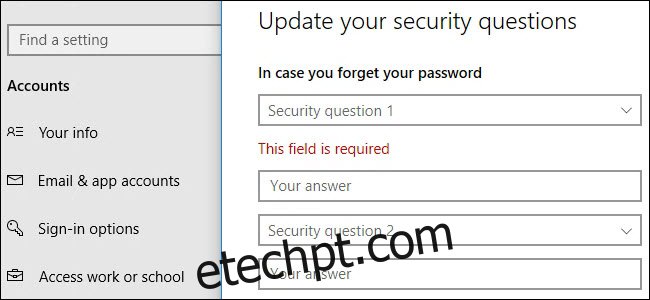

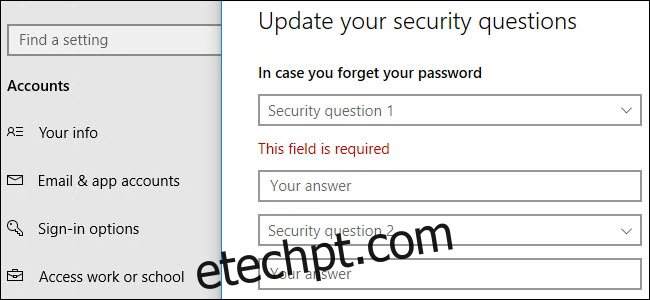

Como Ars Technica relatado pela primeira vez, o Windows 10 adicionou a opção de definir perguntas de recuperação de senha em contas locais no ano passado. Os pesquisadores de segurança investigaram isso e descobriram que em uma rede comercial isso poderia levar a uma vulnerabilidade potencial.

Logo de cara, você pode identificar dois pontos importantes lá:

Em primeiro lugar, todo o cenário depende de computadores associados a uma rede de domínio – o tipo que você encontraria em uma rede comercial com computadores gerenciados.

Em segundo lugar, a vulnerabilidade se aplica a contas locais. Isso é particularmente interessante porque, se o seu PC fizer parte de um domínio, é quase certo que você esteja usando uma conta de usuário de domínio centralizada e não uma conta local. E perguntas de segurança não são permitidas em contas de domínio por padrão.

Há também um terceiro ponto que é ainda mais importante. Tudo isso requer que o agente mal-intencionado primeiro obtenha acesso de nível de administrador à rede. A partir daí, eles podem identificar as máquinas conectadas à rede que ainda têm contas locais e adicionar perguntas de segurança a essas contas.

Porque se importar?

A ideia é que se os administradores descobrirem e revogarem o acesso do agente malicioso, posteriormente alterando todas as senhas, o agente poderá, em teoria, fazer o seu caminho de volta para essas máquinas na rede e usar suas perguntas personalizadas para redefinir essas senhas e recuperar o acesso total .

Os pesquisadores sugeriram que também poderiam usar uma ferramenta de hashing para determinar a senha anterior e, em seguida, restaurar a senha antiga para ocultar o acesso. O problema aqui é que a maioria das redes de domínios não permite a reutilização de senhas por padrão.

Quando a Ars Technica pediu um comentário à Microsoft, a resposta foi curta:

A técnica descrita requer que um invasor já possua acesso de administrador

Embora possa parecer obtuso à primeira vista, o que a Microsoft está insinuando está certo e nos leva ao verdadeiro cerne da questão. Depois que um agente malicioso tem acesso de nível administrativo em uma rede, os danos potenciais e as vias de ataque vão muito além de simples truques de redefinição de senha. E se uma rede é robusta o suficiente para evitar que o agente malicioso sempre ganhe nível administrativo, então tudo isso é discutível.

Portanto, no final, nosso invasor mal-intencionado precisaria obter acesso de nível de administrador a uma rede comercial que usa um domínio do Windows, encontrar computadores que possam ter contas locais e, em seguida, criar perguntas de segurança para que eles pudessem voltar àqueles computadores se forem descobertos e bloqueados. E devemos nos preocupar com isso quando seu acesso de nível de administrador já lhes dá a capacidade de causar muito mais danos.

Entendi. Então, isso se aplica a mim?

Se você estiver usando um computador com Windows 10 em casa, a resposta curta é quase certo que não. E aqui está o porquê:

O mais provável é que o seu PC doméstico não esteja associado a um domínio.

Mesmo se fosse, você teria que usar uma conta local e a maioria das pessoas no Windows 10 provavelmente está usando uma conta da Microsoft para entrar. Isso ocorre porque o Windows 10 requer o uso de uma conta da Microsoft para que muitos recursos funcionem corretamente. E embora você possa realizar algumas etapas extras para criar uma conta local, a Microsoft não a torna a escolha mais óbvia. Se você estiver usando uma conta da Microsoft, não terá a opção de usar perguntas de redefinição de senha.

Para tirar vantagem disso, alguém precisaria ter acesso remoto ou físico ao seu PC. E com esse nível de acesso, as perguntas de redefinição de senha são a menor das suas preocupações.

Portanto, as chances são muito altas de que nenhuma dessas pesquisas se aplique a você. Mas mesmo se você estiver usando uma conta local associada a um domínio, tudo isso se resume a um antigo conjunto de perguntas. Quanta comodidade você deve abrir mão em nome da segurança? Por outro lado, quanta segurança você deve abrir mão em nome da conveniência?

Nesse caso, as chances de um malfeitor acessar sua máquina e usar perguntas de segurança para obter controle total são incrivelmente remotas. E as chances de esquecer sua senha e precisar das perguntas são um pouco maiores. Faça um balanço da sua situação e faça a melhor escolha para você.