Se você é um administrador de sistemas, já ouviu falar sobre os riscos associados a muitas contas com acesso privilegiado a ativos críticos de TI. Leia sobre as melhores soluções para mantê-los sob controle.

A situação com acesso privilegiado pode sair rapidamente do controle quando o número de usuários cresce, junto com o número de aplicativos, dispositivos e até tipos de infraestrutura.

Você deve aplicar uma solução de gerenciamento de acesso privilegiado para evitar essa situação problemática. Vamos começar respondendo a pergunta mais óbvia:

últimas postagens

O que é Gerenciamento de Acesso Privilegiado?

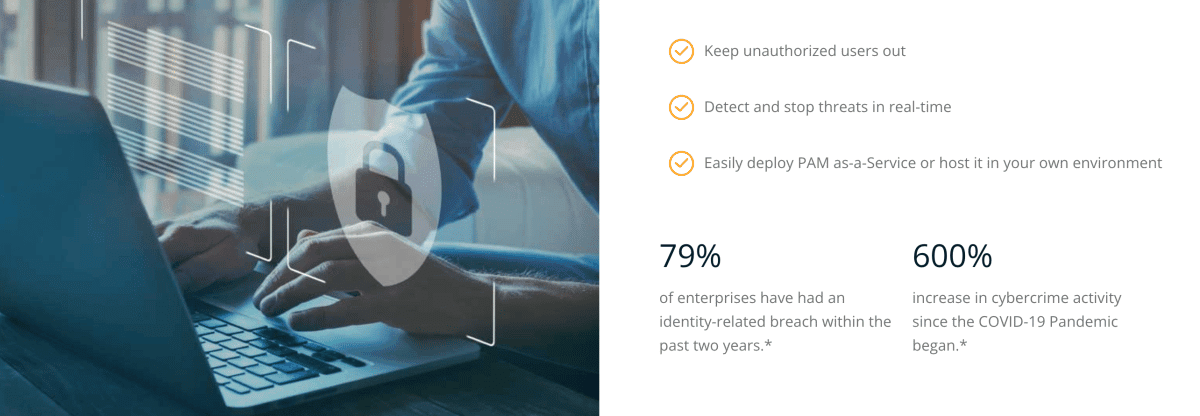

Privileged Access Management (PAM) é um conjunto de estratégias e tecnologias de segurança cibernética para exercer controle sobre acesso e permissões elevados (“privilegiados”) para usuários, contas, processos e sistemas em um ambiente de TI.

Ao definir o nível apropriado de controles de acesso privilegiado, o PAM ajuda as organizações a reduzir suas superfícies de ataque e prevenir (ou pelo menos mitigar) danos causados por ataques externos, bem como tentativas internas de sabotagem ou atos de negligência.

Embora o gerenciamento de privilégios englobe muitas estratégias, um objetivo central é a aplicação do privilégio mínimo, definido como a restrição de direitos e permissões de acesso ao mínimo absoluto necessário para que usuários, contas, aplicativos e dispositivos executem suas atividades rotineiras autorizadas.

Muitos analistas e tecnólogos consideram o PAM uma das iniciativas de segurança mais críticas para reduzir o risco cibernético e obter um alto retorno sobre o investimento em segurança.

Como funciona o gerenciamento de acesso privilegiado (PAM)?

O gerenciamento de acesso privilegiado funciona com base no princípio do privilégio mínimo para que mesmo os usuários mais privilegiados possam acessar apenas o que precisam. As ferramentas de gerenciamento de acesso privilegiado geralmente fazem parte de soluções PAM mais amplas, projetadas para enfrentar vários desafios relacionados ao monitoramento, segurança e gerenciamento de contas privilegiadas.

Uma solução projetada para gerenciamento de acesso privilegiado deve fornecer a capacidade de monitorar e registrar todas as atividades de acesso privilegiado e, em seguida, reportá-las a um administrador. O administrador pode acompanhar o acesso privilegiado e detectar em quais situações ele pode estar sendo mal utilizado.

A solução deve tornar mais fácil para os administradores de sistema identificar anomalias e ameaças potenciais para tomar medidas imediatas e limitar os danos. Os recursos essenciais de uma solução de gerenciamento de acesso privilegiado devem incluir:

- Identifique, gerencie e monitore contas privilegiadas em todos os sistemas e aplicativos em uma rede.

- Controle o acesso a contas privilegiadas, incluindo o acesso que pode ser compartilhado ou disponível durante emergências.

- Crie credenciais aleatórias e seguras para contas privilegiadas, incluindo senhas, nomes de usuário e chaves.

- Forneça autenticação multifator.

- Restrinja e controle comandos, tarefas e atividades com privilégios.

- Gerencie o compartilhamento de credenciais entre serviços para limitar a exposição.

PAM vs. IAM

Privileged Access Management (PAM) e Identity Access Management (IAM) são formas comuns de manter altos níveis de segurança e permitir que os usuários acessem os ativos de TI, independentemente da localização e do dispositivo.

É essencial que a equipe de negócios e de TI entenda a diferença entre as duas abordagens e sua função ao usá-las para proteger o acesso a informações confidenciais e confidenciais.

IAM é um termo mais geral. É usado principalmente para identificar e autorizar usuários em toda a organização. Por outro lado, o PAM é um subconjunto do IAM que se concentra em usuários privilegiados, ou seja, aqueles que precisam de permissão para acessar os dados mais confidenciais.

O IAM refere-se à identificação, autenticação e autorização de perfis de usuários que empregam identidades digitais exclusivas. As soluções IAM fornecem às empresas uma combinação de recursos compatíveis com uma abordagem de confiança zero para segurança cibernética, que exige que os usuários verifiquem sua identidade sempre que solicitarem acesso a um servidor, aplicativo, serviço ou outro ativo de TI.

A visão geral a seguir das principais soluções de PAM disponíveis, tanto como sistemas locais baseados em nuvem quanto instalados localmente.

StrongDM

StrongDM fornece uma plataforma de acesso à infraestrutura que elimina as soluções de endpoint e abrange todos os protocolos. É um proxy que combina métodos de autenticação, autorização, rede e observabilidade em uma única plataforma.

Em vez de complicar o acesso, os mecanismos de atribuição de permissão do StrongDM aceleram o acesso ao conceder e revogar instantaneamente acesso granular e de privilégio mínimo usando controle de acesso baseado em função (RBAC), controle de acesso baseado em atributo (ABAC) ou aprovações de endpoint para todos os recursos.

A integração e a saída de funcionários são realizadas com um único clique, permitindo a aprovação temporária de privilégios elevados para operações confidenciais com Slack, Microsoft Teams e PagerDuty.

O StrongDM permite que você conecte cada usuário final ou serviço aos recursos exatos que eles precisam, independentemente de sua localização. Além disso, ele substitui o acesso VPN e os hosts bastiões por redes de confiança zero.

O StrongDM tem várias opções de automação, incluindo a integração de fluxos de trabalho de acesso em seu pipeline de implantação existente, streaming de logs em seu SIEM e coleta de evidências para várias auditorias de certificação, incluindo SOC 2, SOX, ISO 27001 e HIPAA.

ManageEngine PAM360

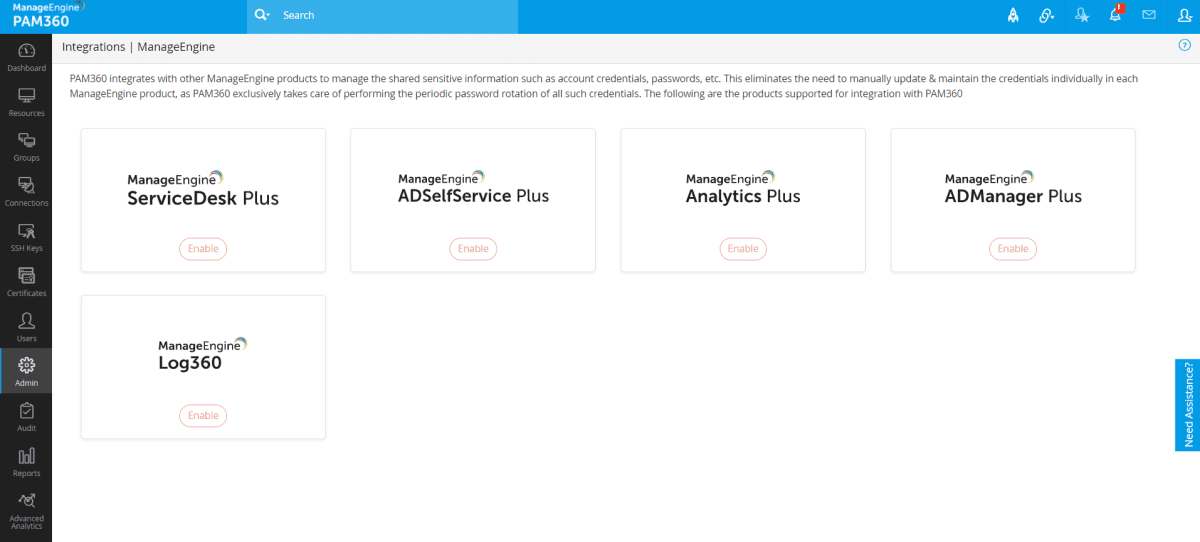

PAM360 é uma solução abrangente para empresas que desejam incorporar o PAM em suas operações de segurança. Com os recursos de integração contextual do PAM360, você pode criar um console central onde diferentes partes do seu sistema de gerenciamento de TI são interconectadas para uma correlação mais profunda de dados de acesso privilegiado e dados gerais da rede, facilitando inferências significativas e remediação mais rápida.

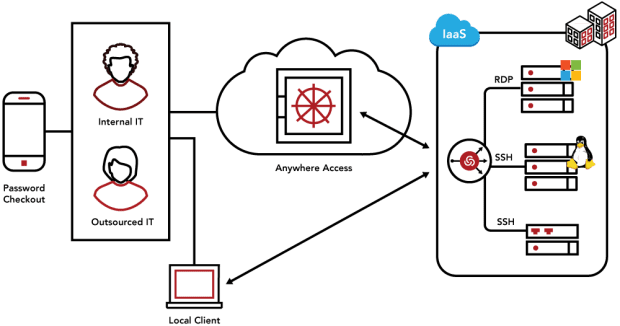

O PAM360 garante que nenhum caminho de acesso privilegiado para seus ativos de missão crítica fique sem gerenciamento, desconhecido ou não monitorado. Para tornar isso possível, ele fornece um cofre de credenciais onde você pode armazenar contas privilegiadas. Este cofre oferece gerenciamento centralizado, permissões de acesso baseadas em função e criptografia AES-256.

Com controles just-in-time para contas de domínio, o PAM360 concede privilégios elevados somente quando os usuários precisam deles. Após um determinado período, as permissões são revogadas automaticamente e as senhas são redefinidas.

Além de gerenciar o acesso privilegiado, o PAM360 facilita a conexão de usuários privilegiados a hosts remotos com um único clique, sem plug-ins de navegador ou agentes de endpoint. Essa funcionalidade fornece um túnel de conexões por meio de gateways criptografados e sem senha que fornecem proteção máxima.

teleporte

Teletransporte A estratégia é consolidar todos os aspectos do acesso à infraestrutura em uma única plataforma para engenheiros de software e os aplicativos que eles desenvolvem. Essa plataforma unificada visa reduzir a superfície de ataque e a sobrecarga de custos operacionais, melhorando a produtividade e garantindo a conformidade com os padrões.

O Access Plane da Teleport é uma solução de código aberto que substitui credenciais compartilhadas, VPNs e tecnologias herdadas de gerenciamento de acesso privilegiado. Ele foi projetado especificamente para fornecer o acesso necessário à infraestrutura sem prejudicar o trabalho ou reduzir a produtividade da equipe de TI.

Profissionais e engenheiros de segurança podem acessar servidores Linux e Windows, clusters Kubernetes, bancos de dados e aplicativos DevOps, como CI/CD, controle de versão e painéis de monitoramento por meio de uma única ferramenta.

O Teleport Server Access usa padrões abertos como certificados X.509, SAML, HTTPS e OpenID Connect, entre outros. Seus criadores focaram na simplicidade de instalação e uso, pois estes são os pilares de uma boa experiência do usuário e uma sólida estratégia de segurança. Portanto, ele consiste em apenas dois binários: um cliente que permite que os usuários façam login para obter certificados de curta duração e o agente Teleport, instalado em qualquer servidor ou cluster Kubernetes com um único comando.

Okta

Okta é uma empresa dedicada a soluções de autenticação, diretório e logon único. Ela também fornece soluções PAM por meio de parceiros, que se integram a seus produtos para fornecer identidade centralizada, políticas de acesso personalizáveis e adaptáveis, relatórios de eventos em tempo real e superfícies de ataque reduzidas.

Por meio das soluções integradas da Okta, as empresas podem provisionar/desprovisionar automaticamente usuários privilegiados e contas administrativas, ao mesmo tempo em que fornecem acesso direto a ativos críticos. Os administradores de TI podem detectar atividades anômalas por meio da integração com soluções de análise de segurança, alertar e tomar medidas para evitar riscos.

Limite

A HashiCorp oferece aos seus Limite solução para fornecer gerenciamento de acesso baseado em identidade para infraestruturas dinâmicas. Ele também fornece gerenciamento de sessão simples e seguro e acesso remoto a qualquer sistema confiável baseado em identidade.

Ao integrar a solução Vault da HashiCorp, é possível proteger, armazenar e controlar estruturalmente o acesso a tokens, senhas, certificados e chaves de criptografia para proteger segredos e outros dados confidenciais por meio de uma interface de usuário, uma sessão CLI ou uma API HTTP.

Com o Boundary, é possível acessar hosts e sistemas críticos por meio de vários fornecedores separadamente, sem a necessidade de gerenciar credenciais individuais para cada sistema. Ele pode ser integrado a provedores de identidade, eliminando a necessidade de expor a infraestrutura ao público.

Boundary é uma solução de código aberto independente de plataforma. Fazendo parte do portfólio da HashiCorp, ele naturalmente oferece a capacidade de se integrar facilmente aos fluxos de trabalho de segurança, tornando-o facilmente implantável na maioria das plataformas de nuvem pública. O código necessário já está no GitHub e pronto para ser usado.

Delinea

Delinea’s as soluções de gerenciamento de acesso privilegiado visam simplificar ao máximo a instalação e o uso da ferramenta. A empresa torna suas soluções intuitivas, facilitando a definição de limites de acesso. Seja na nuvem ou em ambientes locais, as soluções PAM da Delinea são simples de implantar, configurar e gerenciar sem sacrificar a funcionalidade.

Delinea oferece uma solução baseada em nuvem que permite a implantação em centenas de milhares de máquinas. Esta solução consiste em um Privilege Manager para estações de trabalho e Cloud Suite para servidores.

O Privilege Manager permite descobrir máquinas, contas e aplicativos com direitos de administrador, seja em estações de trabalho ou servidores hospedados na nuvem. Ele ainda opera em máquinas pertencentes a diferentes domínios. Ao definir regras, ele pode aplicar automaticamente políticas para gerenciar privilégios, definindo permanentemente a associação ao grupo local e alternando automaticamente credenciais privilegiadas não humanas.

Um assistente de política permite elevar, negar e restringir aplicativos com apenas alguns cliques. Por fim, a ferramenta de relatórios da Delinea fornece informações detalhadas sobre aplicativos bloqueados por malware e a conformidade menos privilegiada. Ele também oferece integração Privileged Behavior Analytics com Privilege Manager Cloud.

Além da confiança

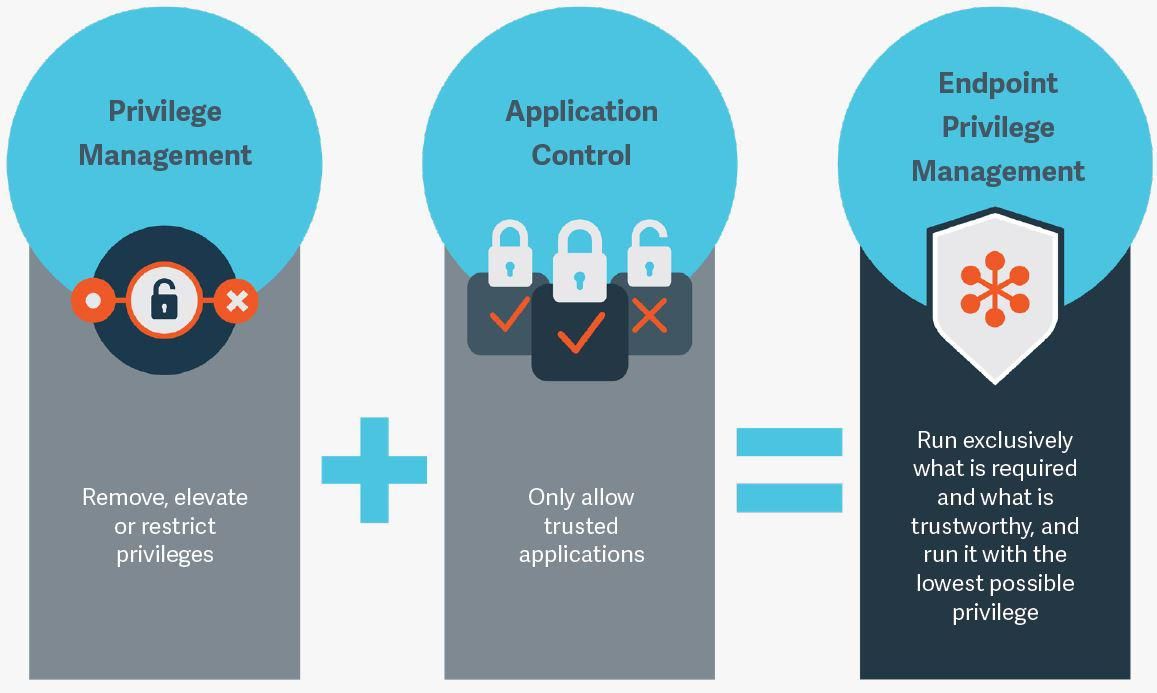

Além da confiança O Privilege Management facilita a elevação de privilégios para aplicativos conhecidos e confiáveis que os exigem, controlando o uso do aplicativo e registrando e relatando atividades privilegiadas. Ele faz isso usando ferramentas de segurança já instaladas em sua infraestrutura.

Com o Privilege Manager, você pode dar aos usuários os privilégios exatos de que precisam para concluir suas tarefas sem o risco de privilégios excessivos. Você também pode definir políticas e distribuições de privilégios, ajustando e determinando o nível de acesso disponível em toda a organização. Dessa forma, você evitará ataques de malware devido ao excesso de privilégios.

Você pode usar políticas refinadas para elevar os privilégios de aplicativos para usuários padrão de Windows ou Mac, fornecendo acesso suficiente para concluir cada tarefa. O BeyondTrust Privilege Manager se integra a aplicativos confiáveis de suporte técnico, scanners de gerenciamento de vulnerabilidades e ferramentas SIEM por meio de conectores integrados à ferramenta.

A análise de segurança de endpoint da BeyondTrust permite correlacionar o comportamento do usuário com a inteligência de segurança. Ele também oferece acesso a uma trilha de auditoria completa de todas as atividades do usuário, para que você possa acelerar a análise forense e simplificar a conformidade empresarial.

Uma Identidade

Uma IdentidadeAs soluções Privileged Access Management (PAM) da empresa reduzem os riscos de segurança e permitem a conformidade empresarial. O produto é oferecido no modo SaaS ou local. Qualquer uma das variantes permite proteger, controlar, monitorar, analisar e controlar o acesso privilegiado em vários ambientes e plataformas.

Além disso, oferece a flexibilidade de conceder privilégios totais a usuários e aplicativos somente quando necessário, aplicando um modelo operacional de confiança zero e privilégio mínimo em todas as outras situações.

CyberArk

Com CyberArk Privileged Access Manager, você pode descobrir e incorporar automaticamente credenciais e segredos privilegiados usados por entidades humanas ou não humanas. Por meio do gerenciamento centralizado de políticas, a solução da CyberArk permite que os administradores de sistema definam políticas para rotação de senha, complexidade de senha, atribuição de cofre por usuário e muito mais.

A solução pode ser implantada como um serviço (modo SaaS) ou você pode instalá-la em seus servidores (auto-hospedados).

Centrificar

o Centrificar O serviço Privilege Threat Analytics detecta abuso de acesso privilegiado adicionando uma camada de segurança à sua nuvem e infraestruturas locais. Ele faz isso empregando análise comportamental avançada e autenticação multifator adaptável. Com as ferramentas do Centrify, é possível obter alertas quase em tempo real sobre comportamentos anormais de todos os usuários de uma rede.

O Centrify Vault Suite permite atribuir acesso privilegiado a contas e credenciais compartilhadas, manter senhas e segredos de aplicativos sob controle e proteger sessões remotas. Por sua vez, com o Centrify Cloud Suite, sua organização pode, independentemente do tamanho, controlar globalmente o acesso privilegiado por meio de políticas gerenciadas centralmente aplicadas dinamicamente no servidor.

Conclusão

O uso indevido de privilégios é uma das principais ameaças de segurança cibernética atualmente, muitas vezes resultando em perdas caras e até mesmo em negócios paralisados. É também um dos vetores de ataque mais populares entre os cibercriminosos porque, quando realizado com sucesso, fornece acesso gratuito às entranhas de uma empresa, muitas vezes sem disparar nenhum alarme até que o dano seja feito. O uso de uma solução apropriada de gerenciamento de acesso de privilégios é essencial sempre que os riscos de abuso de privilégios de conta forem difíceis de controlar.