Você provavelmente já ouviu falar que o Wi-Fi público é perigoso. Conselhos sobre como evitá-lo são quase tão comuns quanto o próprio Wi-Fi público. Alguns desses conselhos estão desatualizados e o Wi-Fi público é mais seguro do que costumava ser. Mas ainda existem riscos.

últimas postagens

O Wi-Fi público é seguro ou não?

Este é um assunto complicado. É verdade que navegar em Wi-Fi público é muito mais seguro e privado do que costumava ser, graças à ampla adoção do HTTPS na web. Outras pessoas na rede Wi-Fi pública não podem simplesmente bisbilhotar tudo o que você está fazendo. Ataques man-in-the-middle não são tão trivialmente fáceis como costumavam ser.

O EFF recentemente defendeu que o Wi-Fi público é seguro, escrevendo que “Há muitas coisas na vida com que se preocupar. Você pode riscar ‘Wi-Fi público’ da sua lista. ”

Isso soa como um conselho sensato. E seria ótimo se o Wi-Fi público fosse totalmente seguro! Certamente, nós mesmos usamos o Wi-Fi público e não nos preocupamos com isso tanto quanto antes.

Mas, se você está nos perguntando se o Wi-Fi é totalmente seguro, não podemos dizer isso. David Lindner em Segurança de contraste escreveu um contraponto ao argumento da EFF, apontando os riscos de hotspots maliciosos. A comunidade em Hacker News também tinha algumas idéias sobre os perigos do Wi-Fi público. Tentamos explicar os riscos abaixo.

Aqui está o ponto principal: pessoas aleatórias não vão mais espionar suas atividades em redes Wi-Fi públicas. Mas seria possível que um ponto de acesso malicioso fizesse um monte de coisas ruins. Usar uma VPN em uma rede Wi-Fi pública ou evitar o Wi-Fi público em favor de sua rede de dados celular é mais seguro.

Por que o Wi-Fi público está mais seguro do que nunca

A criptografia HTTPS difundida na web corrigiu o principal problema de segurança com o Wi-Fi público. Antes do HTTPS ser difundido, a maioria dos sites usava HTTP não criptografado. Quando você acessa um site padrão por HTTP em um Wi-Fi público, outras pessoas na rede podem espionar seu tráfego, visualizando a página da web exata que você está visualizando e monitorando todas as mensagens e outros dados enviados.

Pior ainda, o próprio hotspot Wi-Fi público poderia realizar um ataque “man in the middle”, modificando as páginas da web enviadas a você. O ponto de acesso pode alterar qualquer página da web ou outro conteúdo acessado por HTTP. Se você baixou software por HTTP, um ponto de acesso Wi-Fi público malicioso pode fornecer malware em seu lugar.

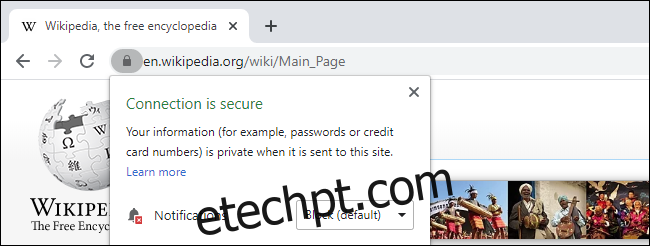

Agora, o HTTPS se espalhou, e os navegadores da web estão marcando os sites HTTP tradicionais como “não seguros”. Se você se conectar a uma rede Wi-Fi pública e acessar sites por HTTPS, outras pessoas na rede Wi-Fi pública podem ver o nome de domínio do site ao qual você está conectado (por exemplo, wdzwdz.com), mas é só . Eles não podem ver a página da web específica que você está visualizando e certamente não podem adulterar nada no site HTTPS em trânsito.

A quantidade de dados que as pessoas podem bisbilhotar diminuiu muito e seria mais difícil até mesmo para uma rede Wi-Fi mal-intencionada adulterar seu tráfego.

Ainda é possível bisbilhotar

Embora o Wi-Fi público seja agora muito mais privado, ainda não é totalmente privado. Por exemplo, se você estiver navegando na web, pode acabar em um site HTTP. Um ponto de acesso malicioso pode ter adulterado aquela página da web quando ela foi enviada a você, e outras pessoas na rede Wi-Fi pública seriam capazes de monitorar suas comunicações com esse site – qual página da web você está vendo nele, o o conteúdo exato da página da web que você está vendo e quaisquer mensagens ou outros dados que você enviar.

Mesmo ao usar HTTPS, ainda há um pouco de potencial de espionagem. O DNS criptografado ainda não está difundido, então outros dispositivos na rede podem ver as solicitações DNS do seu dispositivo. Quando você se conecta a um site, seu dispositivo entra em contato com o servidor DNS configurado na rede e encontra o endereço IP conectado a um site. Em outras palavras, se você estiver conectado a uma rede Wi-Fi pública e navegando na web, outra pessoa próxima poderá monitorar quais sites você visita.

No entanto, o snooper não conseguiria ver as páginas da web específicas que você carregava nesse site HTTPS. Por exemplo, eles saberiam que você estava conectado a wdzwdz.com, mas não a qual artigo estava lendo. Eles também seriam capazes de ver algumas outras informações, como a quantidade de dados sendo transferidos de um lado para outro – mas não o conteúdo dos dados.

Ainda há riscos de segurança no Wi-Fi público

Existem outros riscos de segurança potenciais envolvidos com o Wi-Fi público também.

Um ponto de acesso Wi-Fi malicioso pode redirecioná-lo para sites maliciosos. Se você se conectar a um ponto de acesso Wi-Fi malicioso e tentar se conectar ao bankofamerica.com, ele poderá encaminhá-lo para o endereço de um site de phishing que está se passando pelo seu banco real. O hotspot poderia executar um “ataque man in the middle”, carregando o verdadeiro bankofamerica.com e apresentando a você uma cópia dele por HTTP. Ao fazer login, você envia seus detalhes de login para o ponto de acesso malicioso, que pode capturá-los.

Esse site de phishing não seria um site HTTPS, mas você realmente notaria o HTTP na barra de endereços do seu navegador? Técnicas como HTTP Strict Transport Security (HSTS) permitem que os sites digam aos navegadores da web que eles devem se conectar apenas por HTTPS e nunca usar HTTP, mas nem todo site tira proveito disso.

Os aplicativos, em geral, também podem ser um problema – todos os aplicativos em seu smartphone validam os certificados corretamente? Todos os aplicativos em seu computador estão configurados para transferir dados por HTTPS em segundo plano ou alguns aplicativos usam HTTP automaticamente? Em teoria, os aplicativos deveriam validar corretamente os certificados e evitar o HTTP em favor do HTTPS. Na prática, seria difícil confirmar se todos os aplicativos estão se comportando corretamente.

Outros dispositivos na rede também podem ser um problema. Por exemplo, se você estiver usando um computador ou outro dispositivo com falhas de segurança não corrigidas, seu dispositivo pode ser atacado por outros dispositivos na rede. É por isso que os PCs com Windows vêm com um firewall habilitado por padrão e por que esse firewall é mais restritivo quando você informa ao Windows que está conectado a uma rede Wi-Fi pública em vez de uma rede Wi-Fi privada. Se você disser ao computador que está conectado a uma rede privada, as pastas compartilhadas da rede podem ser disponibilizadas para outros computadores no Wi-Fi público.

Como se proteger de qualquer maneira

Embora o Wi-Fi público seja mais seguro e privado do que costumava ser, a imagem da segurança ainda está mais confusa do que gostaríamos.

Para obter proteção máxima em redes Wi-Fi públicas, ainda recomendamos uma VPN. Ao usar uma VPN, você se conecta a um único servidor VPN e todo o tráfego do sistema é roteado por meio de um túnel criptografado para o servidor. A rede Wi-Fi pública à qual você está se conectando vê uma única conexão – sua conexão VPN. Ninguém pode nem mesmo ver a quais sites você está se conectando.

Esse é um grande motivo pelo qual as empresas usam VPNs (redes privadas virtuais). Se sua organização disponibiliza uma para você, você deve considerar seriamente conectar-se a ela quando estiver em redes Wi-Fi públicas. No entanto, você pode pagar por um serviço VPN e direcionar seu tráfego por lá quando usar redes nas quais não confia totalmente.

Você também pode ignorar as redes Wi-Fi públicas completamente. Por exemplo, se você tiver um plano de dados de celular com recursos de ponto de acesso sem fio (tethering) e uma conexão de celular sólida, poderá conectar seu laptop ao ponto de acesso do telefone em público e evitar os problemas potenciais envolvidos no Wi-Fi público.