É comum que as organizações dependam do LDAP (Lightweight Directory Access Protocol) para realizar gerenciamento, armazenamento e autenticação de usuários críticos.

No entanto, pode confundir os usuários, levando-os a misturá-lo com o Active Directory.

Neste artigo, veremos o LDAP, sua finalidade e como ele funciona. Em seguida, revisaremos seus principais recursos, estrutura de diretório e recursos de organização de dados. Por fim, abordaremos a importância do LDAP no gerenciamento do serviço de diretório e na autenticação do usuário.

últimas postagens

O que é LDAP?

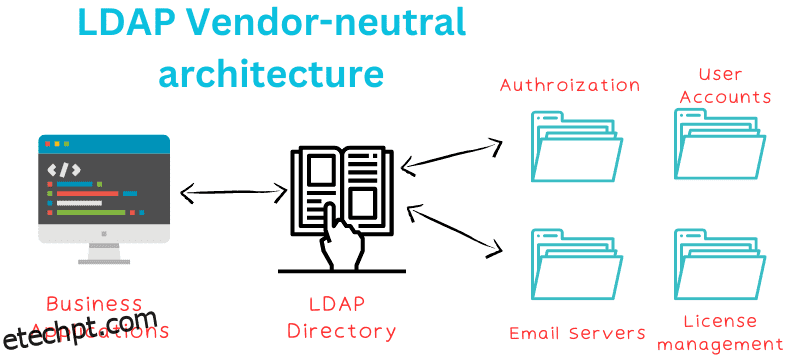

LDAP significa Lightweight Directory Access Protocol. É um protocolo aberto que rege a autenticação segura do usuário para diretórios locais. Além disso, é um protocolo de aplicação independente do fornecedor, tornando-o versátil e onipresente, especialmente nos serviços de informações de diretórios distribuídos pela Internet.

O LDAP é eficiente para permitir que os aplicativos consultem as informações do usuário. Isso significa que ele pode funcionar de várias maneiras em serviços de infraestrutura de TI, incluindo serviços de e-mail, autorização, gerenciamento de licenças e gerenciamento de usuários.

No entanto, não deve ser confundido com serviços de diretório ativo – um conjunto de serviços/bancos de dados que as empresas usam para organizar, acessar e proteger ativos de TI. Basicamente, os serviços de diretório permitem que as organizações armazenem dados descritivos, estáticos e valiosos.

Tecnicamente, o LDAP é atribuído ao processo completo de representação de dados em um serviço de diretório. Ele garante que os usuários possam obter dados de uma maneira predefinida. Isso significa que o LDAP permite que as organizações criem entradas de dados nos serviços de diretório por meio de suas ferramentas.

Assim, dentro de um Active Directory, o LDAP também garante como as entradas são compostas com base em diferentes elementos primitivos delineados.

Resumindo, o LDAP é um:

- protocolo de comunicação

- É um protocolo de aplicativo aberto e independente do fornecedor

- O protocolo de software armazena e organiza os dados para serem facilmente pesquisáveis.

- Funciona com diretórios locais

- Funciona com o Active Directory que contém dados estáticos, descritivos e valiosos

- Não é um protocolo novo e foi lançado em 2003

Qual é seu propósito?

O propósito do LDAP gira em torno de duas coisas:

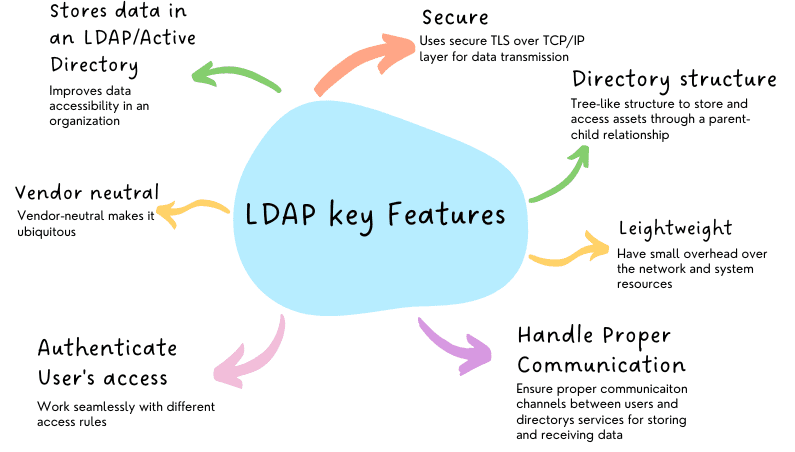

- Ele armazena dados em um diretório LDAP/Active

- Autenticar o acesso do usuário a esse diretório

- Permita que os aplicativos usem a linguagem de comunicação adequada para enviar e receber dados dos serviços de diretório.

Em outras palavras, ele atua como um protocolo de comunicação que não só é capaz de autenticação e autorização, mas também organiza os dados de forma pesquisável. Usando o LDAP, as organizações podem armazenar informações críticas de usuários e ativos de TI, incluindo credenciais de usuários. Além disso, pode garantir acesso seguro, permitindo que os administradores definam regras de acesso ativamente.

Como funciona o LDAP?

No centro do LDAP, a arquitetura cliente-servidor está em jogo.

Portanto, quando ocorre a autenticação LDAP, ela segue um modelo cliente-servidor. E durante isso, os principais atores incluem o seguinte:

- Directory System Agent (DSA): um servidor que executa o LDAP em uma rede específica.

- O nome distinto (DN) contém o caminho para navegar na árvore de informações do diretório (DIT).

- Directory User Agent (DUA): O DUA é usado para acessar os DSAs como um cliente.

- Relative Distinguished Name (RDN): O RDN especifica cada componente no caminho do DN.

- Application Programming Interface (API): Temos APIs que fazem a comunicação entre os serviços e produtos.

No processo de autenticação LDAP, quando um usuário inicia um programa cliente LDAP, como um aplicativo de e-mail, o administrador pode configurar como o cliente LDAP interage com os serviços de diretório para autenticação. Por exemplo, ele pode usar qualquer um dos dois métodos de autenticação de usuário disponíveis:

Na tentativa de login, a autenticação do DN é solicitada. Depois que o processo é iniciado, o LDAP atribui o cliente ao Directory System Agent (DSA), que usa o DN para procurar registros correspondentes no banco de dados.

O Relative Distinguished Name (RDN) dentro do DN é uma parte crítica da pesquisa LDAP, pois é usado em cada etapa do processo de pesquisa por meio da Directory Information Tree (DIT).

Se a pesquisa for bem-sucedida, o UID e a senha do usuário correspondentes serão correspondidos para validar o usuário. Caso contrário, ele retorna resultados inválidos.

Por fim, o cliente é desvinculado do servidor LDAP. Feito isso, o usuário autenticado pode então se comunicar com os serviços por meio das APIs. Isso significa que ele pode passar por todas as informações armazenadas — a única limitação são as permissões concedidas.

Se você quiser ler mais sobre como o LDAP funciona, confira o artigo publicado em 2003 por Greg Vaneder e Mark Wahl. E, se você quiser ler mais sobre como as operações de pesquisa do LDAP, confira A operação de pesquisa do LDAP.

Principais recursos do LDAP

Os principais recursos do LDAP podem ser resumidos abaixo:

- Autenticar sessões de usuário: pode ser usado para autenticar sessões de usuário em um serviço de banco de dados, como o Active Directory.

- Diferentes tipos de operação: Ele também pode fazer operações em um banco de dados do servidor de diretórios, incluindo

- sessões de ligação

- excluindo entradas LDAP

- Modificar entradas existentes

- Pesquisar e comparar entradas.

- Pedidos de abandono

- Desvincular operações

- Leve: o LDAP é leve, garantindo uma pequena sobrecarga para a rede e os recursos do sistema.

- Independente de fornecedor e protocolo: o LDAP também é independente de fornecedor e protocolo. Isso significa que funciona com qualquer fornecedor/solução/protocolo. Por exemplo, você pode usar LDAP sobre TCP/IP ou X.25. No entanto, a versão mais recente do LDAP, LDAPv3, usa TCP/IP.

- Estrutura de diretório: o LDAP usa uma estrutura de árvore de diretório para armazenar e acessar ativos em um banco de dados de diretório. A relação pai-filho significa pesquisa e recuperação mais rápidas.

- Padronização: o LDAP é padronizado pela IETF (Internet Engineering Task Force). A padronização garante que o LDAP funcione em diferentes fornecedores.

- Segurança: o LDAP é seguro. Ele obtém segurança usando TLS seguro sobre a camada TCP/IP. Ele também pode usar Secure Socket (SSL) para criptografar, descriptografar e transferir informações remotamente com total integridade e confidencialidade.

- Replicação: o LDAP também oferece suporte à replicação em vários servidores. Ele garante redundância de dados e fornece disponibilidade de dados em caso de falhas. Ele usa Syncrepl – um mecanismo de replicação de sincronização.

Estrutura do Diretório LDAP

O Diretório LDAP possui uma estrutura limpa e definida. Isso permite fácil acesso aos dados e aumenta a capacidade de pesquisa do conteúdo do diretório LDAP.

Como o LDAP segue uma estrutura semelhante a uma árvore, ele é hierárquico. E é por isso que é preferido principalmente como Directory Information Tree (DIT).

Os diferentes níveis de estrutura de diretório LDAP incluem:

- Diretório raiz

- Organização

Como você pode ver, há uma estrutura de árvore no diretório LDAP. O diretório “raiz” é uma entrada de nível superior que inclui todas as outras entradas no nível do diretório. Abaixo dele, você obtém o País (países) que se ramifica para a Organização (ões). A seguir, ramifica-se em Unidades Organizacionais (OU) e, por fim, em Indivíduos e Grupos.

Para entender a estrutura do diretório LDAP, vamos dar uma olhada no exemplo abaixo.

- Root (Top-level entry)

|

+-- Country: "dc=com" (e.g., dc=example,dc=com)

|

+-- Organization: "dc=example" (e.g., dc=example)

|

+-- Organizational Unit (OU): "ou=Users"

| |

| +-- User: "cn=Nitish Singh"

| |

| +-- User: "cn= Oliver Green"

|

+-- Organizational Unit (OU): "ou=Groups"

|

+-- Group: "cn=Admins"

|

+-- Group: "cn=Users"

|

+-- Group: “cn=Superusers”

A entidade Raiz é identificada com DC, que significa atributo de Componente de Domínio. Portanto, se “dc=com”, a entrada raiz é identificada como o domínio “com”.

Sob root, você pode ter várias organizações ou domínios. É representado por “dc=organização”. sob o domínio “com”.

Da mesma forma, cada organização pode ter uma ou várias Unidades Organizacionais (OU). O administrador pode organizá-los logicamente em subdivisões. Por exemplo, você pode definir OU como “usuários”, “grupos” ou “superusuários”.

Finalmente, em cada OU, você pode listar diferentes entradas, incluindo grupos, dispositivos, usuários, etc. Em nosso exemplo, dois valores de usuários de OU incluem “Nitish Singh” e “Oliver Green”. Da mesma forma, em OU Groups, temos “Admins”, “Users” e “Superusers”.

A estrutura do diretório LDA depende muito do Nome Distinto(DN), pois ele é usado para identificar cada entrada. Isso ocorre porque ele contém um nome exclusivo e é usado para recuperar o Relative Distinguished Name (RDN).

Elementos Comuns do LDAP

Para entender a organização dos dados do LDAP, precisaremos entender os elementos comuns do LDAP, que levam à construção das entradas do sistema LDAP.

Os componentes básicos de dados do LDAP incluem:

- Atributos:

- Entradas:

- Árvores de informações de dados

Atributos

Os atributos no LDAP são pares chave-valor. Eles armazenam dados no sistema LDAP. Por exemplo, o atributo mail deve ser usado para armazenar correio dentro do sistema LDAP.

correspondência: [email protected]

entradas

As entradas no sistema LDAP se associam à atribuição para fornecer significado. Você pode pensar nas entradas como uma coleção de atributos relacionados.

Por exemplo, os dados no formato LDIF (LDAP Data Interchange Format) terão a seguinte aparência:

dn: sn=Hogwarts, ou=wizards, dc=WizardingWorld, dc=fiction objectclass: wizard sn: Hogwarts cn: Harry Potter

Árvores de informações de dados

Data Information Trees, ou DITs, representam e acessam dados dentro de um sistema LDAP. Como a maioria dos dados é ramificada, faz sentido representá-los por meio de árvores. É análogo a um sistema de arquivos com uma associação pai-filho.

Organização de Dados LDAP

Agora com a ideia básica de entidades, podemos explorar a organização de dados dentro do sistema LDAP.

Aqui, o LDAP utiliza o DIT para organizar e estruturar os dados. No entanto, como ele consegue isso? Vamos discuti-lo abaixo.

Colocar entradas em uma DIT que estejam relacionadas hierarquicamente entre si. Portanto, quando uma nova entrada é criada, ela é adicionada à estrutura semelhante a uma árvore como filha de uma entrada existente.

Tudo começa no topo da árvore hierárquica no DIT. Como abrange todas as entradas filhas, ele é rotulado principalmente como uma organização como “dc=com ou exemplo. Isso é feito usando componentes de domínio para garantir um gerenciamento fácil. Dessa forma, o administrador pode definir o local usando l=location_name ou segmentos organizacionais, como ou=tech, marketing, etc.

As entradas usam objectClass de Unidade Organizacional (OU). Isso ocorre porque as entradas podem usar o rótulo de atributo ou=. Eles são simples e oferecem uma excelente maneira de categorizar e localizar informações no DIT.

Em seguida, vem outro conceito importante conhecido como Nome Distinto Relativo. É o nome relativo de um elemento dependendo de seu nível hierárquico DIT. Portanto, para acessar uma entrada, você precisa inserir os valores RDN da entidade junto com o valor RDN do pai.

Isso cria uma cadeia de valores RDN, que vai de baixo para cima, criando um caminho para essa entrada. E essa cadeia de valores RDN é conhecida como “Nome distinto ou DN”.

Em outras palavras, você deve mencionar o DN durante a criação da entrada para que o LDAP saiba exatamente onde você precisa colocar o novo ativo ou informação. Portanto, o RDN atua como um valor relativo, enquanto o DN é mais um caminho absoluto.

Importância do LDAP

Nesta seção, veremos a importância do LDAP de duas perspectivas:

- Gerenciando o serviço de diretório: o protocolo LDAP possui os meios adequados para armazenar e acessar os dados do diretório LDAP. Já os discutimos nas seções “Como funciona o LDAP e os componentes de dados” e “Organização”. O LDAP é um meio de gerenciar, armazenar, acessar e proteger dados. Ele também garante a recuperação eficiente de informações. Além disso, oferece escalabilidade e replicação também.

- Autenticação do usuário: além de gerenciar serviços de diretório, o LDAP se destaca na autenticação e autorização do usuário. Depois que a conexão é criada, o usuário pode acessar os ativos armazenados com base nas regras de acesso definidas pelo administrador.

LDAP x Active Directory

É comum as pessoas confundirem LDAP e Active Directory. O LDAP e o Active Directory da Microsoft trabalham em estreita colaboração para fornecer às organizações um meio de armazenar e acessar com segurança e segurança os dados organizacionais entre os departamentos.

Portanto, o LDAP é um protocolo, enquanto o Active Directory é um produto de serviço de diretório que armazena os dados organizacionais em uma estrutura semelhante a uma árvore.

O LDAP atua como um protocolo de comunicação para acessar os servidores de diretório, como o Active Directory.

Conclusão

O LDAP é um protocolo chave para trabalhar com serviços de diretório ativo. É um protocolo leve que não cria nenhuma sobrecarga nos serviços e servidores com os quais trabalha. Além disso, sua natureza padronizada, independente de fornecedor e de código aberto significa que ele pode ser facilmente integrado às soluções existentes.

Você também pode explorar a autenticação multifator (MFA).