A Web está cheia de páginas maliciosas. Infelizmente, eles também podem existir em seus sites de clientes/fornecedores.

Nenhum negócio hoje está sem alguma integração que se alimenta ou fornece entradas para o site de um cliente ou fornecedor. É claro que sua empresa não existirá sem esses serviços, mas às vezes é uma ameaça por causa desses serviços. Os sites externos com os quais você interage podem ter conteúdo malicioso neles (instalados de propósito ou comprometidos por terceiros) e, se esse conteúdo chegar ao local predeterminado, as consequências podem ser desastrosas.

Não podemos verificar sites em busca de páginas maliciosas manualmente?

Pode parecer que um desenvolvedor competente seja capaz de varrer as páginas em busca de vulnerabilidades. Infelizmente, isso não está nem perto da realidade por muitas razões:

- Os desenvolvedores não são especializados em detecção/segurança. Sua experiência é na construção de software complexo reunindo muitos subsistemas menores; em outras palavras, eles simplesmente não têm o conjunto de habilidades.

- Mesmo se você encontrasse um desenvolvedor talentoso o suficiente, a tarefa seria simplesmente demais. Uma página da Web típica e rica em recursos contém milhares de linhas de código – juntá-las para trabalhar o quadro maior, bem como as pequenas brechas, é nada menos que um pesadelo. Você também pode mandar alguém comer um elefante inteiro no almoço!

- Para reduzir o tempo de carregamento da página, os sites geralmente compactam e minimizam seus arquivos CSS e JavaScript. Isso resulta em uma bagunça tão grande de código que é perfeitamente impossível de ler.

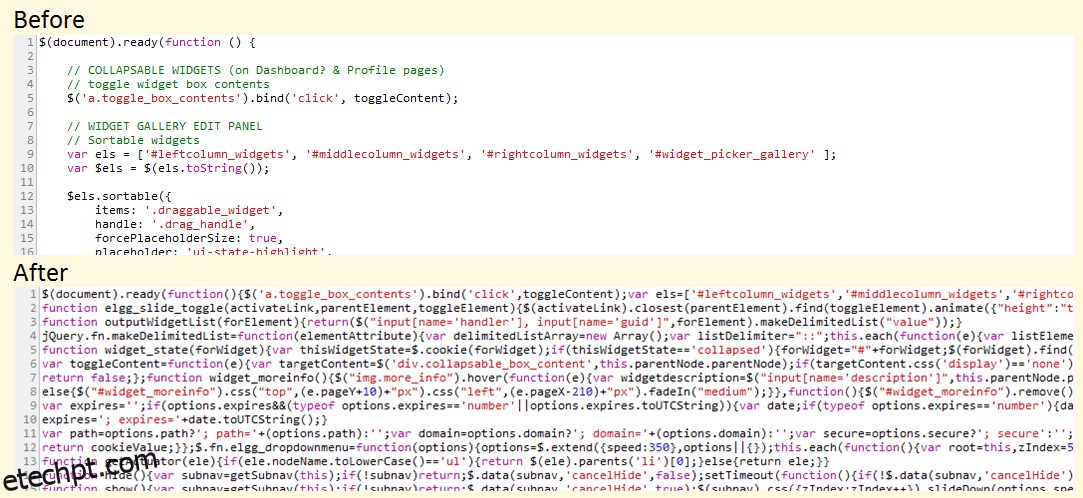

O que você acha que esse código faz? :kappa: (Fonte elgg.org)

O que você acha que esse código faz? :kappa: (Fonte elgg.org)

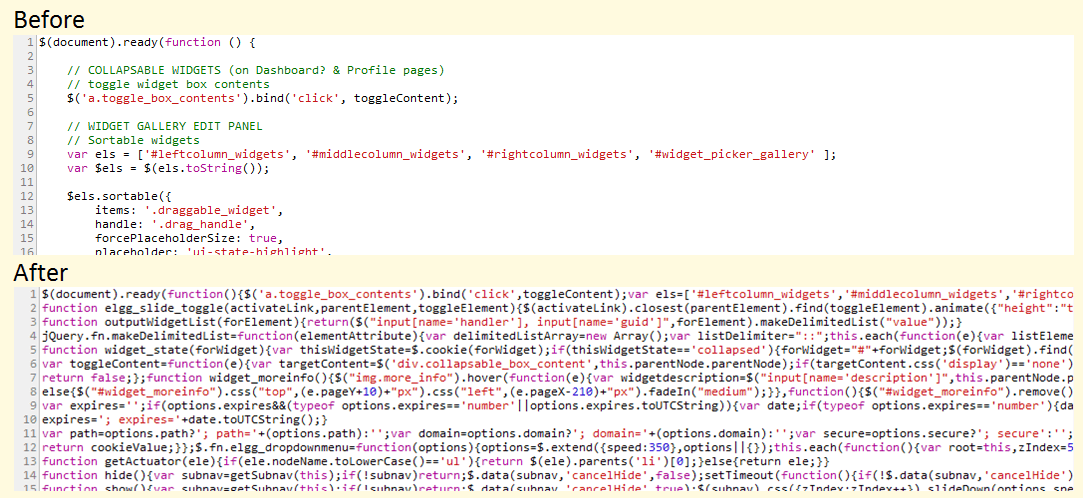

Se isso ainda parece legível, é porque as boas almas decidiram preservar os nomes das variáveis para um contexto amplo. Experimente o código-fonte do jQuery, que alguém pode hospedar em seu site e adulterar (duas linhas em algum lugar nessa bagunça):

Sem contar que a fonte tem cerca de 5.000 linhas de código. 😎

Este é apenas um único script que estamos falando. Uma página da Web normalmente tem de 5 a 15 scripts anexados e é provável que você esteja trabalhando com 10 a 20 páginas da Web no total. Imagine ter que fazer isso todos os dias. . . Ou pior, algumas vezes por dia!

Felizmente, é possível verificar URLs de maneira rápida e fácil por meio de APIs. Você pode digitalizar não apenas páginas da web, mas também arquivos que são fornecidos a você para download. Vejamos algumas das ferramentas de API que ajudam você a fazer isso. E oh, como essas são APIs, os esforços do seu desenvolvedor serão muito melhores se você pedir a eles para criar uma ferramenta de varredura de sites usando essas APIs. 😀

últimas postagens

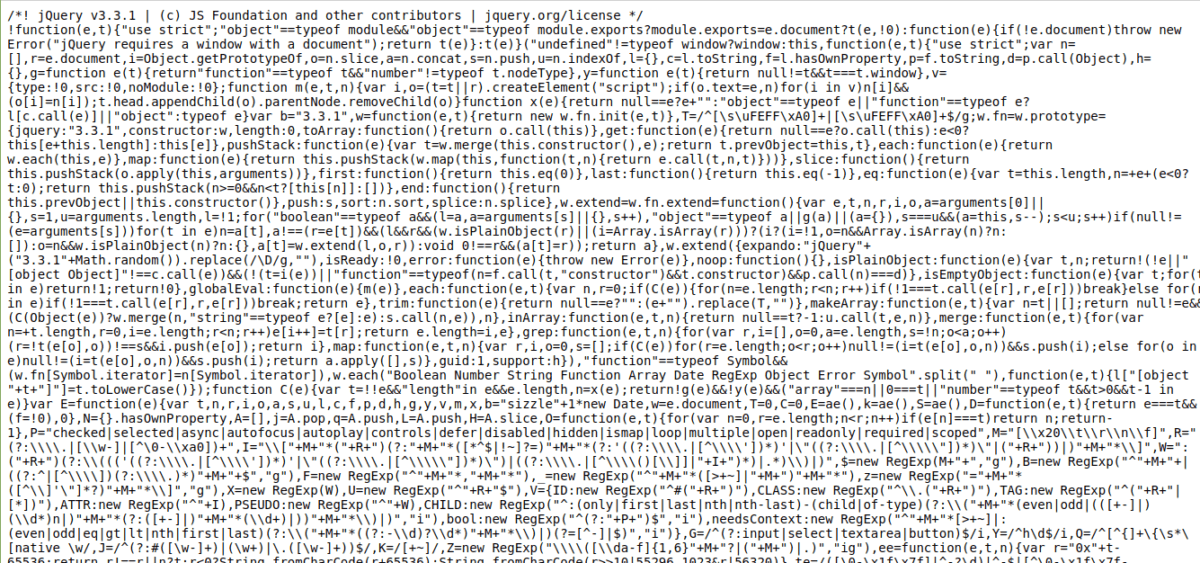

Risco da Web do Google

Não é surpresa que um verificador de páginas da web venha da empresa que praticamente possui a Internet (todas as suas páginas da web, quero dizer). Mas há um porém: Risco da Web do Google ainda está em beta e está disponível em solicitar só. Estar em beta significa mais mudanças radicais.

Ainda assim, como a API é bastante direta, qualquer alteração pode ser tratada pelo seu desenvolvedor usando uma ferramenta de monitoramento de API e alguns minutos de tempo de desenvolvimento. 🙂

Usar a API também é super fácil. Para verificar uma única página usando a linha de comando, basta enviar uma solicitação da seguinte forma:

curl -H "Content-Type: application/json" "https://webrisk.googleapis.com/v1beta1/uris:search?key=YOUR_API_KEY&threatTypes=MALWARE&uri=http%3A%2F%2Ftestsafebrowsing.appspot.com%2Fs%2Fmalware.html"

Se a solicitação for bem-sucedida, a API responderá com o tipo de vulnerabilidade na página:

{

"threat": {

"threatTypes": [

"MALWARE"

],

"expireTime": "2019-07-17T15:01:23.045123456Z"

}

}

Como você pode ver, a API confirma que a página contém malware.

Observe que a API Google Web Risk não executa um diagnóstico sob demanda em um URL ou arquivo de sua escolha. Ele consulta uma lista negra mantida pelo Google com base nas descobertas e relatórios da pesquisa e informa se o URL está nessa lista negra ou não. Em outras palavras, se esta API diz que um URL é seguro, é seguro assumir que é bastante seguro, mas não há garantias.

Total de vírus

Total de vírus é outro serviço legal que você pode usar para verificar não apenas URLs, mas também arquivos individuais (nesse sentido, eu o coloco acima do Google Web Risk em termos de utilidade). Se você está ansioso para experimentar o serviço, basta acessar o site e, na página inicial, há uma opção para começar.

Embora o VirusTotal esteja disponível como uma plataforma gratuita criada e organizada por uma comunidade vibrante, ele oferece uma versão comercial de sua API. Veja por que você deseja pagar pelo serviço premium:

- Taxa de solicitação e cota diária flexíveis (em oposição às meras quatro solicitações por minuto para a API pública)

- O recurso enviado é verificado pelo VirusTotal por seu antivírus e informações de diagnóstico adicionais são retornadas.

- Informações baseadas em comportamento sobre os arquivos que você envia (os arquivos serão colocados em diferentes ambientes de área restrita para monitorar atividades suspeitas)

- Consulte o banco de dados de arquivos do VirusTotal para vários parâmetros (consultas complexas são suportadas)

- SLA e tempos de resposta rigorosos (os arquivos enviados ao VirusTotal por meio da API pública são enfileirados e levam um tempo considerável para análise)

Se você optar pela API privada do VirusTotal, pode ser um dos melhores investimentos que você já fez em um produto SaaS para sua empresa.

Scanii

Outra recomendação para APIs de scanner de segurança é Scanii. É uma API REST simples que pode verificar documentos/arquivos enviados quanto à presença de ameaças. Pense nisso como um verificador de vírus sob demanda que pode ser executado e dimensionado sem esforço!

Aqui estão os brindes que a Scanii oferece:

- Capaz de detectar malware, scripts de phishing, conteúdo de spam, conteúdo NSFW (Not Safe For Work), etc.

- Ele foi desenvolvido no Amazon S3 para fácil dimensionamento e armazenamento de arquivos sem risco.

- Detecte texto ofensivo, inseguro ou potencialmente perigoso em mais de 23 idiomas.

- Uma abordagem simples, sem frescuras e focada para verificação de arquivos baseada em API (em outras palavras, sem recursos desnecessariamente “úteis”)

A coisa realmente boa é que o Scanii é um meta engine; ou seja, ele não executa varreduras por conta própria, mas usa um conjunto de mecanismos subjacentes para fazer o trabalho braçal. É um grande trunfo, pois você não precisa estar vinculado a um mecanismo de segurança específico, o que significa que não há necessidade de se preocupar com alterações de API quebradas e outros enfeites.

Eu vejo a Scanii como um grande benefício para plataformas que dependem de conteúdo gerado pelo usuário. Outro caso de uso é o de verificar arquivos gerados por um serviço de fornecedor no qual você não pode confiar 100%.

Metadefender

Para algumas organizações, a verificação de arquivos e páginas da Web em um único endpoint não é suficiente. Eles têm um fluxo de informações complexo e nenhum dos endpoints pode ser comprometido. Para esses casos de uso, Metadefender é a solução ideal.

Pense no Metadefender como um gatekeeper paranóico que fica entre seus principais ativos de dados e todo o resto, incluindo a rede. Digo “paranóico” porque essa é a filosofia de design por trás do Metadefender. Eu não posso descrever isso melhor do que eles, então aqui vai:

A maioria das soluções de segurança cibernética depende da detecção como sua principal função de proteção. A sanitização de dados do MetaDefender não depende da detecção. Ele assume que todos os arquivos podem estar infectados e reconstrói seu conteúdo usando um processo seguro e eficiente. Ele suporta mais de 30 tipos de arquivos e produz arquivos seguros e utilizáveis. A sanitização de dados é extremamente eficaz na prevenção de ataques direcionados, ransomware e outros tipos de ameaças de malware conhecidas e desconhecidas.

Existem alguns recursos interessantes que o Metadefender oferece:

- Prevenção contra perda de dados: em termos simples, essa é a capacidade de substituir e proteger informações confidenciais detectadas no conteúdo do arquivo. Por exemplo, um recibo em PDF com o número do cartão de crédito visível será ofuscado pelo Metadefender.

- Implante localmente ou na nuvem (dependendo de quão paranóico você é!).

- Veja mais de 30 tipos de formatos de arquivamento (zip, tar, rar, etc.) e 4.500 truques de falsificação de tipo de arquivo.

- Implantações multicanal — proteja apenas arquivos ou fique sem controle com e-mail, rede e controle de login.

- Fluxos de trabalho personalizados para aplicar diferentes tipos de pipelines de verificação com base em regras personalizadas.

O Metadefender inclui mais de 30 mecanismos, mas os abstrai bem, para que você nunca precise pensar neles. Se você é uma empresa de médio a grande porte que simplesmente não pode arcar com pesadelos de segurança, o Metadefender é uma ótima opção.

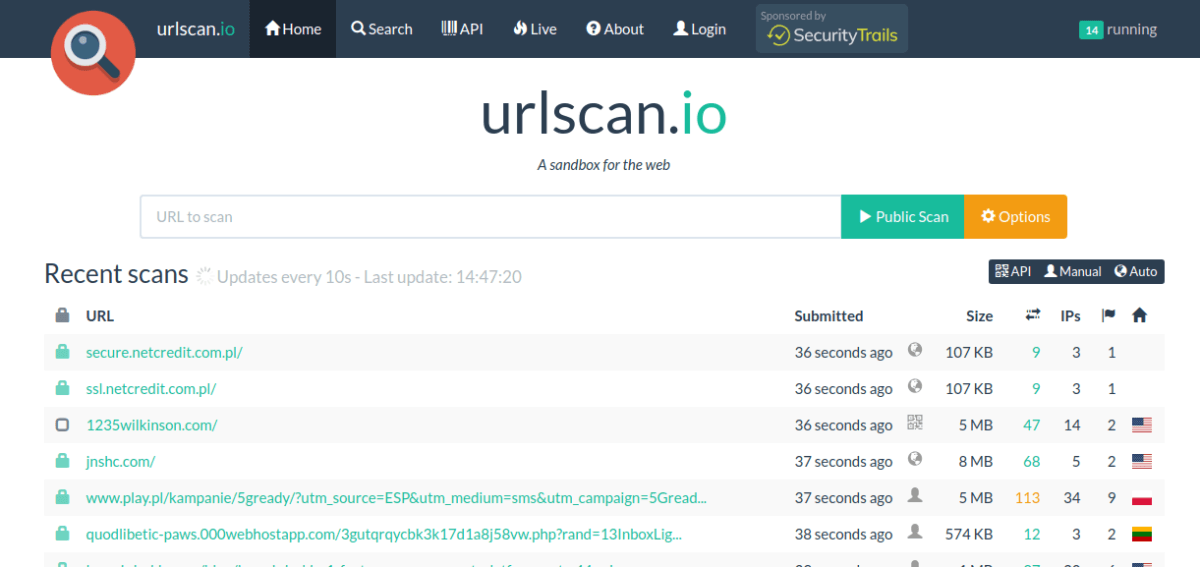

Urlscan.io

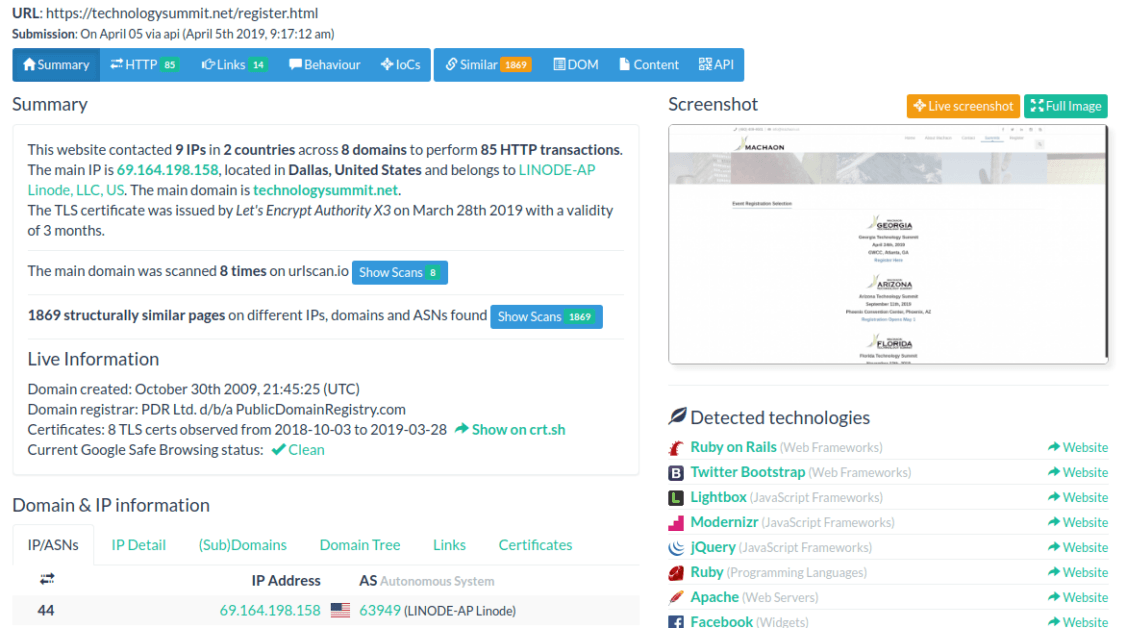

Se você lida principalmente com páginas da Web e sempre quis uma visão mais aprofundada do que eles estão fazendo nos bastidores, Urlscan.io é uma excelente arma em seu arsenal.

A quantidade de informações que o Urlscan.io despeja é impressionante. Entre outras coisas, você pode ver:

- Um número total de endereços IP contatados pela página.

- Lista de geografias e domínios para os quais a página enviou informações.

- Tecnologias usadas no front-end e back-end do site (nenhuma afirmação de precisão é feita, mas é assustadoramente preciso!).

- Informações de domínio e certificado SSL

- Interações HTTP detalhadas com carga útil de solicitação, nomes de servidor, tempos de resposta e muito mais.

- Redirecionamentos ocultos e solicitações com falha

- Links de saída

- Análise JavaScript (variáveis globais usadas nos scripts, etc.)

- Análise de árvore DOM, conteúdo de formulários e muito mais.

Veja como tudo parece:

A API é simples e direta, permitindo que você envie uma URL para verificação, além de verificar o histórico de verificação dessa URL (digitalizações realizadas por outros, ou seja). Contudo, Urlscan.io fornece uma riqueza de informações para qualquer empresa ou indivíduo interessado.

SUCURI

SUCURI é uma plataforma bem conhecida quando se trata de varredura online de sites em busca de ameaças e malware. O que você pode não saber é que eles têm um API REST também, permitindo que o mesmo poder seja aproveitado programaticamente.

Não há muito o que falar aqui, exceto que a API é simples e funciona bem. Claro, Sucuri não se limita a uma API de varredura, então enquanto você está nisso, eu recomendo que você confira alguns de seus poderosos recursos como varredura do lado do servidor (basicamente, você fornece as credenciais de FTP e ele faz login e verifica todos os arquivos em busca de ameaças!).

Quuttera

Nossa última entrada nesta lista é Quuttera, que oferece algo um pouco diferente. Em vez de verificar o domínio e as páginas enviadas sob demanda, a Quttera também pode realizar monitoramento contínuo, ajudando você a evitar vulnerabilidades de dia zero.

A API REST é simples e poderosa e pode retornar alguns formatos a mais que JSON (XML e YAML, por exemplo). Multithreading completo e simultaneidade são suportados em varreduras, permitindo que você execute várias varreduras exaustivas em paralelo. Como o serviço é executado em tempo real, é inestimável para empresas que estão em ofertas de missão crítica, onde o tempo de inatividade significa morte.

Conclusão

Ferramentas de segurança como as abordadas neste artigo são simplesmente uma linha extra de defesa (ou cautela, se você preferir). Assim como um programa antivírus, há muito que eles podem fazer, mas não há como fornecer um método de verificação à prova de falhas. Isso ocorre simplesmente porque um programa escrito com intenção maliciosa é o mesmo para o computador que aquele escrito para um impacto positivo — ambos solicitam recursos do sistema e fazem solicitações de rede; o diabo está no contexto, que não é para os computadores funcionarem com sucesso.

Dito isso, essas APIs fornecem uma cobertura de segurança robusta que é desejável na maioria dos casos – tanto para sites externos quanto para os seus! 🙂