O Linux tem a reputação de ser bastante seguro e, dos três grandes sistemas operacionais, ele apresenta muito menos problemas quando se trata de privacidade. Ainda assim, por mais seguro que o Linux possa ser, sempre há espaço para melhorias. Apresentando o Firejail. É um aplicativo que permite que os usuários peguem qualquer aplicativo em execução e o “prendam” ou “sandbox it”. O Firejail permite isolar um aplicativo e impedir que ele acesse qualquer outra coisa no sistema. O aplicativo é a ferramenta de sandboxing de programas mais popular no Linux. É por isso que muitas distribuições Linux decidiram lançar este software. Veja como obter o Firejail no Linux.

ALERTA DE SPOILER: Role para baixo e assista ao tutorial em vídeo no final deste artigo.

últimas postagens

Instalação

Ubuntu

sudo apt install firejail

Debian

sudo apt-get install firejail

Arch Linux

sudo pacman -S firejail

Não está satisfeito com a versão repo do Firejail no Arch? Considere construir a versão do Git do AUR.

Fedora

Infelizmente, não há pacote Firejail para o Fedora ser visto. Os principais repositórios não têm isso, e não há razão para acreditar que isso vai mudar. Os usuários do Fedora ainda podem instalar o software, com Copr.

O Copr é muito semelhante aos PPAs no Ubuntu ou ao Arch Linux AUR. Qualquer usuário pode fazer um repositório Copr e colocar software nele. Existem muitos repositórios do FireJail Copr, portanto, se o que listamos neste artigo parar de atualizar, sinta-se à vontade para vá para o site e encontrar um substituto.

Para obter o Firejail no Fedora, faça:

sudo dnf copr enable ssabchew/firejail sudo dnf install firejail

OpenSUSE

Como a maioria dos softwares de terceiros para o Suse, os usuários encontrarão o Firejail no OBS. Versões do Firejail podem ser instaladas rapidamente para as versões mais recentes do Leap e do Tumbleweed. Pegue eles aqui.

Certifique-se de clicar no botão de 1 clique para instalar via YaST.

De outros

O código-fonte do Firejail está prontamente disponível e fácil de compilar se você estiver em uma distribuição Linux sem suporte.

Para começar, instale o pacote Git na sua versão do Linux. Faça isso abrindo seu gerenciador de pacotes, procurando por “git” e instalando-o no sistema. Certifique-se também de instalar quaisquer ferramentas de compilação especiais para sua distribuição Linux, se você ainda não o fez (deve ser fácil de encontrar, basta verificar o wiki da sua distribuição). Por exemplo, compilar no Debian/Ubuntu requer build-essential.

Depois que o pacote git for instalado no sistema, use-o para obter a versão mais recente do software Firejail.

git clone https://github.com/netblue30/firejail.git

O código está no sistema. Entre na pasta baixada para iniciar o processo de compilação com o comando cd.

cd firejail

Antes que este software possa compilar, você precisará executar um arquivo configure. Isso irá escanear seu PC e informar ao software o que seu PC possui, quais são as especificações e etc. Isso é importante e, sem ele, o software não será compilado.

configure

O programa está configurado para compilação. Agora, vamos gerar um makefile. Um makefile tem instruções para construir um software. Faça isso com o comando make.

make

Por fim, instale o software firejail em seu sistema:

sudo make install-strip

Usando o Firejail

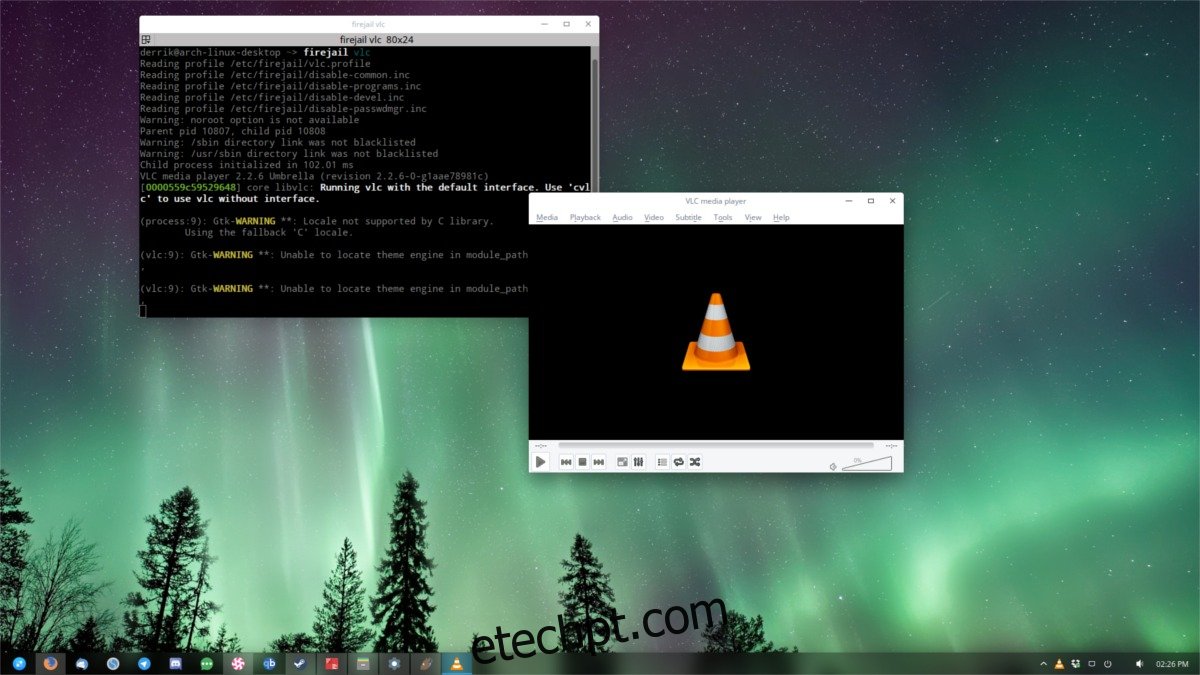

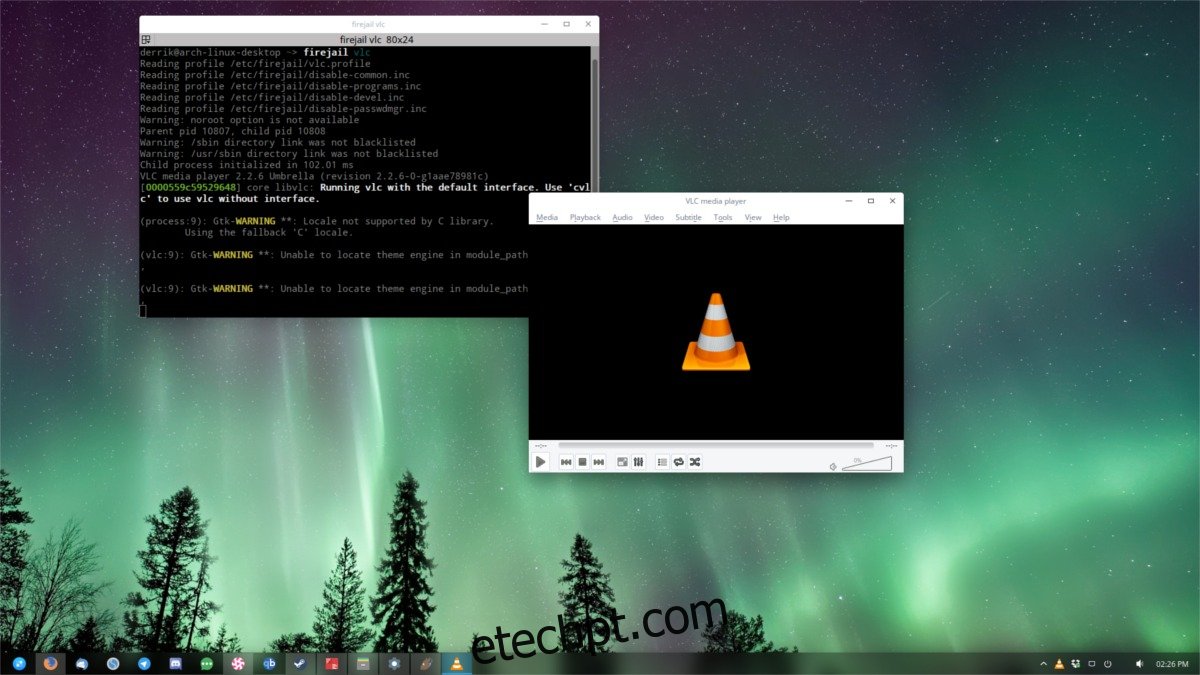

Sandboxing algo com Firejail é fácil. Para um sandbox de programa básico, tudo o que é necessário é usar o prefixo “firejail” antes de inserir um comando. Por exemplo: para Sandbox o editor de texto Gedit, e silo se estiver fora do resto da sua instalação Linux, você faz: firejail gedit no terminal. É mais ou menos assim que funciona. Para sandboxing simples, isso é suficiente. No entanto, devido à complexidade deste software, é necessária alguma configuração.

Por exemplo: se você executar firejail firefox, o navegador Firefox será executado em um sandbox bloqueado e nada mais no sistema poderá tocá-lo. Isso é ótimo para a segurança. No entanto, se você quiser baixar uma imagem para um diretório, talvez não consiga, pois o Firejail pode não ter acesso a todos os diretórios do seu sistema e etc. onde um sandbox PODE e NÃO PODE entrar no sistema. Aqui está como fazê-lo:

Lista de permissões e lista negra de perfis

A lista negra e a lista branca são uma coisa por aplicativo. Não há como definir padrões globais para o que os aplicativos presos podem acessar. O Firejail tem muitos arquivos de configuração já configurados. Eles geram padrões sensatos com esses arquivos de configuração e, como resultado, os usuários básicos não precisarão fazer nenhuma edição. Ainda assim, se você for um usuário avançado, editar esses tipos de arquivos pode ser útil.

Abra um terminal e vá para /etc/firejail.

cd /etc/firejail

Use o comando LS para visualizar todo o conteúdo do diretório e use um pipe para tornar cada página visível. Pressione a tecla Enter para descer a página.

Encontre o arquivo de configuração do seu aplicativo e anote-o. Neste, continuaremos com o exemplo do Firefox.

ls | more

Abra o perfil firejail do Firefox no editor de texto nano.

sudo nano /etc/firejail/firefox.profile

Como dito anteriormente, o aplicativo Firejail possui padrões sensatos. Isso significa que os desenvolvedores passaram e configuraram padrões que devem funcionar para a maioria dos usuários. Por exemplo: embora o aplicativo esteja preso, o diretório ~/Downloads e os diretórios de plugins no sistema estão disponíveis. Para adicionar mais itens a esta lista de permissões, vá para a seção do arquivo de configuração onde tudo está na lista de permissões e escreva suas próprias regras.

Por exemplo, para facilitar o upload de fotos para o meu perfil do Facebook na versão firejail do Firefox, precisarei adicionar:

whitelist ~/Pictures

A mesma premissa pode ser usada para lista negra. Para evitar que a versão em sandbox do Firefox veja diretórios específicos (não importa o que), sinta-se à vontade para fazer algo como:

blacklist ~/secret/file/area

Salve suas edições com Ctrl + O

Nota: “~/” significa /home/usuário atual

Conclusão

O Sanboxing é uma maneira brilhante de se proteger de aplicativos com vazamento ou agentes mal-intencionados que desejam roubar seus dados. Se você é paranóico no Linux, provavelmente é uma boa ideia dar uma chance a essa ferramenta.