Ao ler sobre segurança cibernética, você provavelmente verá falar sobre sistemas de computador “com falta de ar”. É um nome técnico para um conceito simples: um sistema de computador fisicamente isolado de redes potencialmente perigosas. Ou, em termos mais simples, usando um computador offline.

últimas postagens

O que é um computador com gap de ar?

Um sistema de computador air-gapped não tem conexão física (ou sem fio) com sistemas e redes não seguras.

Por exemplo, digamos que você queira trabalhar em documentos financeiros e comerciais confidenciais sem nenhum risco de ransomware, keyloggers e outros malwares. Você decide que vai apenas configurar um computador offline em seu escritório e não conectá-lo à internet ou a qualquer rede.

Parabéns: Você acabou de reinventar o conceito de air-gapping um computador, mesmo que nunca tenha ouvido falar desse termo.

O termo “air gapping” refere-se à ideia de que existe um gap de ar entre o computador e outras redes. Ele não está conectado a eles e não pode ser atacado pela rede. Um invasor teria que “atravessar o espaço aéreo” e sentar-se fisicamente na frente do computador para comprometê-lo, pois não há como acessá-lo eletronicamente em uma rede.

Quando e por que as pessoas Air Gap Computers

Nem todo computador ou tarefa de computação precisa de uma conexão de rede.

Por exemplo, imagine uma infraestrutura crítica, como usinas de energia. Eles precisam de computadores para operar seus sistemas industriais. No entanto, esses computadores não precisam ser expostos à Internet e à rede – eles são “air-gapped” por segurança. Isso bloqueia todas as ameaças baseadas em rede, e a única desvantagem é que seus operadores precisam estar fisicamente presentes para controlá-las.

Você também pode colocar computadores em casa. Por exemplo, digamos que você tenha algum software antigo (ou um jogo) que funcione melhor no Windows XP. Se você ainda quiser usar esse software antigo, a maneira mais segura de fazer isso é “air gap” desse sistema Windows XP. O Windows XP é vulnerável a uma variedade de ataques, mas você não corre tanto risco, desde que mantenha seu sistema Windows XP fora das redes e o use offline.

Ou, se você estiver trabalhando com dados comerciais e financeiros confidenciais, poderá usar um computador que não esteja conectado à Internet. Você terá o máximo de segurança e privacidade para seu trabalho, desde que mantenha seu dispositivo offline.

Como o Stuxnet atacou computadores com lacunas de ar

Computadores com gap de ar não são imunes a ameaças. Por exemplo, as pessoas costumam usar drives USB e outros dispositivos de armazenamento removíveis para mover arquivos entre computadores air-gapped e computadores em rede. Por exemplo, você pode baixar um aplicativo em um computador em rede, colocá-lo em uma unidade USB, levá-lo ao computador com air-gap e instalá-lo.

Isso abre um vetor de ataque, e não é teórico. O sofisticado Stuxnet worm funcionou dessa maneira. Ele foi projetado para se espalhar infectando unidades removíveis como unidades USB, dando-lhe a capacidade de atravessar um “espaço de ar” quando as pessoas conectavam essas unidades USB em computadores com espaço de ar. Em seguida, ele usou outras façanhas para se espalhar por redes air-gapped, já que alguns computadores air-gapped dentro das organizações estão conectados uns aos outros, mas não a redes maiores. Ele foi projetado para atingir aplicativos de software industriais específicos.

Acredita-se amplamente que o worm Stuxnet causou muitos danos ao programa nuclear do Irã e que o worm foi construído pelos EUA e Israel, mas os países envolvidos não confirmaram publicamente esses fatos. O Stuxnet era um malware sofisticado projetado para atacar sistemas air-gapped – sabemos disso com certeza.

Outras ameaças potenciais a computadores com gap de ar

Existem outras maneiras pelas quais o malware pode se comunicar em redes air-gapped, mas todas envolvem uma unidade USB infectada ou dispositivo similar que introduz malware no computador air-gapped. (Eles também podem envolver uma pessoa acessando fisicamente o computador, comprometendo-o e instalando malware ou modificando seu hardware.)

Por exemplo, se um malware foi introduzido em um computador com gap de ar por meio de uma unidade USB e havia outro computador infectado próximo conectado à Internet, os computadores infectados poderão se comunicar através do air gap por transmissão de dados de áudio de alta frequência usando os alto-falantes e microfones dos computadores. Esse é um dos muitos técnicas que foram demonstradas na Black Hat USA 2018.

Todos esses são ataques bastante sofisticados, muito mais sofisticados do que o malware médio que você encontra online. Mas eles são uma preocupação para os Estados-nação com um programa nuclear, como vimos.

Dito isso, o malware comum também pode ser um problema. Se você levar um instalador infectado com ransomware para um computador com falha de ar por meio de uma unidade USB, esse ransomware ainda poderá criptografar os arquivos em seu computador com falha de ar e causar estragos, exigindo que você o conecte à Internet e pague o dinheiro antes que ele descriptografar seus dados.

Como Air Gap um computador

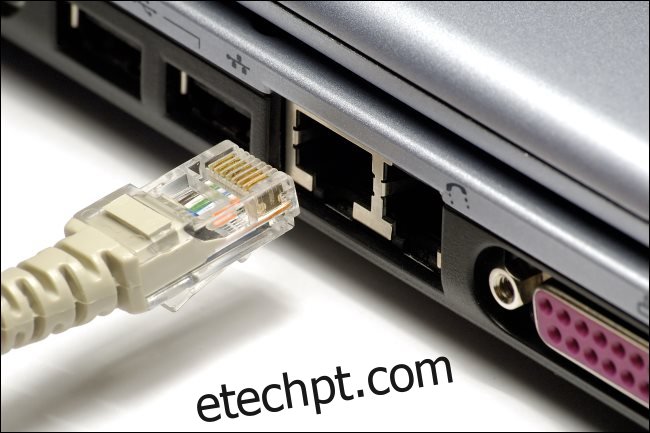

Como vimos, o air gaping de um computador é bem simples: basta desconectá-lo da rede. Não o conecte à Internet e não o conecte a uma rede local. Desconecte todos os cabos Ethernet físicos e desative o hardware Wi-Fi e Bluetooth do computador. Para segurança máxima, considere reinstalar o sistema operacional do computador a partir de uma mídia de instalação confiável e usá-lo totalmente offline depois disso.

Não reconecte o computador a uma rede, mesmo quando precisar transferir arquivos. Se você precisar baixar algum software, por exemplo, use um computador conectado à internet, transfira o software para algo como uma unidade USB e use esse dispositivo de armazenamento para mover os arquivos para frente e para trás. Isso garante que seu sistema air-gapped não possa ser comprometido por um invasor na rede e também garante que, mesmo que haja malware como um keylogger em seu computador air-gapped, ele não possa comunicar nenhum dado pela rede. rede.

Para maior segurança, desative qualquer hardware de rede sem fio no PC com air-gapped. Por exemplo, se você tiver um PC de mesa com uma placa Wi-Fi, abra o PC e remova o hardware Wi-Fi. Se você não puder fazer isso, poderá pelo menos acessar o BIOS do sistema ou o firmware UEFI e desativar o hardware Wi-Fi.

Em teoria, o malware em seu PC air-gapped pode reativar o hardware Wi-Fi e se conectar a uma rede Wi-Fi se um computador tiver um hardware de rede sem fio funcionando. Então, para uma usina nuclear, você realmente quer um sistema de computador que não tenha hardware de rede sem fio dentro dele. Em casa, apenas desabilitar o hardware Wi-Fi pode ser suficiente.

Tenha cuidado com o software que você baixa e traz para o sistema air-gapped também. Se você estiver constantemente transferindo dados entre um sistema com lacuna de ar e um sistema sem lacuna de ar por meio de uma unidade USB e ambos estiverem infectados com o mesmo malware, o malware poderá exfiltrar dados do seu sistema com lacuna de ar por meio do Pendrive.

Por fim, certifique-se de que o computador com gap de ar também esteja fisicamente seguro — a segurança física é tudo com que você precisa se preocupar. Por exemplo, se você tiver um sistema crítico com gap de ar com dados comerciais confidenciais em um escritório, ele provavelmente deve estar em uma área segura, como uma sala trancada, e não no centro de um escritório, onde várias pessoas estão sempre andando de um lado para o outro. Se você tiver um laptop air-gapped com dados confidenciais, armazene-o com segurança para que não seja roubado ou comprometido fisicamente.

(A criptografia de disco completo pode ajudar a proteger seus arquivos em um computador, mesmo que seja roubado.)

O air-gapping de um sistema de computador não é viável na maioria dos casos. Os computadores geralmente são tão úteis porque estão em rede, afinal.

Mas o air-gapping é uma técnica importante que garante 100% de proteção contra ameaças de rede se feito corretamente – apenas certifique-se de que ninguém mais tenha acesso físico ao sistema e não traga malware em drives USB. Também é gratuito, sem nenhum software de segurança caro para pagar ou um processo de configuração complicado para percorrer. É a maneira ideal de proteger alguns tipos de sistemas de computação em situações específicas.